Det russiske IT-sikkerhetsselskapet Kaspersky Lab har publisert en pressemelding og en blogg om sitt arbeid med kyberspionasjen Snake som nå florerer i Ukraina, og kyberangrepet Agent.btz som traff Pentagon i 2008 og anerkjennes som det hittil verste kyberangrepet mot USA.

Dette og tidligere materiale fra Kaspersky og andre IT-sikkerhetsselskaper, tyder på at både russisk og amerikansk kyberspionasje har bygget videre på Agent.btz.

Digi.no omtalte Snake og Agent.btz tidligere denne uken.

Les også:

- [11.03.2014] «Snake» trolig ikke i Norge

- [10.03.2014] Russisk rootkit mot Ukraina

Det er et forvirrende trekk ved IT-sikkerhetsbransjen at man ikke greier å håndheve navnekonvensjonen på ondsinnet kode. Det BAE Systems kaller «Snake» og G-Data «Uroburos», heter «Turla» hos Kaspersky.

Kaspersky skriver videre at de ble klar over Turla, alias Uroburos alias Snake, i mars i fjor. De undersøkte et sikkerhetsbrudd der de kom over et rootkit. De døpte det «Sun rootkit», men ble siden klar over at det dreide seg om Uroburos, alias Snake alias Turla.

– Vi fortsetter å granske Turla. Vi tror det er langt mer komplekst og allsidig enn det som går fram av materialet som hittil er publisert om det.

Her viser Kaspersky til hvitboken fra BAE Systems og Rapporten fra G Data.

BAE Systems og G Data peker begge på at den selvreplikerende ormen Agent.btz kan betraktes som et opphav til Snake/Turla/Uroburos. BAE mener å kunne spore Agent.btz tilbake til 2005.

Kaspersky mener Agent.btz bare kan spores tilbake til 2007. De peker på en vesentlig forskjell mellom Agent.btz og rootkitet som nå brukes i angrep mot mål i Ukraina: Mens Snake/Turla/Uroburos er laget med tanke på svært målrettede angrep, er Agent.btz beregnet på massespredning.

Kaspersky legger fram følgende tall:

- I 2011 ble det avdekket 63 021 pc-er smittet med Agent.btz, fordelt på 147 land. Av disse var 24 111, tilsvarende 38 prosent, i Russland.

- I 2012 ble det avdekket 30 923 tilfeller fordelt på 130 land, hvorav 11 211, tilsvarende 36 prosent, i Russland.

- I 2013 ble det avdekket 13 832 tilfeller fordelt på 107 land. Russlands andel var 4 566, eller 33 prosent.

I disse årene var topp ti-landene for Agent.btz-smitte, utenom Russland, Spania, Tyskland, Italia, Kasakhstan, Polen, Latvia, Litauen, Ukraina og Storbritannia, bortsett fra i 2013 da Ukraina falt ut av topp ti-listen og Portugal kom inn på en niende plass.

Hva betyr tallene?

I 2010 var Agent.btz bæreren av historiens største kyberangrep mot USA. Året etter avdekkes en spredning til over 63 000 pc-er i 147 land. Da er koden kjent av IT-sikkerhetsfolk over hele verden. Alle leverandører har botemidler, og sårbarhetene som koden utnyttet er for lengst tettet. Kaspersky skriver at de som står bak Agent.btz slutter å utvikle koden, antakelig for å konsentrere seg om andre prosjekter.

Det andre store poenget i Kaspersky-bloggen er at flere grupper kyberkriminelle, antakelig uavhengig av hverandre, har bygget videre på Agent.btz.

Snake/Turla/Uroburos er, ifølge Kaspersky, bare ett av disse prosjektene. I motsetning til BAE og G Data, mener Kaspersky at det ikke er sikkert at gruppen bak rootkitet Snake/Turla/Uroburos også sto bak Agent.btz (som for øvrig også har fått merkelapper som Orbina og Voronezh).

De andre kyberangrepene som Kaspersky mener har en forbindelse til Agent.btz, er «Red October», «Flame» og «Gauss».

Alle disse er tidligere omtalt på digi.no.

Mens Snake/Turla/Uroburos knyttes til Russland, knyttes Flame og Gauss til miljøet bak Stuxnet-ormen, det vil si kyberangrepet mot Irans urananrikningsprogram, med USA og Israel som antatte opphav.

Hvem som står bak Red October (også kjent som Rocra) er heller uklart. Det dreier seg om kyberspionasje rettet mot diplomater, statlige myndigheter og vitenskapelige forskningsinstitusjoner i Vest-Europa, Øst-Europa, Russland og andre tidligere sovjetstater, land i Sentral-Asia, samt USA, Brasil og Chile. Land som ikke ble angrepet av Red October er blant annet Norden, Kina, Canada, de øvrige landene i Latin Amerika og de fleste land i Afrika.

Et poeng her, er at mens Agent.btz kan knyttes til Russland, kan miljøene som har bygget kyberspionasjeoperasjoner på grunnlag av Agent.btz knyttes til både Russland og USA.

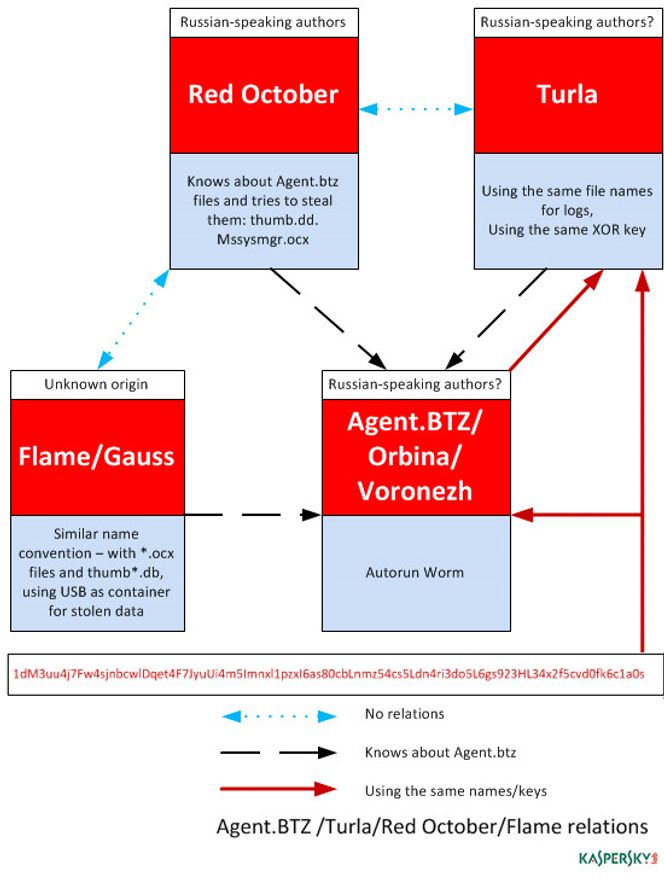

Kaspersky oppsummerer forholdet mellom kyberspionasjeprosjektene og massespredningsormen Agent.btz i dette diagrammet:

Det er ingen forbindelse mellom Snake/Turla/Uroburos, Red October, Flame og Gauss, utenom det at alle kan knyttes til Agent.btz.

Snake/Turla/Uroburos har den klareste forbindelsen til Agent.btz: Loggfilene har samme navn, og de er kryptert med den samme XOR-nøkkelen (den lange strengen i råd skrift i diagrammet ovenfor).

Red October prøver å kapre filene til Agent.btz på maskinene den infiserer.

Flame og Gauss bruker tilsvarende filnavn som Agent.btz. Begge samler data fra Agent.btz og prøver å lagre dem i en USB-enhet.

Kaspersky understreker at man fortsatt er i et forholdsvis tidlig stadium i analysen av Snake/Turla/Uroburos, kyberspionasjeoperasjonen som ser ut til å være mest aktiv i dag.