Cisco-eide Talos kom i går med en oppdatering om VPNFilter, en skadevare som mengder av rutere har blitt infisert med. Det viser seg nå at langt flere nettverksprodukter enn tidligere antatt, er berørt.

Opprinnelig besto listen bare av enkelte rutere og nettverksbaserte lagringsprodukter (NAS) fra Linksys, MikroTik, Netgear og TP-Link.

Les også: Venter stort angrep fra mengder av rutere og NAS-enheter

Mer enn 70

Nå er listen utvidet med enda flere produkter fra disse leverandørene, i tillegg til produkter fra både Asus, D-Link, Huawei, Ubiquiti, Upvel og ZTE. I alt er mer enn 70 produkter nevnt, men Talos understreker at også andre produkter kan være berørt.

Da observasjonene til Talos stort sett er gjort via internett, er kan det i mange tilfeller være vanskelig å fastsette spesifikke versjonsnumre og modellbetegnelser.

Talos har også gjort nye oppdagelser når det gjelder funksjonaliteten til VPNFilter-skadevaren.

«SSL-stripping»

Mens det tidligere har blitt observert moduler som kan laste opp filer fra lokalnettet bak rutere, samt avlytte trafikken eller rett og slett ødelegge fastvaren til enheten, har det nå blitt funnet en modus, ssler, som blant annet kan erstatte alle tilfeller av strengen https:// med http:// i utgående trafikk, slik at webservere blir bedt om å sende data ukryptert tilbake.

Den ukrypterte trafikken kan både bli inspisert og manipulert av skadevaren. For eksempel kan det injiseres kode i webtrafikken som kan brukes til å stjele passord, utvinne kryptovaluta på brukernes enheter eller tilby skadevarenedlastinger, selv om brukeren bare besøker tiltrodde og velkjente nettsteder.

Kan forhindres på serversiden

Dette forutsetter at serveren faktisk aksepterer dette. Selv om stadig mer av webtrafikken overføres kryptert, er mange webservere konfigurert slik webadresser med både http:// og https:// fungerer direkte. For å sikre brukerne må all HTTP-trafikk omdirigeres til HTTPS.

I tillegg bør nettstedene ta i bruk HTTP Strict Transport Security (HSTS), som gir nettlesere beskjed om at de alltid skal brukes HTTPS i kommunikasjonen med det aktuelle nettstedet.

Command & Control

Omtrent da VPNFilter ble offentlig kjent, overtok FBI et domene som har blitt brukt i kommunikasjonen mellom skadevaren og angripernes kommando- og kontrollinfrastruktur.

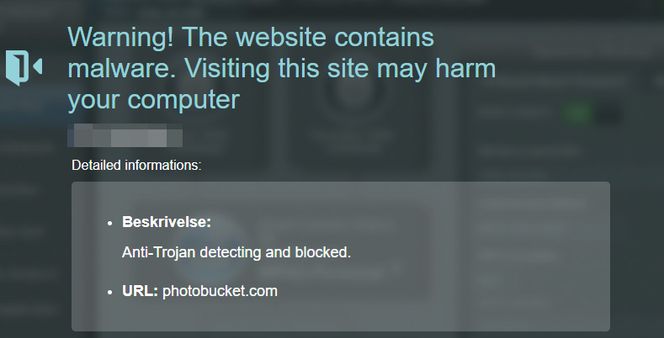

Men dette ser ikke ut til å ha stoppet virksomheten. Talos nevner blant annet en rekke photobucket.com-adresser som benyttes av skadevaren. Da undertegnede forsøkte å besøke én av disse fra hjemmekontoret, ble han møtt med følgende advarsel fra ruteren, som er blant de berørte enhetene:

Råd til brukerne

Det generelle rådet er at alle med de berørte enhetene bør starte dem på nytt. Men det er langt fra sikkert at dette vil hjelpe, da nettopp denne skadevaren skal ha egenskaper som gjør at den «overlever» omstarter. For mange vil det derfor være nødvendig å gjenopprette fabrikkinnstillingene eller å installere den aller nyeste fastvaren på enheten.

Det sistnevnte er noe brukerne uansett bør gjøre jevnlig.

Det er tilsynelatende fortsatt uklart hvordan enhetene har blitt infisert, men ifølge Symantec er mulig årsaken enten at brukeren ikke har byttet ut standardpassordet eller at enheten har kjente sårbarheter. I de fleste tilfeller vil det sistnevnte kunne løses ved å installere den nyeste fastvaren.