Mange Android-enheter er helt åpne for angrep via internett fordi leverandørene tilsynelatende «har glemt» å skru av en kraftig feilsøkingsfunksjonalitet som finnes i Android. Denne kalles for Android Debug Bridge (ADB) og gir utviklere og andre bortimot full kontroll over enheten, uten å måtte logge seg inn på noen måte.

Vanligvis fungerer ADB når Android-enheten er fysisk tilknyttet en PC med en USB-kabel. Men det er også mulig å aktivere ADB via nettverk. Da lytter enheten til TCP-nettverksporten 5555. Dette kan utnyttes av ondsinnede, noe som da også skjer.

ADB.miner

Allerede i februar i år omtalte Bleeping Computer en kinesiskspråklig rapport fra Qihoo 360s Network Security Research Lab som beskriver et botnett som ble gitt navnet ADB.miner.

Det dreide seg om skadevare som sprer seg på en orm-lignende ved å utnytte at mange Android-enheter eksponerer port 5555 uten at brukerne er klar over det. Når enheten har blitt infisert, utvinner ADB.miner kryptovalutaen Monero på enheten. I tillegg spres den til andre sårbare enheter.

Ormen skal være delvis basert på kode fra Mirai-skadevaren.

Siden februar har ormen blitt spredt til mange flere enheter.

Mange tusen enheter infisert

Sikkerhetsforskeren Kevin Beaumont kom nylig med en oppdatert rapport om skadevaren. Han mener at ADB.miner ha spredt seg til mange tusen enheter, kanskje mer enn 100 000. Anslaget er basert på registrering av IP-adresser som skanner nettet etter åpne 5555-porter.

Det er mange potensielle feilkilder ved noen disse registreringene. For eksempel kan det være helt annen trafikk som også benytter TCP-port 5555. I tillegg kan det være mange sårbare enheter bak én IP-adresse, og én og samme enhet kan over tid benytte flere ulike IP-adresser.

Beaumont skal ikke bare ha funnet smartmobiler med åpen 5555-port. Også helt andre typer Android-baserte enheter kan være berørt. Men han har ikke navngitt noen av enhetene.

Også via internett

Det er også mulig å få en viss oversikt over berørte enheter via søketjenesten Shodan. I skrivende stund finner den nesten 17 000 berørte, offentlige IP-adresser, mer enn 10 prosent høyere enn i går. De fleste hører hjemme i Sør-Korea, Taiwan og Kina.

Enkelte finnes også i Norge.

Shodan skanner ikke bare etter åpne porter, men også faktiske ADB-grensesnitt. Det gir mer nøyaktige tall, og tjenesten oppgir i mange tilfeller også modellbetegnelsen til enheten.

En modellbetegnelse som vises gjentatte ganger i de begrensede søkeresultatene digi.no har tilgang til, er SAMSUNG-SM-N900A. Dette er AT&T-utgaven av Samsung Galaxy Note 3. En annen er PIXEL 2 XL, altså Pixel 2 XL-enhetene til Google.

Dette kan selvfølgelig også være enheter hvor brukeren selv har skrudd på støtte for ADB via nettverket. Det vet vi ingenting om. Men brukere av i alle fall disse enhetene bør kanskje ta en ekstra titt på avsnittet om hvordan ADB kan deaktiveres.

En forutsetning for at ADB.miner skal kunne spre seg, er at Android-enheter med TCP-port 5555 åpen er tilgjengelige for en infisert enhet via nettverket, og at porten ikke er sperret i nettverket. En infisert enhet kan for eksempel infisere andre enheter dersom de befinner seg i samme lokalnett, dersom trafikk via TCP-port 5555 tillates.

Men som Shodan-resultatene viser, finnes det også mange Android-enheter som eksponerer denne porten direkte mot internett.

Metasploit

Ifølge Beaumont finnes det også en ADB-modul til Metasploit-verktøyet til Rapid7. Den kan brukes i fjerninstallere og starte «payload» på Android-enheter som lytter etter debuggingsmeldinger. Denne modulen er minst 11 måneder gammel, men kan likevel bidra til å gi ondsinnede ideer om hvordan de berørte enhetene kan utnyttes.

Beaumont skriver at det ikke er Android Debug Bridge-funksjonaliteten i seg selv som er problemet, men måten enkelte leverandører av Android-enhet feilkonfigurerer funksjonaliteten på. Vanlige Android-brukere har intet behov for at ADB er aktivert på enheten, og i alle fall ikke ADB over nettverk.

Kan deaktiveres

Det er mulig for brukerne å deaktivere ADB på enhetene hvor dette er aktivert av leverandøren. Men dette krever litt mer enn bare å trykke på en knapp, så brukerne bør være sikre på at de har forstått fremgangsmåten før de gir seg i kast med den.

Først må brukeren aktivere Utviklerinnstillingene («Developer options») på enheten. Hvordan dette gjøres, er beskrevet av Google på denne siden.

Under Utviklerinnstillingene finnes det et valg som heter USB-feilsøking. Tilsynelatende er det tilstrekkelig å sørge for at dette valget er deaktivert på enheten, dersom det er aktivert. Er det ikke aktivert, er ADB sannsynligvis skrudd helt av.

Mer spesifikt

Det er også mulig å sikre at ADB kun støtter USB-tilkobling.

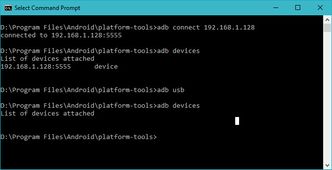

Ved hjelp av adb-verktøyet til Google, som er en del av denne pakken, kan en bruker sjekke om ADB på en Android-enhet er tilgjengelig via nettverket ved å skrive følgende kommando:

adb connect <ip-adressen til enheten>

IP-adressen til enheten finner man gjerne blant innstillingene, under «Om enheten/Status».

Dersom tilkoblingen var vellykket, svarer kommandoen:

connected to <ip-adressen til enheten>:5555

Dersom en ikke ønsker at enheten skal støtte ADB via nettverk, kan denne støtten deaktiveres ved å skru på USB-støtten i stedet. Dette gjøres med kommandoen:

adb usb

Mer om hvordan adb kan brukes, finnes på denne siden.