En gylden regel for bruk av skjemaer på weben, er at alle data som kommer inn, skal valideres. Dette må gjøres fordi ondsinnede brukere av skjemaene kan putte inn data kan føre til uønskede resultater. I verste fall kan hele databaser slettes på denne måten.

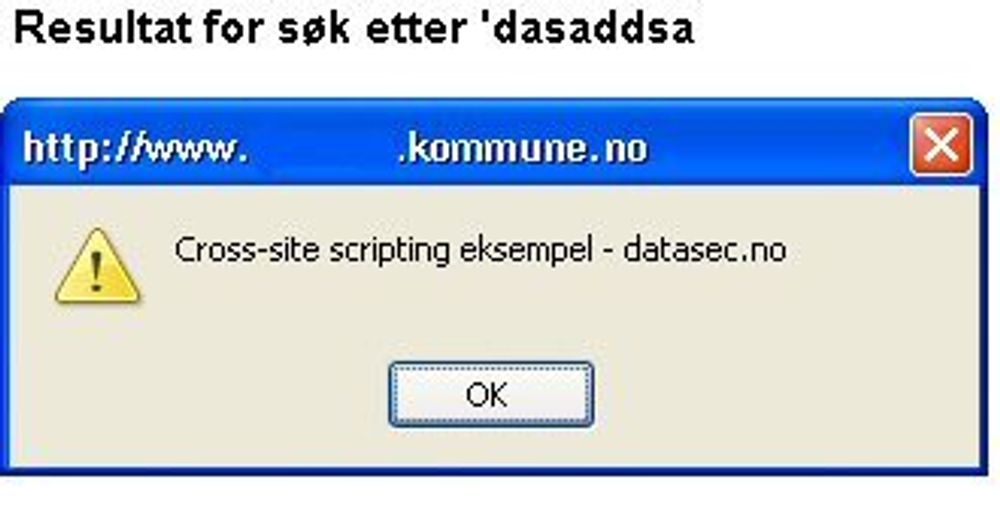

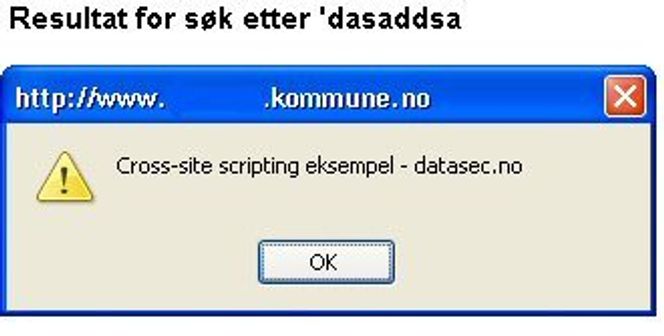

Men det er ikke bare databaseinstruksjoner som kan inkluderes i skjemadata. En annen vanlig måte å utnytte svak sikkerhet i skjemaer på, er å inkludere Javascript-kode i dataene. Dermed kan en ondsinnet person tilby en tilsynelatende uskyldig lenke til et velkjent nettsted, et nettsted som på grunn av Javascript-koden vil oppføre seg annerledes enn normalt. Dette kalles for cross-site scripting og kan utgjøre en betydelig sikkerhetsrisiko for uoppmerksomme brukere.

Det norske sikkerhetsselskapet Data Security har undersøkt søkefunksjonen ved 50 utvalgte, norske nettsteder. For hvert nettsted er det blitt utført et par enkle tester, basert på angrepsmetoden URL-manipulering.

Nettstedene som ble undersøkt, var et utvalg av landets ledende bedrifter og kommunale/statlige sider.

Data Security skriver i en pressemelding at selskapet fant svakheter hos 10 av de 50 undersøkte nettstedene. Sikkerhetsselskapet er overrasket over at nettsteder med en slik størrelse og rutine ikke kontrollerer forespørsler bedre.

Mest overrasket er selskapet over oppdagelsene gjort hos Yelo, Gule Sider og Nettkatalogen.

- Dette er sider som alle leverer søketjenesten, og burde ha lært seg å validere data fra en klient, skriver Data Security.

Blant de andre med tilsvarende svakheter i søkefunksjonen er én av Norges største nettaviser, nettstedene til en kjent TV-kanal og et av landets største selskaper, flere offentlig tilsyn og søketjenestene ved nettstedene til flere kommuner.

Alle nettstedene er blitt varslet av Data Security med beskjed om at resultatene av undersøkelsene ville bli videreformidlet til IT-pressen. Det har nå gått ytterligere fem dager siden digi.no fikk pressemeldingen, men fortsatt fungerer eksemplene Data Security har sendt til oss.

Alle eksemplene involverer bruk av < script > -tagger i søketeksten, enten med lenke til en fil hos Data Security eller med en kort JavaScript-kode inkludert i søkestrengen. Dette kan enkelt forhindres ved at hakene ( < og > ) gjøres som til HTML-kodene < og < så snart behandlingen av inndataene begynner.

Alle testene er blitt gjennomført med Mozilla Firefox 1.5.0.1, men de fleste av eksemplene fungerer også temmelig likt i Internet Explorer og Opera.