Hacktivisten CyberZeist, som er mest kjent for sin tilknytning til grupper som UGNazi og Anonymous, har lekket innloggingsinformasjonen til det som skal være mer enn 150 FBI-ansatte. Listen består av de FBI-ansattes epostadresser, samt passord som har blitt hashet med SHA1-algoritmen, kombinert med et vilkårlig salt. Men også saltet er oppgitt i listen.

SHA1 regnes som krevende å knekke, men likevel mulig for ressurssterke aktører.

Leste du denne? Yahoo brukte utdatert krypto. Nå er en milliard brukere på nytt rammet

Utnyttet nulldagssårbarhet

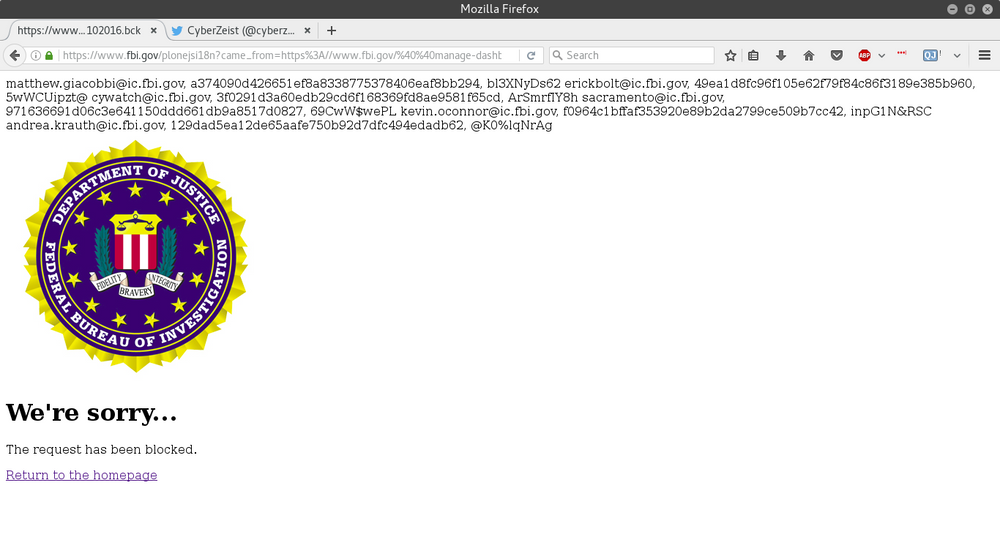

Listen skal CyberZeist ha tilegnet seg ved å bryte seg inn på nettstedet til FBI. Hensikten med å publisere listen, er tilsynelatende å bevise at innbruddet har funnet sted. Det er liten tvil om at i alle fall en del av epostadressene tilhører ekte FBI-personell eller FBI-stasjoner.

I et innlegg som opprinnelig ble publisert den 1. januar på Pastebin, skriver CyberZeist at han allerede den 22. desember tvitret om at publiseringsverktøyet FBI benytter på FBI.gov, Plone, har en ikke offentlig kjent sårbarhet i flere python-baserte moduler. Angrepskode for denne sårbarheten omsettes i undergrunnstjenester i Tor-nettverket, og CyberZeist skal ha testet koden på blant annet FBI.gov på vegne av selgeren.

Andre nettsteder som fortsatt skal være sårbare, er nettstedene til Amnesty, EU Agency for Network Information and Security og Intellectual Property Rights Coordination Center. Amnesty har bekreftet at de kjenner til sårbarheten, som skal være utnyttbar via URL-en www.amnesty.ch/acl_users/.

Tidligere UGNazi-medlem: Dømt til seks år uten Internett

Ignorert i USA?

CyberZeist skriver at han syns det er interessant at flere russiske nettaviser skrev om hackingen allerede i julehelgen, men at ingen amerikanske «hadde mot nok» til å skrive om det.

Samtidig påpeker han at de russiske nettavisene virker veldig ivrige over å kunne skrive noe negativt om USA. Dette inkluderer RT (tidligere Russia Today), som ofte kritiseres for å være en propagandakanal for den russiske regjeringen.

Men i ettertid har i alle fall den amerikanske utgaven av The Register omtalt innbruddet.

Ifølge CyberZeist har FBI forsøkt å fjerne sårbarheten i løpet av romjulen. Så langt er det uklart om dette har vært fullstendig vellykket. Til The Register sier en talsperson for FBI at etaten i alle fall er kjent med påstandene om innbruddet.

NSAs elitehackere: – Slik gjør du livet surt for oss

Holdes hemmelig

CyberZeist skriver videre at han ikke kommer til å offentliggjøre detaljer om sårbarheten før den blir utdatert, altså at den ikke fungerer lenger noe sted. Så lenge den aktivt selges på Tor-nettverket, vil han ikke avsløre noe.

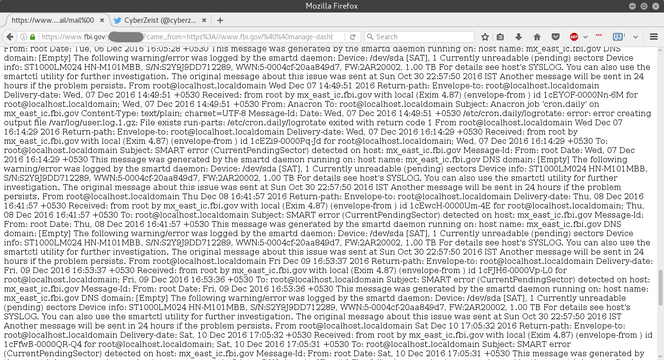

Nøyaktig hva sårbarheten åpner for, er litt uklart. Men CyberZeist skal i alle fall ha sett at FBIs nettsted kjører på en virtuell server med versjon 6.2 av operativsystemet FreeBSD. Denne versjonen ble utgitt i 2007, men ble bare støttet fram til mai 2008.

Han påpeker også at det som framstår som backup-filer (med endelsen .bck), er lagret i rotmappen til nettstedet, og at disse er tilgjengelige via nettstedet. Det samme skal gjelde mapper som /var/mail/ – se bildet nedenfor.

Saftig kritikk

– Det er veldig beklagelig å se en slik skjødesløs tilnærming til webapplikasjonssikkerhet fra en etat som FBI. De utsetter ikke bare nettstedet sitt og etatens integrerte infrastruktur for risiko, men gir kyberkriminelle fra alle deler av verden et universelt brohode til å angripe globale selskaper og myndigheter ved å plassere skadevare på FBIs nettsted, sier Ilia Kolochenko, administrerende direktør for sikkerhetsselskapet High-Tech Bridge, i en kommentar som digi.no har mottatt.

– Mange angrepsvektorer mot sårbarheter i webapplikasjoner, inkludert nulldagssårbarheter som ikke har blitt patchet, kan effektivt begrenses ved hjelp av riktig herding av webserveren og en WAF [Web Application Firewall, journ. anm.]. Men det ser ut til at FBI ignorer disse vanlige beste praksisene, sier Kolochenko.

– Dersom påstandene, som støtter av skjermbilder, stemmer – om offentlig tilgjengelige sikkerhetskopier, manglende chroot, samt fravær av tilgangs- og privilegium-segregering – bør FBI revurdere hele etatens tilnærming til webapplikasjonssikkerhet, avslutter han.

Intervju med Anonymous: – Derfor angriper vi