INGENIØRENES HUS (digi.no) Under et lukket arrangement torsdag presenterte Nasjonal sikkerhetsmyndighet to nye tjenester.

Det er en kombinert portskanner/søkemotor for sårbarheter og en DNS-tjeneste. Begge er utviklet internt av «statsautoriserte hackere».

NSM driver fra før et sensornettverk som avdekker alvorlige dataangrep. Varslingssystem for digital infrastruktur (VDI).

Nettverket som ble etablert i 2000, har sensorer som skanner datatrafikken med såkalt dyp pakkeinspeksjon. Færre enn hundre virksomheter i Norge har en slik sensor, som snakker direkte med operasjonssentralen NorCERT på Bryn i Oslo.

Målet med de nye tjenestene er å gjøre det lettere å oppdage og håndtere dataangrep for de mange andre aktørene som ikke har slik sensor.

– DNS-logging kan gi interessante verdier for å detektere ondsinnede aktiviteter, sier Lasse Rosenvinge, seksjonssjef i NSM.

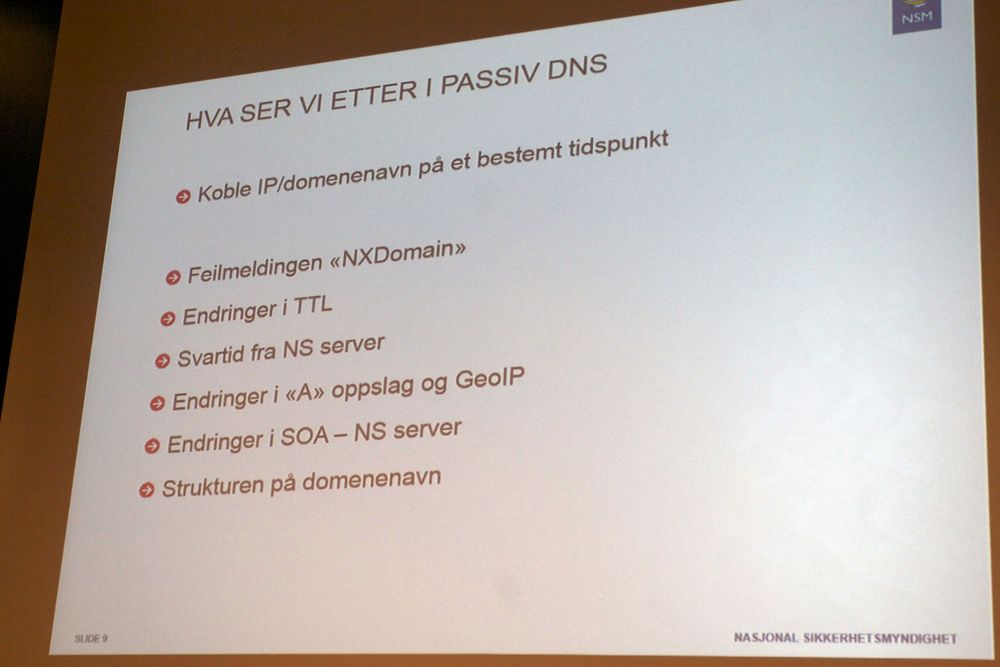

Systemet vil fange opp og lagre alle DNS-oppslag i en historisk database. Å lagre informasjonen over tid er viktig, for å kunne slå opp hvilke IP-adresser som har vært knyttet til et domene i ettertid.

– Jo mer data vi får inn, jo enklere er det å avdekke infrastrukturen til en trusselaktør, sier Rosenvinge.

I jakten på aktørene som angriper, er det en lang rekke detaljer som kan være avgjørende, der koblingen mellom IP og domene kanskje er viktigst. Noe av det de ser på er TTL, GeoIP, svartid eller latency, ja til og med struktur på eller antall tegn i domenenavnet.

– Et domene vi fant var registrert i sommer. Det var lenge uvirksomt, før vi plutselig så det ble tatt i bruk.

NSMs DNS-tjeneste starter som et pilotprosjekt med en håndfull partnere rett over nyttår. I løpet av året skal de etablere til sammen tre servere.

Svarteliste

Hensikten er ikke bare å varsle, men også å fungere som et skjold. NSM svartelister for eksempel domener brukt av såkalte kommando- og kontrollservere (C&C). Dette er servere brukt av angripere for å kontrollere og kommunisere med infiserte maskiner.

Et eksempel er angrepet mot norsk energibransje som NSM varslet i sommer. Der ble målrettede angrep innledet med e-post som ledet til ondsinnet kode. Det er en velkjent metode kjent som spearphishing.

Ved å svarteliste domenet kan man unngå at offeret går i fella. Akkurat som barnepornofilteret til Kripos, kan DNS-tjenesten til NSM sørge for å servere en informasjonsplakat i stedet.

– Da vil vi kunne stanse en konkret phishingkampanje.

Rosenvinge kaller det nye produktet et «VDI light».

– DNS-tjenesten er et VDI light for de av deltakerne våre som ikke har VDI-sensor. DNS-tjenesten har de samme regelsettene. Da vil du også se aktiviteter som vi ser i VDI med alarmer til operasjonssentralen. Det gir ikke like total beskyttelse, men er en del på vei, og til en lavere kostnad, sier Rosenvinge.

Søkemotor og portskanner

Jan Tore Morken fra NSM fikk i oppgave å presentere det andre nye tilbudet: En kombinert portskanner og søkemotor døpt Allvis – etter en dverg i Edda-diktningen som forvandles til stein når han treffes av sollyset.

Morken ble introdusert som en «statsautorisert hacker». Kanskje burde han stilt i finlandshette på scenen, ble det sagt.

Til daglig jobber han med penetrasjonstesting, hvilket innebærer å bryte seg inn i systemer for å avdekke svakheter.

– Allvis er kort og godt en helseundersøkelse av det norske internett.

Navnet er ikke endelig spikret, men er også en forkortelse for «alle vesentlige internett-sårbarheter».

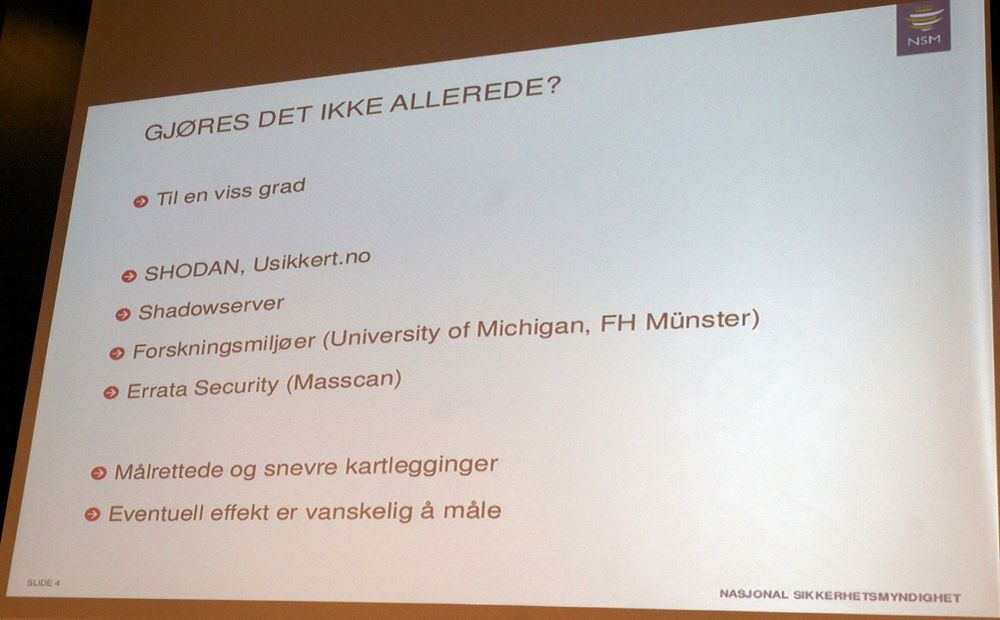

Det finnes en rekke lignende tjenester fra før, blant annet Shodan og usikkert.no. NSM vil gjøre noe av det samme, men ønsker å tilby noe mer.

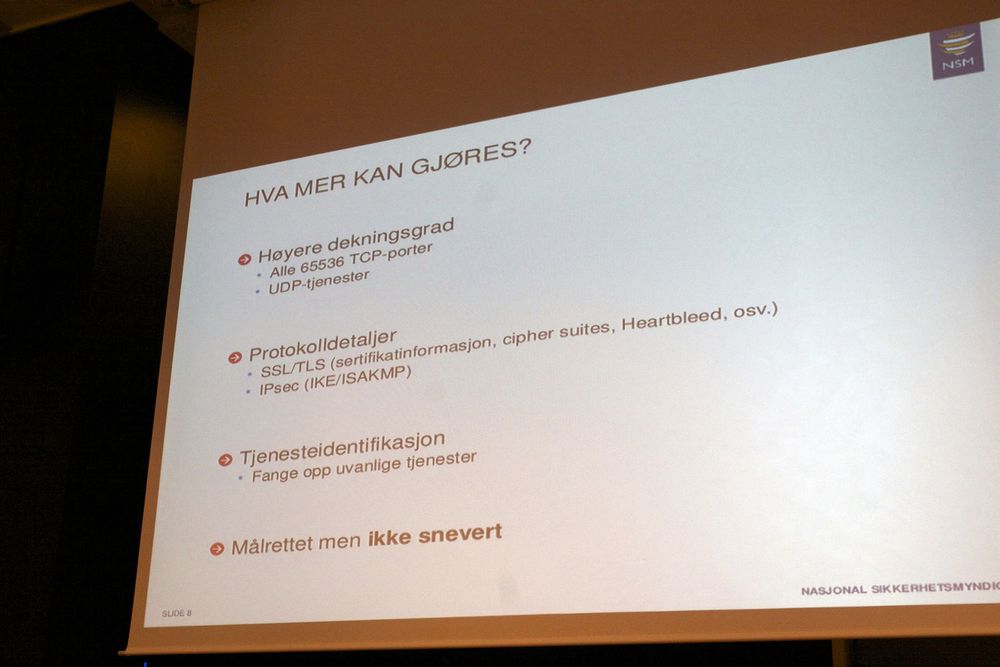

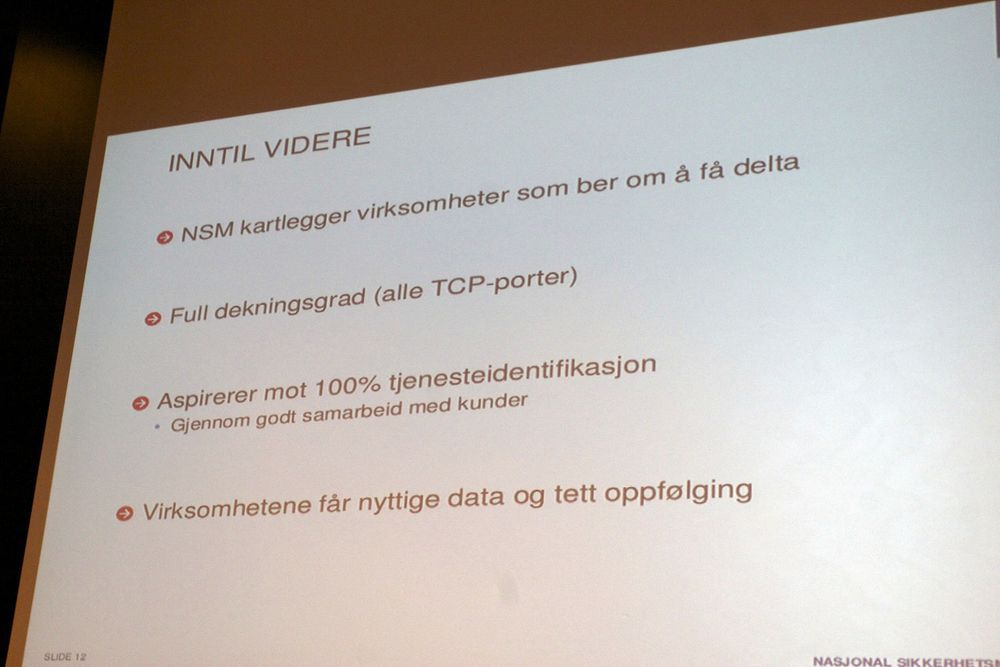

– For det første kan vi prøve å skanne samtlige TCP-porter. Det mener jeg er oppnåelig for det norske markedet. Sannsynligvis er vi flinkere til å samle inn informasjon på et høyere detaljnivå, sier Morken.

Hensikten er å avdekke kjente sårbarheter, som for eksempel Heartbleed. Videre sier NSM at de er svært opptatt av å identifisere tjenestene som kjører, inkludert obskure eller mer isoteriske tjenester.

– Vi kan skanne det norske internett og følge opp virksomheter og tjenestetilbydere som har sårbarheter, for å sende dem varsel eller regelmessige rapporter. Ikke minst kan vi også gjøre manuell analyse av resultatene.

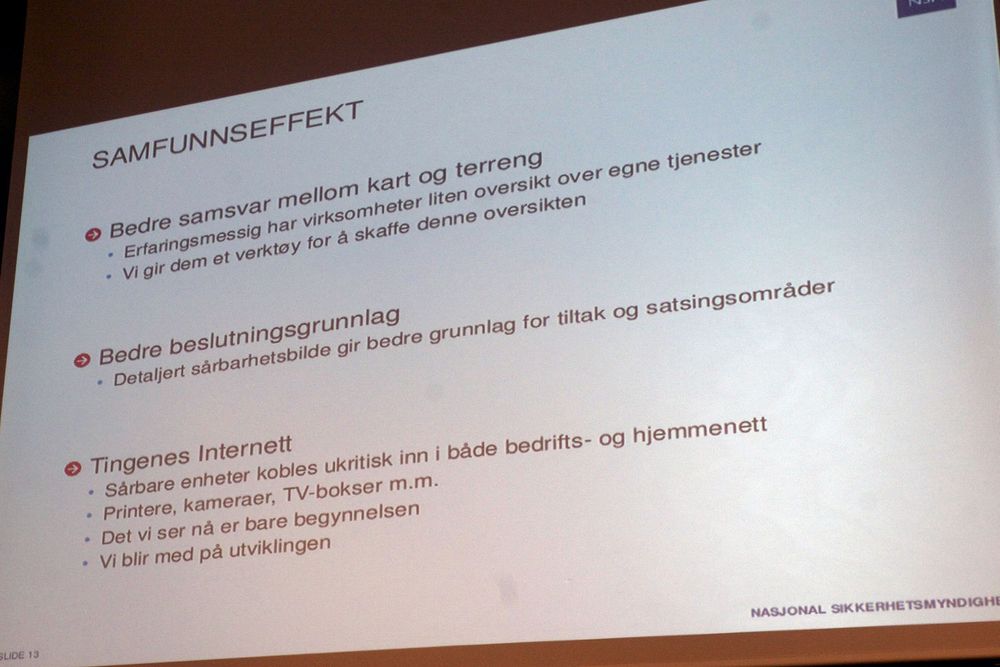

For NSM er det også en stor oppside her. De får et langt bedre beslutningsgrunnlag for hva som rører seg på internett i Norge.

Fullt så enkelt er det ikke, vedgår de. Det har seg nemlig slik at IP-adresser juridisk sett er å anse som personopplysninger. Straffeloven kan også begrense elektronisk kartlegging, fremholder NSM.

– For privatpersoner kan dette føles som ekstremt inngripende. At NSM går inn og skanner kan føles som et overtramp, poengterer Morken.

Portskannetjenesten skal være lett å utvide med nye moduler. Per i dag finnes et lite utvalg, deriblant «prober» som tester for Heartbleed og noen andre. Flere vil komme til.

Det som derimot mangler er et skikkelig brukergrensesnitt. Et utadrettet grensesnitt er noe av det de vurderer å lage slik at den enkelte deltaker kan gjør oppslag.

– Det er ikke bare sånn at NSM skal sitte å slurpe inn data. Det skal være verdi også for deltakerne, sier Jan Tore Morken.

Motoren han viste fram for et lukket sikkerhetsforum i Ingeniørenes Hus torsdag var en konseptuell demo. En «mockup» av hvordan Allvis er tenkt brukt.

– Det skal være enkelt å drille seg ned til ganske mye informasjon basert på ulike scenarier. Du skal kunne gå ned på den enkelte virksomhet og se hvilke sårbarheter som finnes. Innsyn er begrenset til å søke i sin egen virksomhet.

Skanningen starter opp i dag, fredag, med en håndfull av NSMs kunder, altså deltakere som allerede abonnerer på varslingstjenestene deres.

Slik digi.no forstår det har kunne NSM saktens ha lyst til å skanne hele det norske internett, men det får de ikke gjort uten en lovendring.

Kan det bli en åpen offentlig nettjeneste etter hvert?

– Det vil nok være mulig at noe av informasjonen kan legges ut. For å skaffe oppmerksomhet og varsle om hva som finnes der ute av alvorlige sårbarheter, sier Morken.

Starter med medlemmer og partnere

Hans Christian Pretorius er NSMs avdelingsdirektør for operativ avdeling. Det var han som bestilte de nye tjenestene for et halvt år siden. Det er NSMs kjerneteam med kompetanse innen penetrasjonstesting som har utviklet løsningene, som også er basert på en del åpen kildekode.

Hva er bakgrunnen for at dere har utviklet dette?

– Hvis vi tar DNS-tjenesten, noe av det var ting vi opplevde i sommer med dette store, målrettede angrepet mot kraftindustrien. Dette gir oss et verktøy. Ved en slik hendelse kunne vi sagt til de 50 bedriftene vi visste var berørt: Rut nå over til vår DNS med en gang. Så kan de gå tilbake til sin vanlige tjenesteleverandør etterpå.

Hvem er disse tjeneste til for?

– Vi starter med dem vi definerer som medlemmer og partnere. Så må vi ta det derfra, sier Pretorius.

Har NSM også et ønske om å skanne datamaskinene til privatpersoner?

I tjenesten som vi bygger i dag er det en del god funksjonalitet. Så finnes det andre skannetjenester, som nevnte Shodan. Den er åpen for alle. Så alle kan jo skanne etter sårbarheter. Og det gjør de som har onde hensikter. Vi ønsker selvfølgelig å komme dem i forkjøpet. Finne ting før de gjør det, for å kunne varsle bedrifter. I og for seg si ifra også til privatpersoner: «Her er du sårbar. Dette burde du gjøre».

Du sier «i og for seg privatpersoner»?

– Ja, vi ser jo at privatpersoner har sårbarheter. Men per i dag vil vi ikke skanne dem. Det krever en lovendring til for at vi skal kunne gjøre det.

NSM vedgår at de ikke har innledet noen dialog med politikere eller andre myndigheter om en slik lovendring.

– Her har vi valgt å bygge piloten først, for å tilby dette basert på samtykke. Etter pilotfasen vil vi se i hvilken grad vi skal ta den dialogen, sier Pretorius.

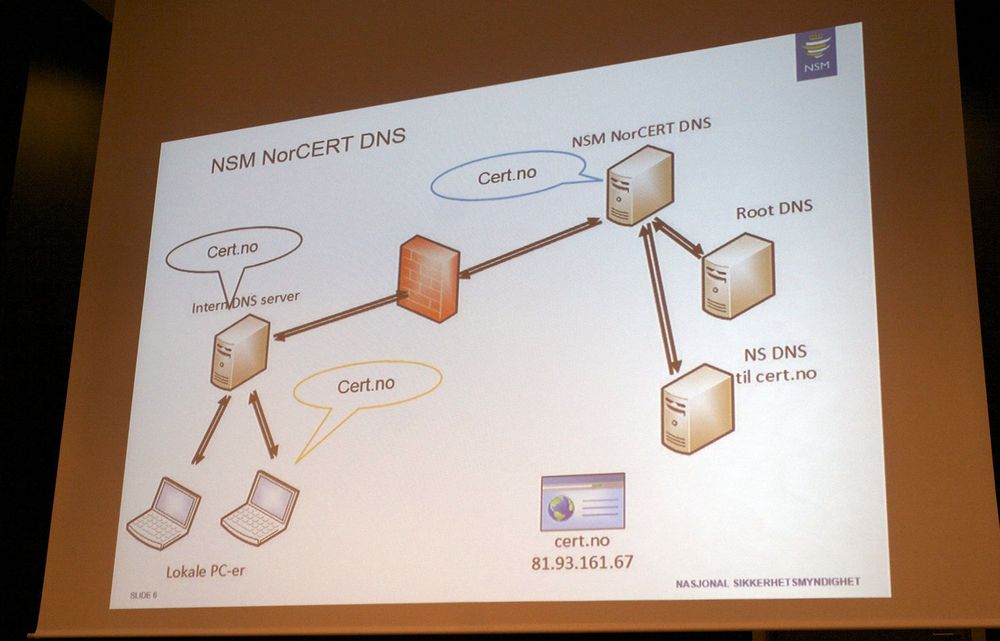

NSMs DNS-tjeneste erstatter ikke bedriftens interne DNS-tjener. Den erstatter DNS-tjeneren hos internettleverandøren, som står utenfor virksomhetens brannmur.

– Når bedriftens interne DNS-tjeneste spør om et domene, så spør den da mot NSMs DNS-tjeneste. Den spør igjen mot rootserver, navneserver og gjør all den rekursive spørringen før den sender tilbake til bedriftens interne DNS. Men vi ser ikke klientene hos bedriften. Vi ser bare bedriften, enten deres NAT-IP eller den offentlige IP-adressen til DNS-serveren deres, sier Rosenvinge.

Skannetjenesten med søkemotor er operativ fra i dag. DNS-tjenesten starter som et pilotprosjekt med den første av tre planlagte DNS-servere i januar. En skal de drifte selv, en blir plassert hos en stor deltaker og den siste hos en stor tjenesteleverandør.

Adgang til tjenestene er i første rekke det NSM omtaler som medlemmer og partnere. Offentlige aktører med såkalt kritisk infrastruktur betaler ingenting, mens private må ut med en medlemsavgift på 200.000.

Les også:

- [08.04.2014] Ekstremt alvorlig sårbarhet i OpenSSL

- [24.10.2013] Du bør skanne portene dine

- [10.04.2013] Hackernes svar på Google

- [01.06.2012] Disse truslene frykter de

- [24.09.2010] Her overvåker de dataangrep mot Norge