Sikkerhetsforskere hos VUSec-laboratoriet til Vrije Universiteit Amsterdam kunngjorde i helgen at de har utviklet angrepskode som gjør det mulig å oppnå rot-tilgang på flere vanlige Android-enheter ved hjelp av teknikker som «rowhammer» og «Flip Feng Shui». Forskningen har blitt omtalt av blant annet Ars Technica.

Den dreier seg om at fysiske minnebrikker angripes ved hjelp av programvare på en slik måte at bitverdier som er lagret i det fysiske DRAM-minnet kan endres ved hjelp av gjentatt lesing av data lagret i nærliggende DRAM-rader.

Bakgrunn: Alvorlig minneproblem rammer mange pc-er

For første gang på ARM

I praksis gjør dette det mulig å overskrive enhver verdi i minnet. Tidligere har dette blitt vist på x86-baserte pc-er. De nederlandske forskerne skal være de første til å demonstrere teknikken på ARM-baserte enheter.

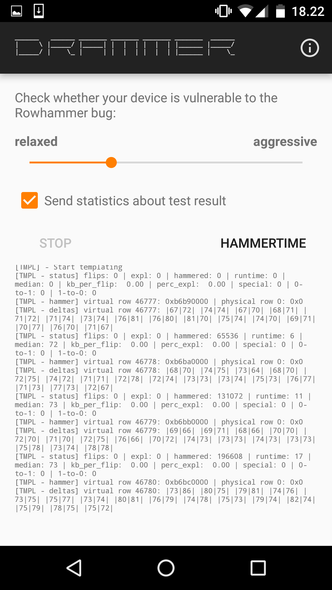

Forskerne har så langt bare testet angrepskoden, som de kaller for Drammer, på en tjuetalls enheter. Av resultatene ser det ut til at de eldre enhetene, med en prosessor basert på 32-bits ARMv7-arkitektur, er langt oftere sårbare enn enheter basert på 64-bits ARMv8-arkitektur.

Men forskerne antyder også at enheter basert på LPDDR4-minnebrikker er mindre sårbare enn andre, fordi disse kan være utstyrt med funksjonalitet, target row refresh, som motvirker rowhammer-angrep.

Via websider: Fysisk dataminne kan angripes med JavaScript

Egen testapp

For å få et større utvalg, har forskerne også utgitt appen Drammer. Den kan fortelle både brukeren og forskerne (valgfritt) om enheten er sårbar. Appen må, i alle fall foreløpig, installeres uavhengig av Google Play.

Angrepskoden til forskerne utnytter altså ingen sårbarhet i Android, men Google skal i november utgi en sikkerhetsfiks til Android som vanskeliggjør angrepet, uten å gjøre det helt umulig. De nederlandske forskerne håper det kommer en mer sofistikert fiks om ikke så lenge.

Google skal ha blitt varslet om problemet i juli. Selskapets Android-partnere skal ha blitt varslet den 3. oktober. Da fikk de trolig også kildekoden til patchen.

En vitenskapelig artikkel om forskningen er tilgjengelig her.

Leste du denne? Intel-prosessorer har alvorlig feil i helt sentral sikkerhetsmekanisme