Det er meldt fra flere hold i helgen (Wall Street Journal, New York Times, BBC med mer) at et kjernekraftverk i Bushehr i Iran er herjet av en meget spesiell orm, kjent som Stuxnet.

Nyhetsbyrået AFP siterer flere iranske kilder, først og fremst i form av uttalelser gitt av Mahmoud Liayi, sjefen for IT-rådet i Irans industridepartement, og av Mahmoud Jafari, prosjektleder for kjernekraftverket i Bushehr.

Uttalelsene bekrefter at Stuxnet har infisert rundt 30 000 IP-adresser i Iran, hvorav pc-er til ansatte ved kjernekraftverket. Til sammen skal fem ulike varianter av Stuxnet være observert i Iran, sier disse kildene. Samtidig benektes det at Stuxnet har ført til skade på Bushehr-kraftverkets hovedsystem, og flere ekspertgrupper skal være i gang med systematisk å utrydde den ondsinnede koden.

Søndag sendte det offisielle iranske nyhetsbyrået IRNA ut en melding der den iranske organisasjonen for sikkerhet ved kjernekraftanlegg benekter at Stuxnet har rammet Bushehr. I meldingen heter det videre at iranske IT-eksperter har tatt forebyggende tiltak for å «avverge kyberkrig» mot landets kjernekraftanlegg.

Liayi sier at Stuxnet trolig er et prosjekt iverksatt av utenlandske regjeringer. Andre iranske kilder antyder at USA og Israel kan stå bak. Liayi forklarer at når Stuxnet er aktivert, fanger den opp data fra produksjonen og sender den til en ekstern adresse. Liayi frykter at dataene da vil prosesseres med tanke på bruk i ytterligere angrep mot Iran.

Den tyske IT-sikkerhetseksperten Ralph Langner har analysert Stuxnet i detalj, og konkluderer med at den er et svært avansert og målrettet angrep mot ett bestemt mål, og at dette målet antakelig er kjernekraftverket i Bushehr. Han karakteriserer koden som «århundrets hack». Den som kontrollerer Stuxnet, kan antakelig også styre fysisk maskineri i kjernekraftverket.

IT-sikkerhetsselskapet Symantec deler Langners vurdering av Stuxnet.

Ifølge Symantec er Stuxnet observert i flere land, blant dem India, Indonesia og Pakistan, med at langt de fleste infeksjonene ser ut til å være i Iran. WinCC-systemer infisert av Stuxnet vil kunne fjernstyres av dem som kontrollerer den ondsinnede koden. Det betyr at det iranske kjernekraftverket kan være kontrollert av uvedkommende med evne til å sabotere anleggets drift.

Stuxnet rammer et industrielt styringssystem av typen SCADA («supervisory control and data acquisition») levert av Siemens under navnet Simatic WinCC.

Langner viser til dette skjermbildet fra WinCC i Bushehr, tatt 25. februar 2009. Midt på bildet er et vindu med en feilmelding merket «WinCC Runtime License». Feilmeldingen lyder: «Your software license has expired. Please obtain a valid license.»

_logo.svg.png)

De russiske ekspertene som har bygget opp IT-anlegget i Bushehr, har med andre ord piratkopiert sin utgave av WinCC. Kjernekraftverket er følgelig ikke omfanget av de fortløpende oppdateringene som Siemens sender for å verne om sine kunder.

Langners kommentar er drepende: «Disse folkene ber om å bli angrepet.»

Siemens har uttalt at deres programvare ikke er installert i Bushehr.

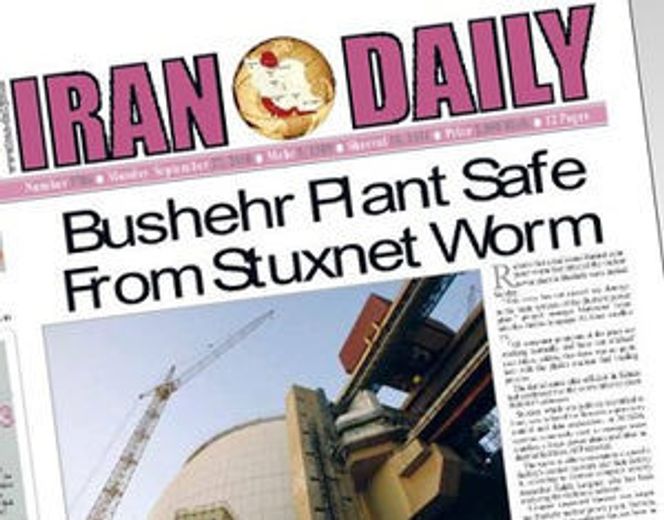

Det gjør derimot dagens utgave av regjeringsavisa Iran Daily. Det tyder på at det fortsatt kjøres en piratkopi av WinCC i det iranske kjernekraftverket.

I en uttalelse til avisa – som ikke er tilgjengelig i nettutgaven, men sitert av AFP – sier Liayi at Iran har bestemt seg for ikke å bruke «antivirusprogramvaren utviklet av Siemens» av frykt for at den kan «inneholde en ny versjon» av Stuxnet.