I november i fjor halshogget FBI et internasjonalt botnett drevet fra Estland. Botnettet omfattet anslagsvis 4 millioner pc-er der trojaneren «DNS Changer», alias «Zlob» hadde endret DNS-innstillingene slik at pc-ene hentet nettadresser fra falske navnetjenere. Slik kunne banden bak botnettet styre pc-ene til falske utgaver av legitime nettsteder.

Da FBI overtok kontrollen over botnettet, sørget de for å erstatte de falske navnetjenerne (også kalt DNS-servere) med navnetjenere som sendte pc-ene til korrekte nettadresser. Etter planen skulle disse navnetjenerne fungere fram til 8. mars.

Da denne datoen nærmet seg, ble det klart at flere hundre tusen ofre ennå ikke hadde rensket sine pc-er for trojaneren. DNS-innstillingene på pc-ene var følgelig fortsatt rettet mot botnettbandens navnetjenere som nå var overtatt av FBI. Hadde man slått av navnetjenerne 8. mars, ville disse ofrene mistet nettforbindelsen. FBI bestemte seg følgelig for å opprettholde disse navnetjenerne en stund til.

I mai ble det klart at det måtte en storstilt informasjonskampanje til for å nå fram til ofrene. Google etablerte en ordning der de sjekket pc-en til dem som oppsøkte søketjenesten. Der de oppdaget smitte, sørget de for en svært synlig advarsel, med tips om hvordan pc-ene kunne renses for skadevaren. Samtidig ble det satt en absolutt frist for stenging av DNS-serverne som ofrenes pc-er henvendte seg til.

Se Mange kan få nettproblemer i juli.

Siden begynnelsen av juni har også Facebook sjekket alle sine brukere, og advart dem som kom til Facebook via navnetjenerne som skal legges ned 9. juli, det vil si førstkommende mandag.

Hvis du har brukt Google og Facebook de siste ukene, uten å ha mottatt noen advarsel, er du sannsynligvis ikke smittet.

Hvis du likevel vil være på den sikre siden, kan du oppsøke dswg.org, en side som FBI opprettet for å veilede ofre for DNS Changer. Her tilbys både en enkel test, veiledning til fiks og tips om varig vern mot trojaneren.

Testen til dswg.org kan være misvisende: Dersom din internettilbyder selv fanger opp og omdirigerer trafikk til navnetjenerne som legges ned 9. juli, vil testen vise grønt selv om du er smittet.

Derfor kan det være nyttig med en ekstra sjekk, for eksempel ved å følge rådene til ESETs trusselblogg: Hvis pc-en er innstilt på å hente DNS-servere automatisk (i vinduet der man innstiller egenskaper til IPv4-oppsettet) har trojaneren sannsynligvis ikke vært på ferde. Dersom pc-en er satt opp med bestemte serveradresser, kan du sjekke dem mot bloggens liste over DNS-adressene som legges ned 9. juli.

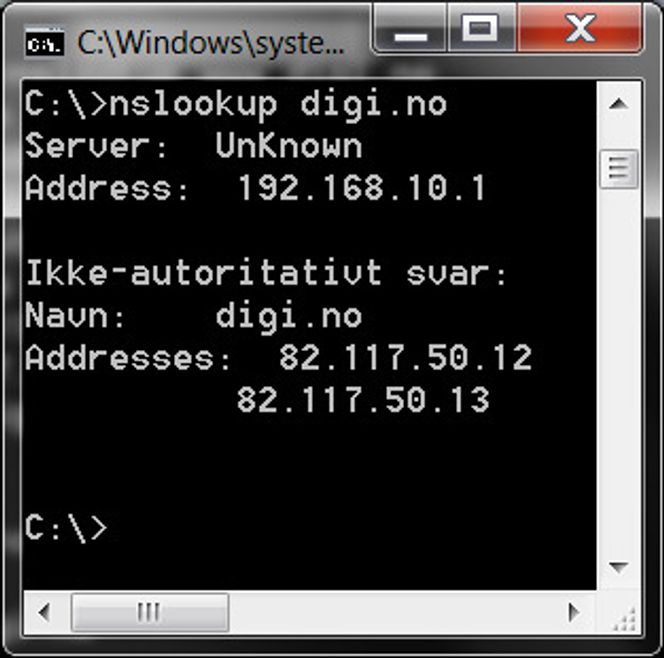

En annen metode er å kjøre systemkommandoen «cmd» (det nederste feltet i startmenyen, der det står «søk i programmer og filer). Da vil du få opp et kommandovindu. Her kjører du kommandoen «nslookup», for eksempel slik:

Du taster altså «nslookup digi.no». Det første svaret du får, her 192.168.10.1, er adressen til din DNS-server. Siden den befinner seg utenfor adresseområdene til DNS-serverne som legges 9. juli, er brukeren av pc-en i dette tilfellet på den sikre siden.

Dette er adressene til DNS-serverne som legges ned 9. juli:

77.67.83.1 – 77.67.83.254

85.255.112.1 – 85.255.127.254

67.210.0.1 – 67.210.15.254

93.188.160.1 – 93.188.167.254

213.109.64.1 – 213.109.79.254

64.28.176.1 – 64.28.191.254