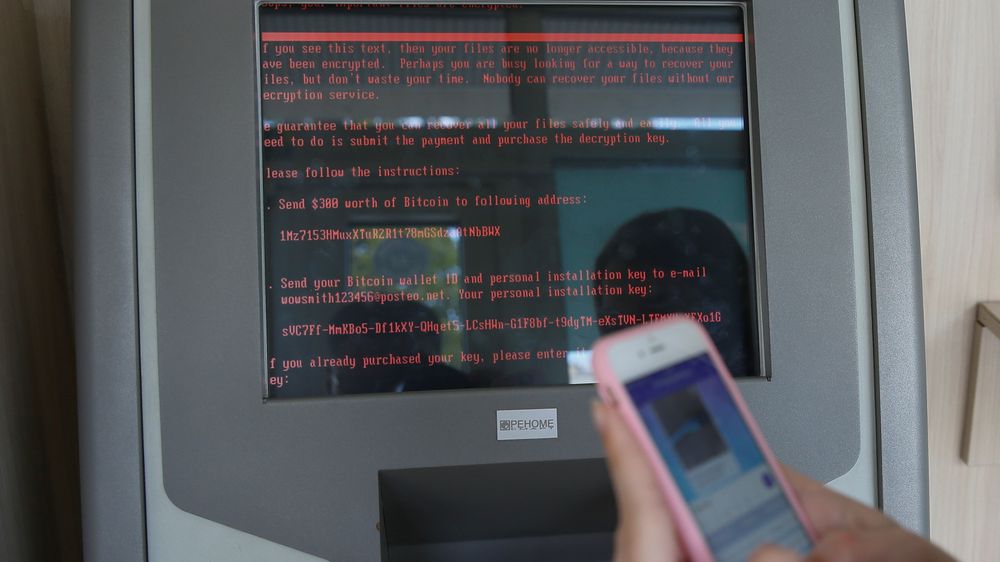

Angrepet som tirsdag rammet mange tusen datamaskiner i mer enn 60 land, handlet trolig ikke om å tjene penger. I motsetning til mye vellykket utpressingsvare, benytter den nye varianten av Petya – også kjent som blant annet NotPetya, ExPetr og Nyetya – én eneste bitcoin-adresse for alle innbetalingene. Dessuten måtte ofrene taste inn en lang rekke med lite menneskevennlige tegn i en epost for å varsle at de hadde betalt, for så å sende den til en epostkonto som ble stengt kort tid etter at angrepene startet.

Ikke bare var dette en usikker og lite brukervennlig måte å gjøre innbetalingene på. Også på mottakersiden framstår en slik løsning som arbeidskrevende, i alle fall dersom det hadde vært flere enn bare noen titalls personer som hadde betalt inn.

Men selv om innsamlingsmetoden virker amatørmessig utført, framstår alt annet ved Petya som temmelig vellykket.

Angrepet: Har stengt muligheten for å få gjenopprettet filene

Så dersom det ikke var pengene som var hensikten, hva var det da?

Det er ganske bred enighet om at angrepet startet ved at noen få systemer ble infisert gjennom det som var en legitim oppdatering av den ukrainske programvaren MeDoc. Ifølge danske Computerworld er dette et bokføringsprogram for håndtering av skatteinnbetaling, som må brukes av alle bedrifter som har forretningsvirksomhet i eller med Ukraina.

Blant selskapene som bruker MeDoc, er det danske logistikkselskapet A.P. Møller - Mærsk. Det går fram av en stillingsannonse fra datterselskapet Maersk Line, som en sikkerhetsforsker som kaller seg for the grugq, har funnet fram til.

A.P. Møller - Mærsk er også blant selskapene som ble betydelig rammet av angrepet på tirsdag.

Norske Optimera, som står bak kjedene Trend og Montér, er rammet – riktignok indirekte via det franske moderselskapet Saint-Gobain.

Bevis?

Fram til i går var det bare indisier som pekte mot MeDoc, men Microsoft mener at selskapet kan bevise hvordan det hele har skjedd.

M.E.Doc, selskapet som utgir MeDoc-programvaren, avviser derimot det hele og peker på konkrete feil i Microsofts forklaring. Dette går fram av et Facebook-innlegg skrevet på russisk. Det som derimot er helt klart, er at selskapet ble utsatt for skadevare på tirsdag. Det skrev selskapet på dets eget nettsted, som for øyeblikket er temmelig utilgjengelig. Men en kopi av meldingen finnes her.

Oppdateringen til MeDoc har på ingen måte vært den eneste spredningsmekanismen til skadevaren. Den har også funksjonalitet for å spres via lokalnett og muligens også via rettede phishingsmeldinger.

Handler ikke om penger

Det finnes ingen komplett oversikt over hvem eller hvor mange som har blitt rammet av dette angrepet. Ukraina ser ut til å være klart mest rammet, med Russland som en god nummer to.

Ifølge Microsoft skal mer enn 12 500 datamaskiner i Ukraina være berørt, men det tallet er snart to døgn gammelt.

Som Ars Technica skriver, er det mange som mener at det nye angrepet ikke er utført av vanlige kriminelle, men av en statssponset aktør. Målet har trolig vært å gjøre skade, eller å teste ut hvor godt kybervåpenet har fungert. Utpressingsbiten har bare vært røykteppe, kanskje først og fremst ment for å villede mediene.

– Det er definitivt ikke designet for å tjene penger. Det er designet for å spre seg raskt og for å forårsake skade, under et troverdig dekke av å være «ransomware», skriver the grugq.

Sikkerhetsforskeren Peter Kruse sier til danske Computerworld at koden som er brukt, sett bort fra det som er tatt fra NSA, minner om ting man har sett komme fra Øst-Europa tidligere. Men også store russiske selskaper som Evraz og Rosneft skal ha blitt berørt, uten at de skal ha blitt særlig hardt rammet.

I Ukraina skal derimot blant annet sentralbanken, statlige kraft- og teleleverandører, samt metrosystemet i Kiev, har blitt rammet av angrepet. I andre land er det mange logistikkselskaper som har blitt rammet, men også selskaper i helt andre bransjer, slik som et amerikanske advokatfirmaet DLA Piper og det britiske PR-byrået WPP.

Undersøkelse: – Utpressingsvare har rammet to av fem virksomheter