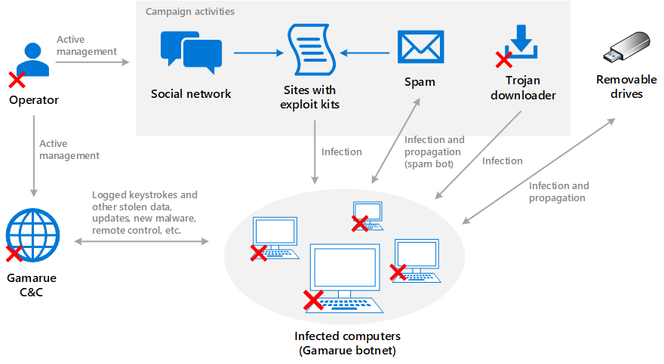

Gjennom koordinert aksjon i en rekke land skal justis- og IT-sikkerhetsmyndigheter, sammen med private aktører, ha greid å stenge en stor mengde botnett som alle er basert på en skadevare som kalles for Win32/Gamarue, Andromeda eller Wauchos.

Gamarue-botnett har i alle fall siden 2011 blitt brukt til blant annet å spre annen skadevare, inkludert utpressingsvare som Petya og Cerber.

Ifølge Microsoft, som er blant selskapene som har vært med i aksjonen, var det en svært omfattende infrastruktur som nå har blitt stengt. Det skal ha dreid seg om 464 separate botnett, basert på mer enn 80 varianter av Gamarue. I tilknytning til botnettene har det blitt funnet 1214 domener eller IP-adresser som leder til kommando- og kontrollservere.

Gamarue ble også brukt av Avalanche-botnettet som ble slått ut i slutten av november i fjor.

Les mer her: Amerikansk og europeisk politi slo til mot datakrim-bande

Globalt

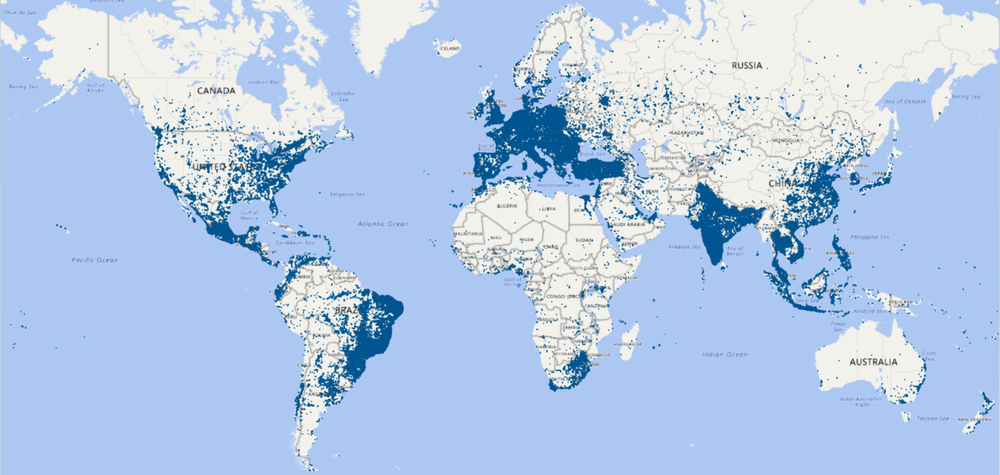

Som kartet øverst i saken viser, har Gamarue infisert datamaskiner over det meste av kloden. Det er likevel land i Asia som er mest berørt, ifølge Microsofts tall, og da spesielt India og Indonesia. Ifølge Eset, som også har vært med samarbeidet, har Gamarue infisert mer enn 1,1 millioner systemer i måneden. Tidligere har Gamarue vært den skadevarefamilien som oftest har blitt oppdaget blant brukerne av Esets antiskadevare-programvare.

Utleie

De kriminelle som står bak Gamarue, eller Andromeda som skadevaren ofte har blitt kalt i undergrunnsnettene hvor den har blitt solgt, har også tilbudt utleie av etablerte botnett, samt utvekslet tilgangen til slike nett med andre, kriminelle grupper.

– Dette er nok et eksempel på at internasjonale justismyndigheter og industripartnere samarbeider om å takle de verste kyberkriminelle og den dedikerte infrastrukturen de bruker for å distribuere skadevare i en global skala. Det klare budskapet er at offentlig-privat partnerskap kan påvirke disse kriminelle aktørene og gjøre internett sikrere for oss alle, sier Steven Wilson i en pressemelding fra Europol. Han er leder for Europols European Cybercrime Centre, som var blant de europeiske deltakerne i aksjonen.

I tillegg til stengingen av infrastrukturen som botnettene avhenger av, har en mistenkt blitt arrestert i Hviterussland.

Fortsatt infisert

Selv om selve infrastrukturen og kontrollmulighetene nå er borte, er det fortsatt svært mange pc-er som er infisert av Gamarue-skadevaren. Det vil de fortsette å være inntil eierne av de infiserte datamaskinene aktivt fjerner skadevaren. Dette kan gjøres med gratisverktøy fra blant annet Eset eller Microsoft.

Men ifølge Europol anslås det at 55 prosent av alle datamaskinene som var en del av Avalanche-botnettet, fortsatt er infisert. Dette tallet stammer fra et tysk «sinkhole», en server som har overtatt plassen til en tidligere kommando- og kontrollserver i Avalanche-botnettet. Hver gang en datamaskin i botnettet, en zombie, forsøker å ta kontakt med den tidligere kommando- og kontrollserveren, registreres dette av den nye serveren som kontrolleres av tyske myndigheter.

Les også: Globalt botnet slått ut etter arrest av mistenkt bakmann