Tidligere i dag publiserte digi.no en kronikk skrevet av sikkerhetsrådgiveren Per Thorsheim, som blant annet advarer om sikkerhetsutstyr som bruker «SSL-avskjæring» for blant annet å kunne utføre dyp pakkeinspeksjon også av trafikk som er kryptert – slik som HTTPS-baserte nettsteder. Dette kan redusere sikkerheten som hindrer avlytting av de krypterte forbindelsene, skriver Thorsheim.

Tidligere denne uken, før vi mottok og publiserte kommentaren til Thorsheim, snakket digi.no med Eirik Moen, senior sikkerhetsanalytiker i NTT Security, om det samme temaet, men med et litt annet utgangspunkt.

Også en risiko

Moen mener nemlig at HTTPS i mange tilfeller kan være med på å svekke sikkerheten til bedrifter, dersom de ikke også begynner å dekryptere både innkommende og utgående HTTPS-trafikk. Han understreker nå i ettertid at han ikke er direkte uenig med Thorsheim, noe vi kommer tilbake til mot slutten av saken.

– Verden har bevegd seg mye siden Snowden-avsløringene. Det er veldig positivt på mange måter, men er også noe angripere benytter seg av, sier Moen til digi.no.

– En ting er at store siter bruker det, men selv timelisten til treningsplanen til døtrene mine går nå over HTTPS. Jeg vet ikke hvor sikker denne siden er, og ofte kan slike sider være et lett mål for angripere. Det er ofte sider til mindre bedrifter og frivillige organisasjoner blir kapret da disse ofte ikke oppdateres når det oppdages nye svakheter, sier han.

Nettsteder blir ikke sikrere mot for eksempel injiseringsangrep selv om de tar i bruk HTTPS. Faren er derfor like stor som tidligere for at de sprer skadevare eller annen ondsinnet kode, men dette kan ikke oppdages av bedriftenes eller brukernes sikkerhetsløsninger dersom trafikken er kryptert når den passerer sikkerhetsløsningene.

Tabubelagt

– Vi har kunder som har startet opp med dette. Innkommende HTTPS [mot egne webservere, journ. anm.] har vi jo dekryptert for kunder i lang, lang tid, noe som har vært helt nødvendig. Men det har vært litt tabubelagt å gjøre dette på utgående trafikk, vanlig trafikk fra dine egne brukere, dine betrodde medarbeidere, sier Moen.

Han sier han har stor forståelse for dette, for det er et følsomt tema. Men Moen mener virksomhetene likevel må gjøre seg noen tanker rundt dette og kanskje starte i det små.

– De fleste gjør jo en eller annen form for URL-filtrering allerede i dag, for at folk ikke skal få se på porno og sånt, sier Moen.

Ikke på all trafikk

Han mener gevinsten vil være stor med SSL-inspeksjon selv om man bare starter å gjøre det på ukategoriserte eller nye domener.

– Det er mye lumsk i disse kategoriene. Men det er åpenbart at man ikke skal drive å dekryptere bank- og helseinformasjon. Norske nettbanker er sikre, og offentlige helsetjenester har også et strengt sikkerhetsregime. Faren for å få noe lumsk derfra er ganske liten, sier Moen.

En vanskeligere problemstilling er brukerens private epost.

– Alle tenker at dette er jo virkelig privat, privatmailen din er jo det mest private du har. Men på den annen side, hvor får du mest spam og zip-filer som vedlegg, i jobbmailen din eller i privatmailen din, spør Moen.

– For noen er dette veldig enkelt. Har man et ordentlig IT-reglement som ikke tillater at bedriftens utstyr brukes til private ting, er det lettere enn om grensegangen er uklar.

Åpenhet er viktig

Han tror det viktigste likevel er at man i bedriften har en åpen dialog rundt denne problemstillingen. Han nevner blant annet at en kunde han har jobbet med, informerte om dette under et allmøte, men legger til at dette nok er enklere når man har 200 ansatte enn 10 000.

– Vi ser at en del mindre aktører gjør dette, spesielt innen virksomheter som har ekstra behov for sikkerhet. Det er nok litt annerledes i en kreativ bedrift hvor de ansatte kjøper pc-en selv og får dekket utgiften av arbeidsgiveren, sier Moen.

– Jeg skjønner at mange er skeptiske, men det er ikke slik at IT-avdelingen får tilgang til eposten din. Det er sikkerhetsutstyret man har på plass, som med dette kan oppdage eventuelle trusler som går via kryptert trafikk.

– Ta diskusjonen!

Moen sier at det er mange bedrifter som har brukt utrolig store summer på sikkerhet, som nå risikerer å måtte tenke nytt.

– Man kan ha aldri så mange IPS-er og DLP-er [Intrusion Prevention System og Data Loss Prevention, journ. anm.] eller hva du vil. Er trafikken kryptert, er den kryptert for disse også, sier Moen.

Et annet aspekt han mener er viktig, er at hvis en angriper først kommer på innsiden, så har de stor interesse av å kryptere trafikk de ønsker å få ut. Er trafikken kryptert, er det større muligheter for at ingen oppdager at data er på avveie.

– Det er ikke det at man behøver å dekryptere alt i dag, men man må starte med å gjøre seg noen tanker rundt dette og ta diskusjonen om man for eksempel skal dekryptere mail, sier han.

Men han innrømmer at det vil kreve en del administrasjon.

– Det er ikke bare, bare å få til dette. Alle klientene må få sertifikater, og man må sørge for at dette sertifikatet fungerer med alt. Firefox, for eksempel, har sitt eget sertifikatregister og bruker ikke Windows sitt, sier han.

Føre var

– Dersom man har startet å gjøre dette på for eksempel ukategoriserte og nye domener, så er det veldig fort gjort å inkludere flere kategorier når trusselnivået endrer seg, for eksempel ved at alle «exploit kit»-ene begynner å bruke HTTPS, dersom man allerede har gjort denne jobben.

Moen forteller at mye av sikkerhetsutstyret som virksomheter har i dag, allerede støtter dekryptering av HTTPS.

– Men dette er noe av det tyngste du kan gjøre, og sikkerhetsutstyr er ikke billig. Så hvis du ikke har voldsomt overdimensjonert sikkerhetsutstyr, er det en fordel om man har en egen boks som bare tar seg av dekrypteringen. Da kan man dessuten gjøre det bare én gang, før det kjøres gjennom det øvrige sikkerhetsutstyret, sier Moen, som understreker at hans arbeidsgiver ikke selger slikt utstyr.

Han tror likevel det er privatpolitikken knyttet til dette som er bøygen for mange, ikke de tekniske utfordringene.

Feilkonfigurering

Så tilbake til kommentaren til Per Thorsheim. Digi.no har spurt Moen om en kommentar til undersøkelsen Thorsheim viser til, hvor det går fram at sikkerhetsprodukter kan medføre en kraftig reduksjon i SSL-sikkerheten.

– I likhet med alle andre IT-produkter kan også disse konfigureres feil, og inntil nylig var det flere produkter som kun støttet de enkleste algoritmene (slik at forbindelsen ble svakere, men allikevel blir det relativt hypotetisk om den kan knekkes i løpet av 500 eller 5000 år – innen den tid er informasjonen irrelevant). At enkelte produkter kan ha feil eller mangler overrasker meg ikke – krypto er en vanskelig fagdisiplin, så jeg blir ikke overrasket hvis det er produkter som har lagt til denne funksjonaliteten uten at det er implementert korrekt, skriver Moen i en epost.

Thorsheim skriver også at slik inspisering som det Moen til en viss grad tar til orde for, allerede gjøres i stort omfang.

– Jeg kan godt se for meg at en del av de aller største globale bedriftene gjør dette (grunnet annen lovgivning og syn på hva som er bedriftens eiendom), og at en del også gjør dette uten å informere om det, skriver Moen.

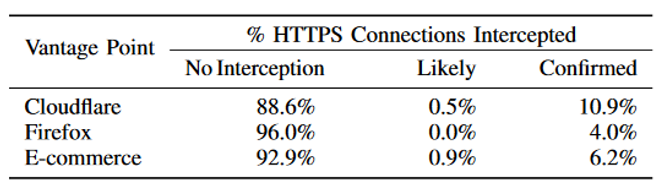

– Men jeg vil tro at andelen HTTPS-trafikk som har blitt «krypto-avlyttet» neppe er stort høyere enn 10 prosent. Tabellen på side 4 i rapporten som Thorsheim viser til, viser jo også dette, og jeg tror tallene for Norge er mye mindre.

På spørsmål om Thorsheim kan ha rett i at webteknologi og protokoller utvikles i en slik retning at muligheten for avskjæring som de begge omtaler, vil forsvinne etter hvert, svarer Moen:

– Ikke godt å si, han er inne på et godt poeng. Det kan godt hende at låsing av sertifikatene med HTTP Public Key Pinning eller andre metoder vil bli mer utbredt, men jeg tror man da også vil få en motreaksjon, skriver Moen.

– Hvis nettavisen 123kjempenyheter.no innfører dette og ser at 40 prosent av trafikken blir borte fordi bedrifter krypto-avlytter denne trafikken, fordi de ikke stoler på 123kjempenyheter.no, tror jeg nok at blårussen vil være kjappe med å si at dette skrur vi av, fortsetter han.

Moen legger til at han ikke blir overrasket dersom det finnes en norsk bedrift som gjør dette i skjul, men tror nok dette heller er enkeltstående unntak.

– Men min oppfatning er at mange ønsker å gjøre dette, men er avventende nettopp for at de ikke skal bli oppfattet som noe overtramp.

– Jeg tror også at så lenge man er åpen om at man gjør dette og forklarer hvorfor, så tror jeg det er få som protesterer mot å gjøre dette. Hvis ansatte har behov for å gjøre noe «hemmelig», så får de gjøre dette hjemme på sin private datamaskin (det meste kan jo også gjøres via mobil), avslutter Moen.

Les kronikken til Thorsheim her: Krypto-avlytting er utbredt, men ansatte vet ikke at de blir overvåket »