Det amerikanske sikkerhetsselskapet SANS Institute har lagt ut en ny halvårsrapport om de viktigste truslene: Top Cyber Security Risks.

Her konstaterer de at sikkerhetsfolk prioriterer feil: Sårbarhetene som de er mest opptatt av å fikse, er de som datakriminelle er minst opptatt av å utnytte.

I rapporten analyserer SANS sikkerhetsdata fra to ulike kilder, som belyser problematikken fra hver sin side. Alle data gjelder perioden fra mars til august i år.

Fra TippingPoint, et selskap spesialisert innen snokvern og snokvarsling, har de hentet data om faktiske angrep. Dataene er hva Tipping Points 6000 bedriftskunder har opplevd av angrep.

Fra Qualys, spesialist på sårbarhetshåndtering, har de fått data om de mest utbredte sikkerhetshullene på ni millioner maskiner hos deres kunder.

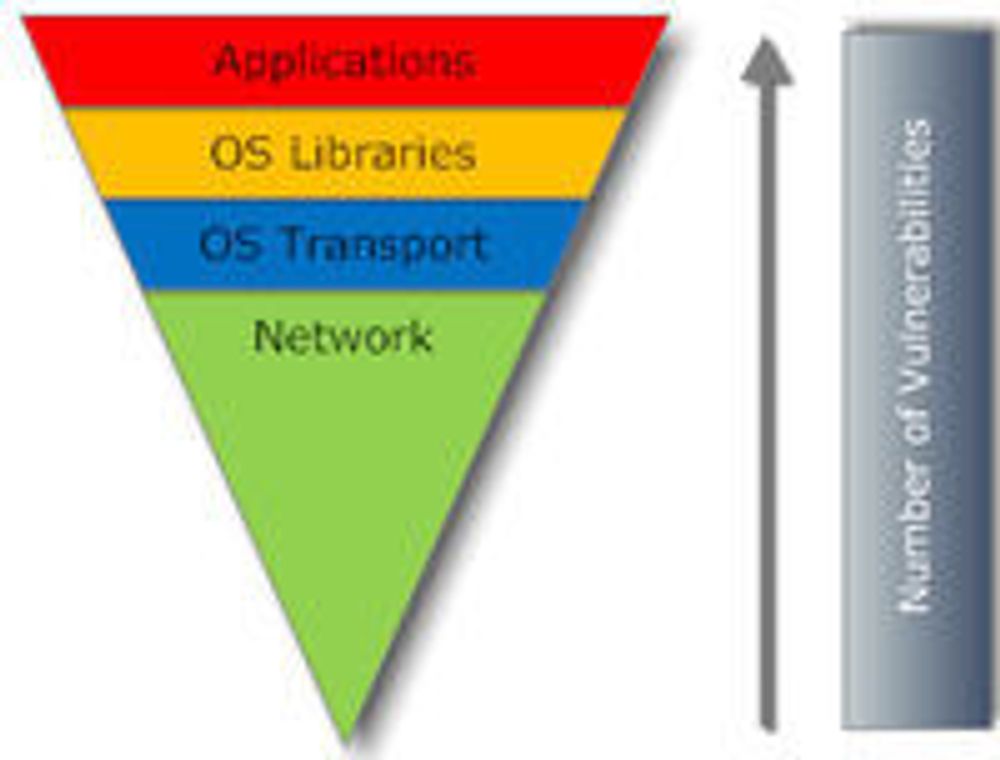

Hovedfunnet er at datakriminelle fokuserer i hovedsak på å utnytte sårbarheter i utbredte klientapplikasjoner som Adobe PDF Reader, QuickTime, Adobe Flash og Microsoft Office, samt webapplikasjoner lagt ut på servere på Internett. Langt færre vellykkede angrep utnytter sårbarheter i Windows eller andre operativsystemer. Det ene store unntaket i første halvår var Conficker/Downadup. Det er fortsatt populært å angripe usikrede buffere i Windows, mens svært få av slike angrep lykkes fordi organisasjoner flest har fått på plass effektive ordninger som raskt tetter nyoppdagede hull i operativsystemer.

Ifølge data fra Qualys tar det nå i gjennomsnitt 15 dager fra en sårbarhet i et operativsystem er kjent til halvparten av bedriftskundene har installert en fiks. For klientapplikasjoner som Flash og Java er denne perioden 90 dager.

Fire av de tretti mest utbredte sikkerhetshullene hos Qualys’ kunder var Java-feil som har hatt effektive fikser siden 2007.

Webapplikasjonene angripes gjennom krysskripting og SQL-injisering. SANS Institute konstaterer at de fleste bedrifter unnlater å skanne for slikt.

– Angrep mot webapplikasjoner utgjør mer enn 60 prosent av angrepene over internett, konstaterer SANS, og legger til: – Webapplikasjonsårbarheter som SQL-infisering og krysskripting i åpen kildekode og skreddersydde applikasjoner utgjør mer enn 80 prosent av oppdagede sårbarheter.

Også angrep basert på PHP File Include og rå gjetting av passord brukes til å kompromittere webservere.

Webservere med SQL, FTP eller SSH er utsatt for automatisert passordgjetting i like stor grad som for angrep mot webapplikasjoner. Utenforstående som greier å gjette seg fram til ett par av brukernavn og passord kommer seg gjerne raskt videre for å tappe intern informasjon eller hacke interne enheter.

At så mange organisasjoner unnlater å sikre sine webapplikasjoner og webservere, og at så mange klienter fortsetter å kjøre med usikrede applikasjoner, er ifølge SANS-rapporten hovedforklaringen på at datakriminelle kan oppnå svært mye ved å legge igjen ondsinnet kode på kjente nettsteder. Det er også forklaringen på at angrep der man lurer folk til å åpne dokumenter eller nettsider med sårbare applikasjoner, blir stadig mer vellykkede, sett fra kriminelles side.

SANS Institute mener bedrifter bør gjennomføre to viktige tiltak: Sørge for løpende patching av klientapplikasjoner som Adobe PDF Reader, QuickTime, Adobe Flash og Microsoft Office, og gardere seg mot SQL-injisering og krysskripting på sine nettsteder.

Dette er de tretti viktigste applikasjonsrelaterte sårbarheter som man bør ha fikset så fort som mulig, ifølge rapporten:

- WordPad and Office Text Converters Remote Code Execution Vulnerability (MS09-010)

- Sun Java Multiple Vulnerabilities (244988 and others)

- Sun Java Web Start Multiple Vulnerabilities May Allow Elevation of Privileges(238905)

- Java Runtime Environment Virtual Machine May Allow Elevation of Privileges (238967)

- Adobe Acrobat and Adobe Reader Buffer Overflow (APSA09-01)

- Microsoft SMB Remote Code Execution Vulnerability (MS09-001)

- Sun Java Runtime Environment GIF Images Buffer Overflow Vulnerability

- Microsoft Excel Remote Code Execution Vulnerability (MS09-009)

- Adobe Flash Player Update Available to Address Security Vulnerabilities (APSB09-01)

- Sun Java JDK JRE Multiple Vulnerabilities (254569)

- Microsoft Windows Server Service Could Allow Remote Code Execution (MS08-067)

- Microsoft Office PowerPoint Could Allow Remote Code Execution (MS09-017)

- Microsoft XML Core Services Remote Code Execution Vulnerability (MS08-069)

- Microsoft Visual Basic Runtime Extended Files Remote Code Execution Vulnerability (MS08-070)

- Microsoft Excel Multiple Remote Code Execution Vulnerabilities (MS08-074)

- Vulnerabilities in Microsoft DirectShow Could Allow Remote Code Execution (MS09-028)

- Microsoft Word Multiple Remote Code Execution Vulnerabilities (MS08-072)

- Adobe Flash Player Multiple Vulnerabilities (APSB07-20)

- Adobe Flash Player Multiple Security Vulnerabilities (APSB08-20)

- Third Party CAPICOM.DLL Remote Code Execution Vulnerability

- Microsoft Windows Media Components Remote Code Execution Vulnerability (MS08-076)

- Adobe Flash Player Multiple Vulnerabilities (APSB07-12)

- Microsoft Office Remote Code Execution Vulnerability (MS08-055)

- Adobe Reader JavaScript Methods Memory Corruption Vulnerability (APSA09-02 and APSB09-06)

- Microsoft PowerPoint Could Allow Remote Code Execution (MS08-051)

- Processing Font Vulnerability in JRE May Allow Elevation of Privileges(238666)

- Microsoft Office Could Allow Remote Code Execution (MS08-016)

- Adobe Acrobat/Reader "util.printf()" Buffer Overflow Vulnerability (APSB08-19)

- Adobe Acrobat and Adobe Reader Multiple Vulnerabilities (APSB08-15)

- Windows Schannel Security Package Could Allow Spoofing Vulnerability (MS09-007)

Les også:

- [02.12.2009] IBM kjøper snokvern for databaser

- [14.07.2009] Rekker ikke å fikse kritisk sårbarhet

- [24.02.2009] Slik skal USA vinne kyber-krigen

- [13.01.2009] 25 feil som ethvert program må unngå

- [26.11.2008] Slik forbereder Kina seg på kyberkrig