Det at innlogging med to-faktor autentisering (2FA) ikke nødvendigvis er fullstendig sikkerhet, har vært kjent lenge. I august intervjuet digi.no seniorrådgiver ved Nasjonal sikkerhetsmyndighet, som sa at protokoller med lav tillit til overføringsmekanismene, slik som SMS og epost, bør unngås:

Bakgrunn: All tofaktor-autentisering er ikke like bra (Digi ekstra)

Nå har det kommet et nytt og konkret tilfelle hvor 2FA-en til både Google og Yahoo blir omgått. Selv om det så langt bare har blitt bevist at angrepene fungerer dersom engangskodene sendes via SMS, er det i alle fall i teorien fullt mulig å gjøre det samme selv om ofrene bruker autentiseringsappen til for eksempel Google. Heller ikke metoden hvor man bare klikker på en knapp på mobilskjermen for å bekrefte innloggingen, er i så fall noe unntak.

Avhenger ikke av avlytting

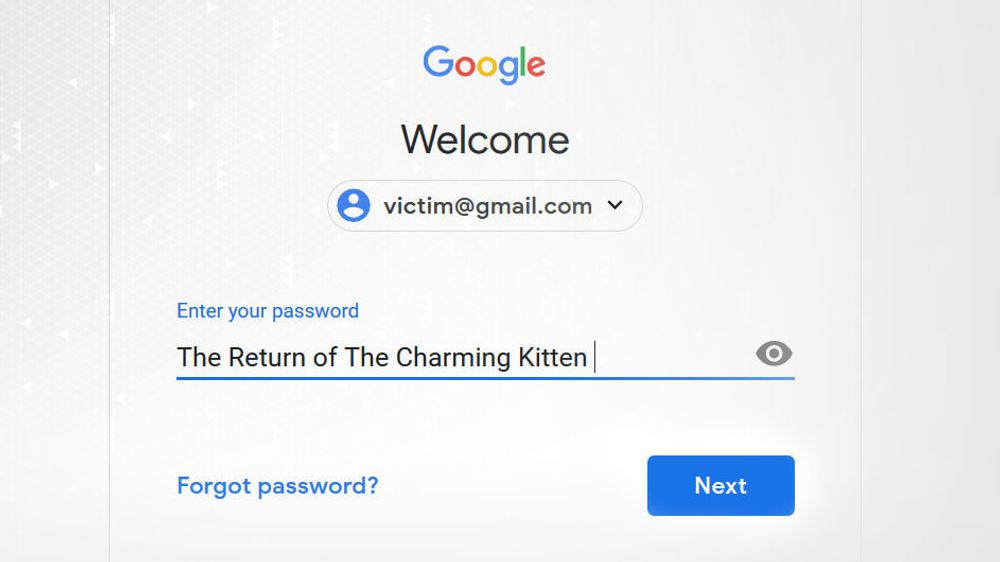

Årsaken er at angriperne ikke avlytter utsendingen av engangskoden, men i stedet får brukeren til å taste inn både brukernavn, passord og engangskoden på en falsk, men tilsynelatende autentisk innloggingsside.

Det er det London-baserte selskapet Certfa (Computer Emergency Response Team in Farsi) som rapporterer om dette. Selskapet spesialiserer seg på kybertrusler fra Iran.

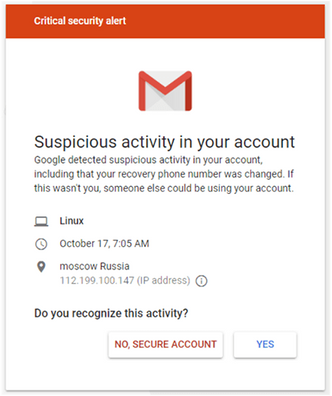

Det hele starter som et rettet phishingangrep («spearphishing») hvor ofrene for eksempel blir tilsendt en falsk sikkerhetsadvarsel om forsøk på uautorisert tilgang den aktuelle epostkontoen. I andre tilfeller har brukerne blitt tilsendt det som ser ut til å være invitasjoner til å se delt innhold i Google Drive.

Disse epostene sendes fra for eksempel Gmail-kontoer med adresser som høres litt formelle ut, slik som notifications.mailservices@gmail.com eller noreply.customermails@gmail.com. Ikke alle tenker på at Google selv ikke bruker gmail.com i avsenderadresser. I stedet brukes selskapet google.com.

sites.google.com

Siden mange brukere etter hvert har lært seg å ta en titt på nettadressen før de klikker på lenker, bruker angriperne her domenet sites.google.com. Så lenge det står «google.com» i domenet, vil mange tro at de er på trygg grunn. Men sites.google.com er en tjeneste hvor hvem som helst kan skape sine egne websider.

Det er altså ikke Google som står bak innholdet på disse sidene, men selskapet overvåker innholdet, så det er ikke slik at det falske innloggingsskjemaet også befinner seg her. I stedet sendes ofrene videre til en ekstern webside.

Google skal ha blokkert de aktuelle lenkene etter å ha blitt varslet av Certfa.

Les også: Folk glemmer det viktigste tiltaket mot å bli hacket

Logger seg inn umiddelbart

Når brukeren taster inn sin innloggingsinformasjon, sendes den til angriperne som umiddelbart bruker den til å logge seg inn på offerets epostkonto. Offeret vises deretter nok en falsk side, hvor engangskoden skal tastes inn. Også denne sendes videre til angriperne som umiddelbart tar den i bruk, siden det egentlig er angriperne og ikke offeret som logger seg inn.

Hvor ofrene ledes etter å ha oppgitt engangskoden, er ikke klart beskrevet i blogginnlegget til Certfa, men sannsynligvis sendes de tilbake den vanlige Gmail-forsiden hvor sannsynligvis leste phishing-eposten. Samtidig har angriperne skaffet seg tilgang til å lese all epost som mottas og sendes gjennom kontoen.

Iransk?

Ifølge Certfa er det mye som tyder på at det er en hackergruppe som ofte blir kalt for Charming Kitten, som står bak phishingangrepene. Gruppen antas å være finansiert av iranske myndigheter. Bakgrunnen for denne antakelsen skal være tabber som ble gjort under forberedelsene til kampanjen. Da skal angripernes ekte IP-adresser ha blitt brukt.

Angriperne har den siste måneden blant annet forsøkt å få tilgang til de private epostkontoene til utvalgte tjenestepersoner ved et amerikanske finansdepartementet. Dette skjedde bare noen uker før president Donald Trump på nytt innførte strenge, økonomiske sanksjoner mot Iran. Det antas derfor at målet med angrepene delvis har vært å få tilgang til innsideinformasjon om disse sanksjonene.

Men ifølge Associated Press skal også kjente tilhengere og motstandere av kjernekraftavtalen med Iran, i tillegg til arabiske kjernekraftforskere, iranske aktivister, ansatte i en amerikanske tenketank, samt menneskerettsaktivister og journalister ulike steder i verden, være blant målene for angrepene.

Fysisk nøkkel

Certfa mener den eneste løsningen som med noenlunde sikkerhet kan forhindre angrep som dette, er bruk av fysiske sikkerhetsnøkler som YubiKey, basert på U2F-standarden utviklet av Fido Alliance. Enkelte av disse kan brukes via Bluetooth eller NFC, i tillegg til USB. Det gjør at de også kan brukes av smartmobiler.

Noen brukere kvier seg kanskje for å måtte ha med seg sikkerhetsnøkkelen overalt. Derfor er det mulig å ha utsending av engangskoder via SMS som en reserveløsning. I det daglige vil engangskoder via SMS likevel aldri benyttes, noe som burde gjøre brukeren temmelig mistenksom dersom plutselig skjer.

2FA er uansett metode betydelig sikrere enn bare å logge seg inn med brukernavn og passord. Ikke minst gjelder dette dersom det samme passordet er i bruk flere steder.

Certfa anbefaler for øvrig også at sensitiv kommunikasjon aldri gjøres via private epostkontoer og at virkelige sensitivt innhold er kryptert med ende-til-ende-kryptering, som PGP.

Leste du denne?

Ved hjelp av dingsen til 200 kroner har ingen av deres 85.000 ansatte blitt lurt siden 2016: Veldig spennende! mener NSM (Digi ekstra)