Sikkerhetsselskapet Volexity har i det siste støtt oftere og oftere på en ny skadevare som bruker interessante teknikker for å få tilgang på ofrenes epost fra Gmail og AOL.

Skadevaren har de døpt «Sharpext». Den kommer fra en gruppe som heter SharpTongue, og som også er kjent som Kimsuky.

Dette er en Nord-Koreansk gruppe som spesifikt går etter mål som arbeider med atomvåpen eller andre felt som Nord-Korea definerer som innenfor sine nasjonale interesser. Målene holder til i Europa, USA og Sør-Korea.

_logo.svg.png)

Stjeler e-poster, men ikke passord

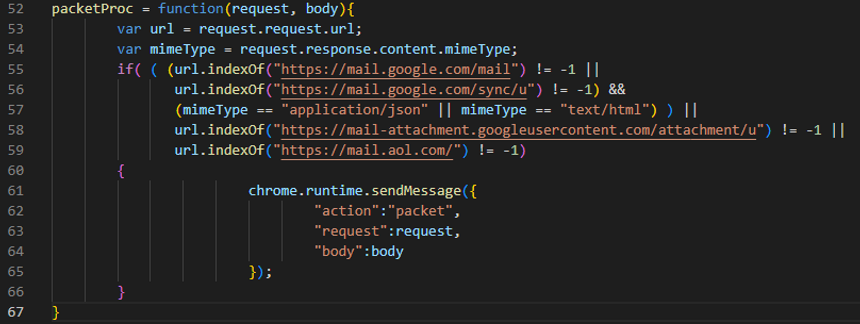

Sharpext forsøker ikke å stjele brukernavn eller passord, men sender i stedet e-poster og data fra en brukers konto til eksterne.

Angrepet begynner ved at brukeren lures til å åpne et infisert dokument som gir angriperen tilgang til å installere Sharpext, som er en nettleser-plugin for Chromium.

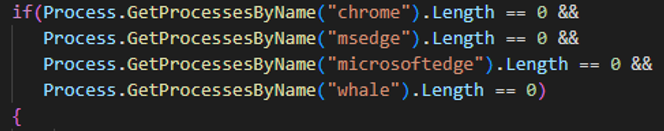

Hittil er det funnet slike i både Chrome og Edge, samt en mindre kjent Sør-Koreansk nettleser ved navn Whale. Alle er basert på Chromium.

Det er foreløpig kun nettlesere i Windows som er angrepet, med det er ifølge Volexity i teorien ikke noe i veien for at også Chromium-baserte nettlesere i Linux og MacOS kan angripes av Sharpext.

Innovativ metode

Det som er ekstra smart med Sharpext er at noe av det første den gjør etter å ha blitt installert, er å drepe kjørende prosesser og erstatte enkelte konfigurasjonsfiler for nettleseren.

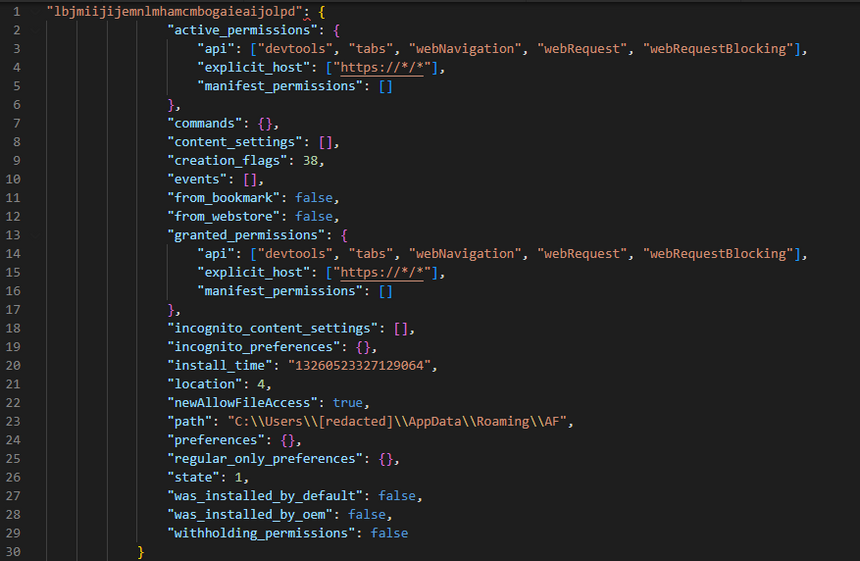

Disse filene inneholder normalt data som nettleseren sjekker for å avgjøre om noen har klusset med dens innstillinger. Sharpext klarer imidlertid å erstatte disse med sine egne filer, slik at at ser OK ut når nettleseren kjører sin sjekke-prosedyre.

Det er langt fra ukomplisert å generere slike filer utenfor selve nettleseren, slik at nettleseren aksepterer dem som ekte, men dette har altså SharpTongue klart.

Disse falske filene inneholder også mye av det samme som brukeres egne filer, for å skjule at filene har blitt erstattet av andre. Alle tydelige innstillinger forblir som før.

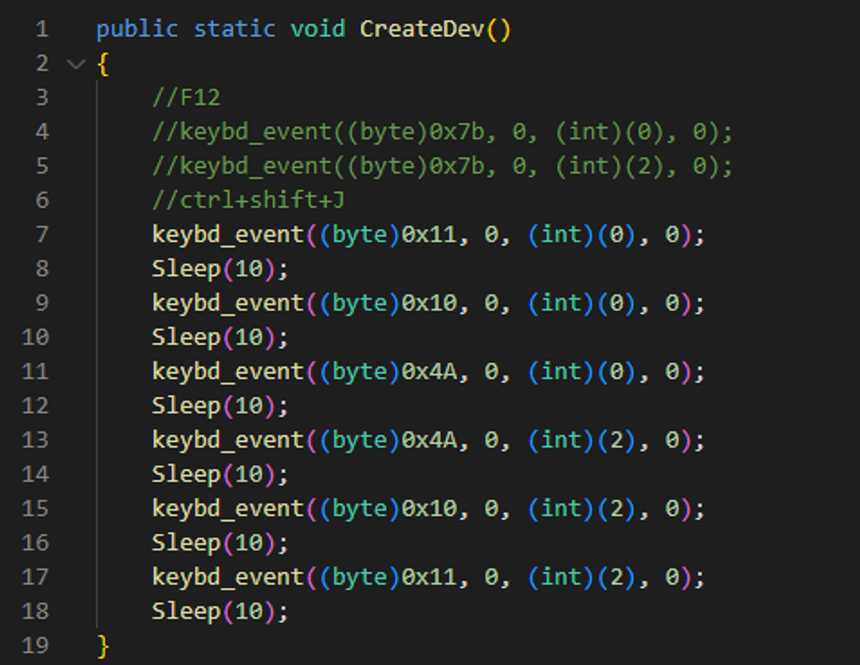

Når først disse filene er på plass, sender et skript en kommando til nettleseren, ett tegn av gangen. Vanligvis ville nettleseren skjønt dette og advart brukeren om at noe slikt var i ferd med å skje, med en advarsel i et pop-up vindu. Sharpext overvåker imidlertid dette, og skjuler vinduet før det kan vises.

Kommandoen som sendes tilsvarer «Control+Shift+J», som starter DevTools-panelet i nettleseren. Dette aktiveres, men skjules av Sharpext, slik at brukeren sannsynligvis ikke merker at det er aktivt.

DevTools kjører så filer som overvåker nettleserens åpne faner, og plukker informasjon fra dem.

Siden e-poster og vedlegg stjeles fra en innlogget økt, er også angrepet skjult fra e-postklientens tjenestetilbyder. Alt ser tilsynelatende normalt ut, noe som gjør det svært vanskelig å oppdage angrepet.

Kontinuerlig forbedret

Tidligere versjoner av Sharpext var fulle av bugs, men nåværende er versjon 3.0 og har fått mange av disse fikset. Ikke bare det, nyeste versjon er også optimalisert slik at den henter kode fra en ekstern server heller enn å ha alt liggende lokalt på den infiserte maskinen.

På den måten slipper angriperen å oppdatere skadevaren – den bare henter sin egen oppdaterte kode – og i tillegg er det minst mulig kode som er å finne lokalt for sikkerhetsprogrammer som sniffer etter tegn på infeksjon.

At feilene er blitt fikset, algoritmen forbedret og funksjonaliteten utvidet, tyder ifølge Volexity på at angriperne har hatt vedvarende nytte av angrepene og informasjonen de får fatt i ved hjelp av Sharpext.

Ny phishing-metode kommer seg forbi flerfaktor

Sharpext kan til syvende og sist gjøre følgende:

- Lage en liste over tidligere innsamlet e-post fra offeret for å sikre at duplikater ikke lastes opp. Denne listen oppdateres kontinuerlig når Sharpext kjøres.

- Lage en liste over e-postdomener som offeret tidligere har kommunisert med. Denne listen oppdateres kontinuerlig når Sharpext kjøres.

- Lage en svarteliste over e-postavsendere som bør ignoreres når det samles inn e-post fra offeret.

- Legge til et domene i listen over alle domener som er sett av offeret.

- Laste opp et nytt vedlegg til den eksterne serveren.

- Laste opp Gmail-data til den eksterne serveren.

- Lage en liste over vedlegg som skal trekkes ut.

- Laste opp AOL-data til den eksterne serveren.

Alt i alt har tusenvis av eposter blitt stjålet og sendt til Nord-Korea, skriver Volexity i sin rapport.

Anbefalte mottiltak

Volexity anbefaler følgende for å oppdage og/eller forhindre angrep av denne typen:

- Slå på loggføring av skript som kjører eller blir blokkert.

- Jevnlig sjekk av plugins hos personer og maskiner som er logiske mål.

- Blokkere Sharpext serverne gonamod.com, siekis.com og worldinfocontact.club.

Nå skal det bli enklere for webutviklere å forhindre kjøring av farlige skript