Skadevare som er programvarebasert og som kjøres i operativsystemet til en datamaskin, kan i de fleste tilfeller oppdages og fjernes av antivirusprodukter. Verre er det med ondsinnet kode som installeres i fastvaren til systemene – den delen av datamaskinen som blant annet sørger for at operativsystemet lastes.

Under sikkerhetsarrangementet Chaos Communication Congress (31C3), som ble arrangert av Chaos Computer Club (CCC) arrangerte i Hamburg i romjulen, presenterte sikkerhetsanalytikeren Trammell Hudson et konseptbevis for hvordan man kan gjøre varige fastvare-endringer i EFI boot ROM-delen av Apples MacBook ved å utnytte en sårbarhet relatert til Thunderbolt Option ROM. Denne sårbarheten har vært kjent i to år, men skal fortsatt være tilstede i de fleste MacBook-enheter. Sårbarheten kalles for Thunderstrike.

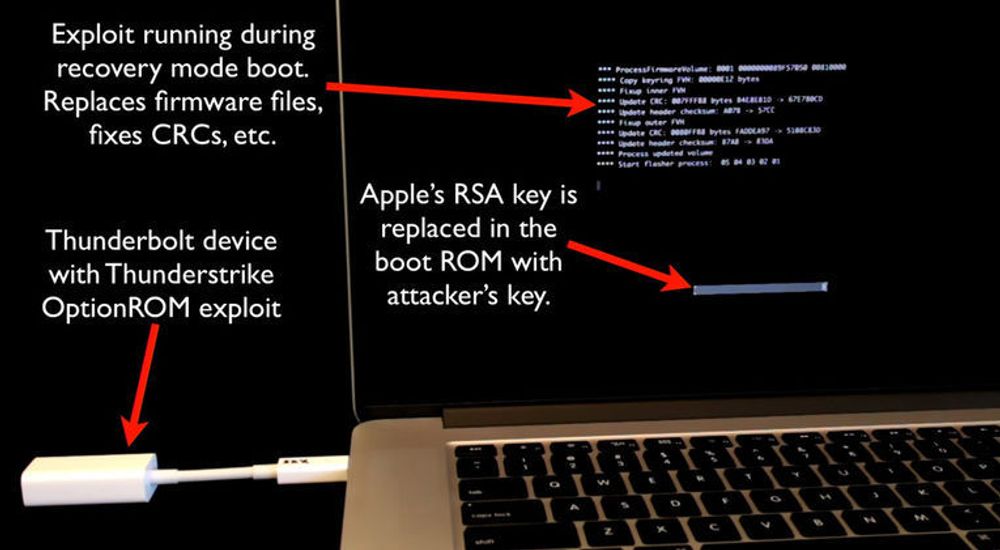

Ifølge Hudson gjør sårbarheten det enkelt å installere bootkits i fastvaren til Macbooks. Riktignok kreves det fysisk tilgang datamaskinen, men infiseringen krever ikke stort annet enn at man kobler til en Thunderbolt-enhet med modifisert Option ROM til Macbook-en og starter «recovery boot» på denne. Dette gjør det mulig å omgå kontrollen av kryptografiske signaturer i Apples rutiner for oppdatering av EFI-fastvaren, noe som gjør at ondsinnet kode kan skrives hovedkortets SPI flash-ROM.

Viral spredning

Ifølge Hudson kan skadevaren, så snart den er installert, bli spredt viralt til andre datamaskiner ved å infisere ytterligere Thunderbolt-enheter, dersom de også benyttes av andre Macbook-er.

Hudson forteller at det under oppstarten av systemet ikke er noen kryptografisk kontroll, verken i maskinvaren eller i programvaren, om gyldigheten til fastvaren.

– Så snart den ondsinnede koden har blitt skrevet til ROM-en, kontrollerer den systemet fra første instruksjon.

Den ondsinnede koden kan bruke ulike teknikker for å skjule den for forsøk på å oppdage den. I konseptbeviset erstattes dessuten Apples offentlige RSA-nøkkel i ROM-en med en nøkkel kontrollert av angriperen. Det gjør at forsøk på å oppdatere fastvaren forhindres med mindre oppdateringene er signert med angriperens private nøkkel.

Ifølge Hudson er den eneste måten å fjerne bootkit-et på å erstatte maskinvaren som inneholder ROM-en, slik at den opprinnelige fastvaren igjen kan tas i bruk.

En delvis feilfiks

Hudson skriver at Apple leverer en oppdatering som løser en del av dette problemet. Men foreløpig er denne feilfiksen bare tilgjengelig sammen med ny Mac Mini- og iMac Retina-produkter. Selskapet planlegger angivelig å rulle feilfiksen ut til eldre maskinvare som en fastvareoppdatering. Denne oppdateringen skal hindre at Thunderbolt-enhetenes Option ROM lastes under fastvare-oppdateringer. Den vil sette en stopper for konseptbeviset til Hudson.

Men Thunderbolt-enheters Option ROM blir stadig lastet under vanlig oppstart av systemet, noe som gjør at andre typer angrep kan fungere. Hudson mener at eldre Mac-er kan være utsatt for nedgradering-angrep ved at de blir «oppgradert» til en sårbar utgave av fastvaren.

– Mens den to år gamle Option ROM-sårbarheten som dette angrepet bruker, kan løses med en «patch» på noe få bytes til fastvaren, er det større problemet med sikkerheten til Apples EFI-fastvare og sikker oppstart uten tiltrodd maskinvare, vanskeligere å løse, konkluderer Hudson.

En langt mer detaljert gjennomgang av sårbarheten og konseptbeviset, finnes her, i tillegg til i videoen over.