Sikkerhetstjenesten Homeland Security (DHS) og det føderale politiet FBI kom i går med en felles rapport, med det de kaller detaljer og spor knyttet til påstått manipulering av det amerikanske presidentvalget.

Myndighetene har tidligere hevdet at Russland sto bak den fiendlige aktiviteten, og at denne må ha vært beordret fra høyeste hold i Kreml.

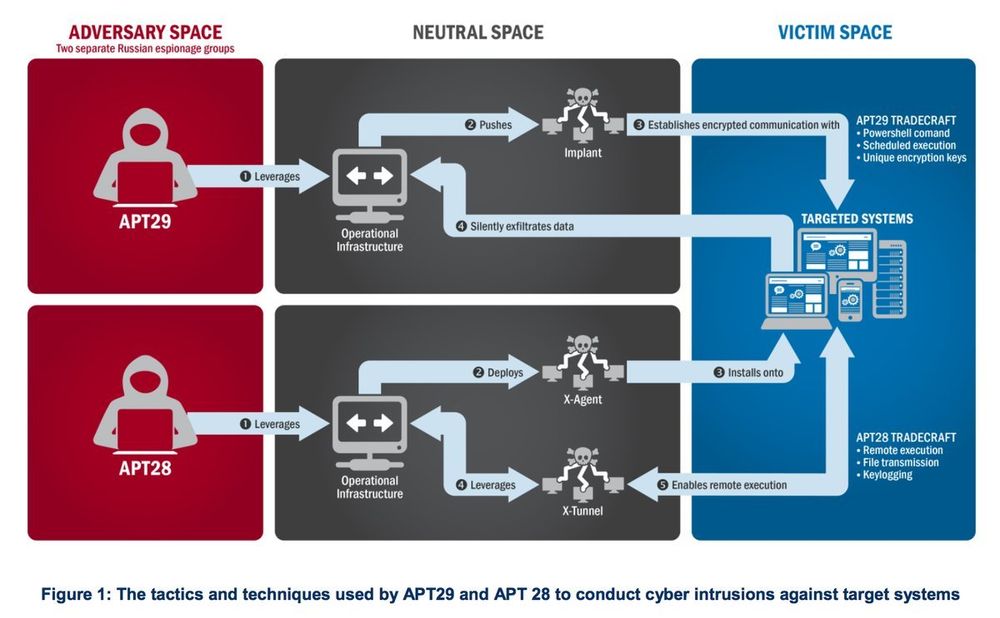

Den nye rapporten går videre og peker på digitale verktøy, metoder og infrastruktur som russisk etterretning angivelig skal ha brukt i en omfattende kyberkampanje som amerikanerne har døpt «Grizzly Steppe».

Fremfor ugjendrivelige bevis, eller bevis overhodet, vises det til såkalte «tekniske indikatorer» de hevder er knyttet til hackerangrepene.

Råd til nettverksadministrator

Analysen i seg selv bringer ikke veldig mye nytt. Den teller 13 sider, hvorav mesteparten er kjente råd og tiltak for å forsvare seg mot angrep.

Blant de «tekniske indikatorene» DHS og FBI viser til er imidlertid en PHP-kodesnutt i form av en såkalt Yara-signatur, og enkelte hashverdier for ondsinnede filer, samt IP-adresser, som de nå anbefaler nettverksadministratorer å merke seg.

Foruten kunngjøringen har de lagt ut en kommaseparert CSV-fil med slike data.

Ved å ettergå loggfiler fra brannmur eller endepunkter kan disse opplysningene indikere om nettverket har vært kompromittert, lyder et av rådene.

Ifølge rapporten kan datatrafikk fra de oppgitte kildene fremstå som legitim, men likevel være ondsinnet, blant annet i form av skanning av nettsider etter cross-site script-sårbarheter (XSS) eller muligheter for SQL-injisering.

Les også: Amerikanske senatorer vil granske hacking

Målrettet fiske

– Aktiviteten er del av en pågående kampanje rettet mot USAs myndigheter og innbyggere. Kyberoperasjonene har inkludert målrettede phishingkampanjer mot statlige aktører, kritisk infrastruktur, tenketanker, universiteter, politiske organisasjoner og bedrifter for å stjele informasjon, heter det i utredningen.

Obama-regjeringen bekrefter nå at to trusselaktører, døpt APT28 og APT29 som begge knyttes til russisk etterretning, skal ha deltatt i datainnbrudd mot et amerikansk politisk parti, som rapporten unnlater å navngi.

APT er en forkortelse for Advanced Persistent Threat, altså avansert vedvarende trussel; et begrep forbeholdt statlige eller statssponsede hackergrupperinger.

E-post som lurer mottaker til å klikke på lenker som leder til skadevare, eller falske nettsider opprettet for å narre ofrene til å taste inn kontoopplysninger, er kjente teknikker.

Utviser diplomater

Det hvite hus og avtroppende president Barack Obama har reagert ved erklære 35 russiske diplomater som «persona non grata». De er bedt om å forlate USA innen 72 timer.

Den russiske presidenten Putins talsmann, Dmitry Peskov, sier i en uttalelse gjengitt av Bloomberg at de kategorisk avviser beskyldningene som grunnløse påstander. Russlands utenriksminister Sergei Lavrov vurderer nå å utvise 35 amerikanske diplomater i Moskva og St. Petersburg som et motsvar.