Googles nettleser, Chrome, gjorde langt dårligere enn Microsofts Internet Explorer undersøkelsen til NSS Labs som digi.no omtalte onsdag. Undersøkelsen tok for seg i hvor stor grad nettleserne stopper forsøk på å narre brukere til å installere skadevare via websider.

I går kom Google med en egen rapport som ikke sier noe spesifikt om de nettlesernes motstandsdyktighet mot skadevare, men som beskriver hva selskapets Safe Browsing-initiativ har registrert av skadevare på weben i de fire årene det har vært aktivt. Google tilbyr et programmeringsgrensesnitt til dataene initiativet genererer, noe som i alle fall benyttes av Chrome og Firefox.

To prosent

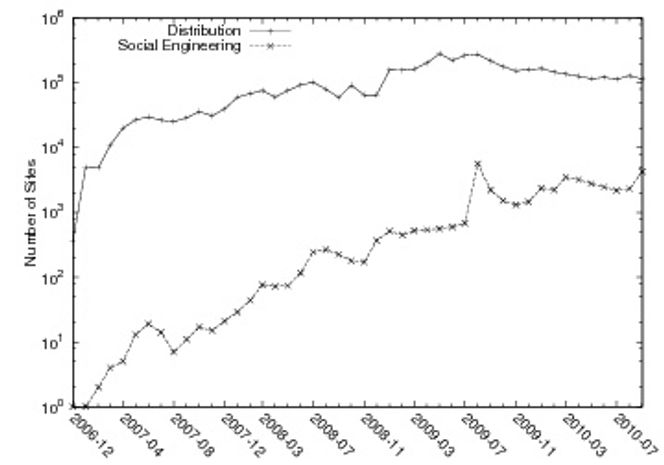

I rapporten går det klart fram at selv om det har vært en betydelig økning i bruken av sosiale teknikker for spredning av skadevare, så er dette fortsatt ikke særlig utbredt, sammenlignet med andre teknikker. Ifølge Google er utgjør nettsteder som benytter slike teknikker bare to prosent av alle nettstedene som distribuerer skadevare. I undersøkelsen har Google analysert omtrent 160 millioner websider fordelt på omtrent 8 millioner nettsteder.

Google opplyser i dette blogginnlegget at det er langt mer vanlig at ondsinnede websider installerer skadevare etter å ha utnyttet en sårbarhet i nettleseren eller i en nettleserplugin. Dette kalles ofte for «drive-by-download».

– Vår analyse av hvilke sårbarheter som aktivt blir utnyttet over tid, viser at motstanderne raskt går over til ny og mer pålitelige former for sårbarhetsutnytte for å unngå å bli oppdaget, skriver Lucas Ballard og Niels Provos i blogginnlegget. Begge er tilknyttet Google Security Team.

– De fleste sårbarheter blir utnyttet bare i en kort tidsperiode inntil nye sårbarheter blir tilgjengelige. Et utpreget unntak er MDAC-sårbarheten som fortsatt er tilstedeværende i de fleste utnyttelsessett.

MDAC er et akronym for «Microsoft Data Access Components» og omfatter blant annet ActiveX Data Objects.

Ifølge Google har det de siste årene også vært en betydelig økning i bruken av det som kalles for «IP Cloaking» i forbindelse med distribusjon av skadevare. I dette tilfellet handler om at angriperne lever ordinært innhold til detekteringssystemene, mens de leverer ondsinnet innhold til normale besøkende.

Hele rapporten fra Google er tilgjengelig her. Den omfatter også en analyse av effektiviteten til de vanligste metodene for å oppdage skadevare, men også om teknikkene motstanderne benytter.

Les også:

- [29.11.2012] – Chrome best mot phishing

- [12.10.2011] Microsoft: – IE er sikrest

- [17.08.2011] – IE9 klart best mot sosial skadevare