Akamai Technologies har denne uken offentliggjort sin rapport State of the Internet for fjerde kvartal 2012. For første gang går denne kvartalsrapporten i dybden på fenomenet tjenestenektangrep, også kalt DDoS («distributed denial of service»).

Ifølge Akamai ble antallet alvorlige DDoS-tilfeller mer enn tredoblet fra 2011 til 2012, det vil si fra 250 til 768.

Med «alvorlig» mener Akamai angrep som ikke lot seg automatisk stanse av selskapets teknologiske plattform. Denne plattformen gjør at Akamais kunder ikke merker noe til enkle DDoS, for eksempel av typen SYN-flod eller UDP-flod. Angrep mot applikasjonslaget, som store mengder HTTP GET-trafikk, stanses av Akamais KONA-brannmur, men krever at eksperter formulerer og legger inn hensiktsmessige brannmurregler.

Akamai er en verdensomspennende tilbyder av tjenester i kategorien «content delivery network» (CDN). Kundene deres er innholdsleverandører som vil gardere seg mot forsinkelser og mulige trafikkork i det vanlige internettet. Akamai er verdens suverent største CDN, med en global markedsandel på 61 prosent ifølge en utredning fra Post- og teletilsynet. Anslagsvis 15 til 20 prosent av all webtrafikk går gjennom nettet til Akamai. Merk at Post- og teletilsynet ikke betrakter CDN som «ekom» og at innholdsleverandører som inngår avtale med Akamai for å sikre at innholdet deres når fram til alle, følgelig ikke bryter prinsippet om nettnøytralitet.

Et poeng her er at det Akamai betrakter som «alvorlig DDoS» er bevisste, avanserte og målrettede angrep mot ledende leverandører av innhold og andre digitale tjenester. En tredobling er følgelig en kraftig opptrapping av kriminelle anslag mot samfunnet.

– På mange måter er DDoS blitt det foretrukne våpen for mange typer angripere, fra politiske aktivister til kriminelle, og potensielt til og med nasjonalstater, heter det i rapporten.

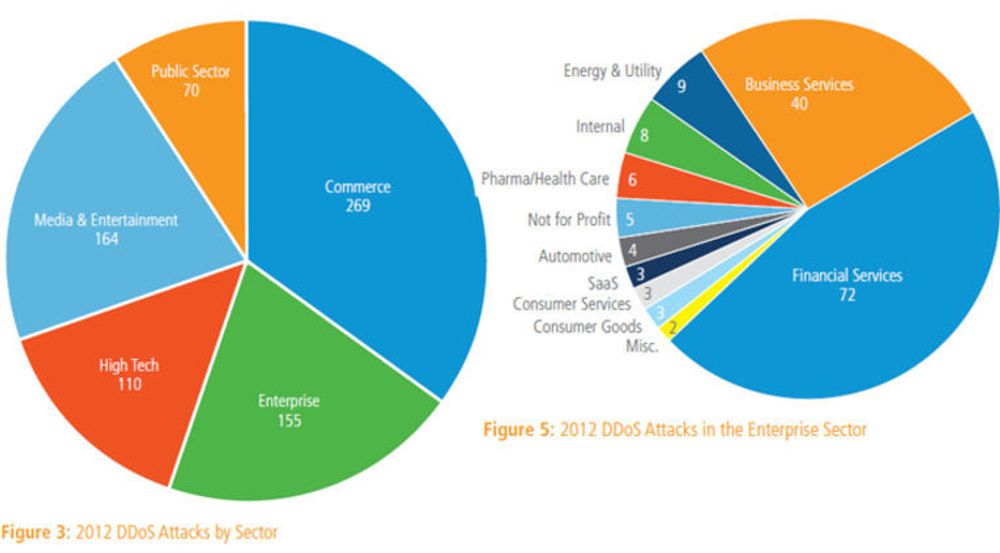

Som eksempel på DDoS-aktivisme vises det til Anonymous-gjengen. DDoS utført av kriminelle kan være alt fra å dekke over et pågående datainnbrudd til svindel eller utpressing. De 768 tilfellene i 2012 var rettet mot 413 ulike organisasjoner. Flere ble angrepet mer enn én gang. Noen ble angrepet titt og ofte. Angrepene fordeler seg slik:

- 269 angrep mot e-handel, hvorav 186 mot detaljhandel

- 164 angrep mot bedrifter innen media og underholdning

- 155 angrep mot «enterprise» (finans og industri)

- 110 angrep mot høyteknologibedrifter

- 70 angrep mot offentlig sektor

Det er, ifølge Akamai, tydelig at angrepen er rettet med tanke på å påføre størst mulig skade. E-handelsnettsteder, nettaviser, streamingtjenester, spilltjenester og så videre er svært sårbare for tjenestenektangrep.

Akamai mener for øvrig at flere av de 59 angrepene rettet mot hoteller eller andre reiselivsbedrifter var samkjørt med utpressing.

Akamai ble selv utsatt for åtte alvorlige DDoS-angrep. De merket seg at flere av angrepene fortsatt lenge etter at de var blokkert og ikke hadde noen virkning.

DDoS er relativt enkelt å utføre. Hittil har de også stort sett vært forholdsvis enkle å forsvare seg mot. Tredoblingen av alvorlige – og vanskelige – angrep fra 2011 til 2012 tyder på at forsvaret kan bli stadig vanskeligere i tiden framover.

Akamai-rapporten inneholder en egen gjennomgang av fase 2 i den såkalte «Operation Ababil», der hacktivistgruppen Izz ad-Din al-Qassam Cyber Fighters (QCF) angrep amerikanske banker, i et botnet sammensatt av servere i stedet for pc-er.

Angrepene fra QCF kom i to bølger, først september–oktober, så desember–januar. Styrte lekkasjer fra USAs forsvarsdepartement ville ha det til at angrepene kom fra Iran.

Les også:

- [20.12.2012] Vedvarende DDoS mot USA-banker

- [15.10.2012] – Iran bak DDoS mot banker i USA

I fase 2, som ifølge Akamai varte fra 10. desember 2012 til 11. januar 2013, ble ofrene rammet med datastrømmer på opptil 40 gigabyte per sekund. En av bankene, JP Morgan Chase, opplevde at kundene fikk aksessproblemer (dette er ikke nevnt i Akamai-rapporten, men kom fram i samtidige medierapporter).

Akamai forteller at botnettet som QCF brukte, kalt BroBot, består av virtuelle servere og nettskyservere som kjører sårbare og følgelig infiserte utgaver av publiseringsløsningene WordPress eller Joomla.

To metoder som har vist seg effektive i kampen mot denne typen DDoS, der man angriper applikasjoner hos ofre gjennom massive datastrømmer fra servere med tilgang til store mengder båndbredde (typisk 100 megabit per sekund per server), er henholdsvis IP-svartelisting og en ordning som setter et tak på hvor mange ganger man skal slippe gjennom en henvendelse fra en gitt IP-adresse.