Kritisk infrastruktur med styringssystemer tilgjengelig over Internett har lenge vært betraktet som en stor sikkerhetsrisiko. I forrige uke ble to tilfeller av hack mot vannverk i USA kjent.

Torsdag ble denne korte meldingen lagt ut på ControlGlobal.com: Water System Hack - The System Is Broken. Her fortelles det at ikke-navngitt vannverk ble hacket fra en IP-adresse i Russland, uten at ICS-CERT eller tilsvarende organisasjoner ble varslet. Følgelig ble ikke andre amerikanske vannverk advart. Før tilfellet ble identifisert som et kyberangrep, var det konstatert funksjonelle uregelmessigheter i vannverket over en periode på to til tre måneder. Angrepet førte til fysisk skade: Styringssystemet (Scada, «Supervisory Control And Data Acquisition») ble slått av og på, og en vannpumpe ble ødelagt. Varsleren, Joe Weiss, skriver at det trolig har vært et innbrudd mot leverandøren av Scada-programvaren til systemet, og at kunders brukernavn og passord er stjålet.

Joe Weiss er partner i et konsulentselskap, Applied Control Solutions, som er spesialist på å sikre industrielle kontrollsystemer. Weiss er kjent som aktivist for bedre sikkerhet innen kontrollsystemer for kritisk infrastruktur (Se dette intervjuet med Weiss: Crusader for critical infrastructure security.)

Flere IT-medier, blant dem The Register og Cnet, grep fatt i meldingen fra Weiss, og fikk avdekket at det dreide seg om et vannverk i Springfield, hovedstaden i delstaten Illinois. De hentet inn kommentarer fra uavhengige eksperter og fra USAs departement for innenrikssikkerhet (Department of Homeland Security, DHS).

De uavhengige ekspertene sier det ikke er noen grunn til å tvile på at Weiss’ opplysninger er korrekt.

DHS-talspersonen, Peter Boogard, sa at DHS og FBI samler fakta om meldingen om at en pumpe har sviktet ved et vannverk i Springfield. Boogard la til:

– På det nåværende tidspunktet er det ingen troverdige data som understøtter påstanden om at kritisk infrastruktur eller den offentlige sikkerhet skulle være truet eller utsatt for risiko.

Utsagnet fra DHS-talspersonen om at hacket mot vannverket i Springfield ikke innebærer noen trussel mot kritisk infrastruktur, fikk en annen hacker, «pr0f», til å steile.

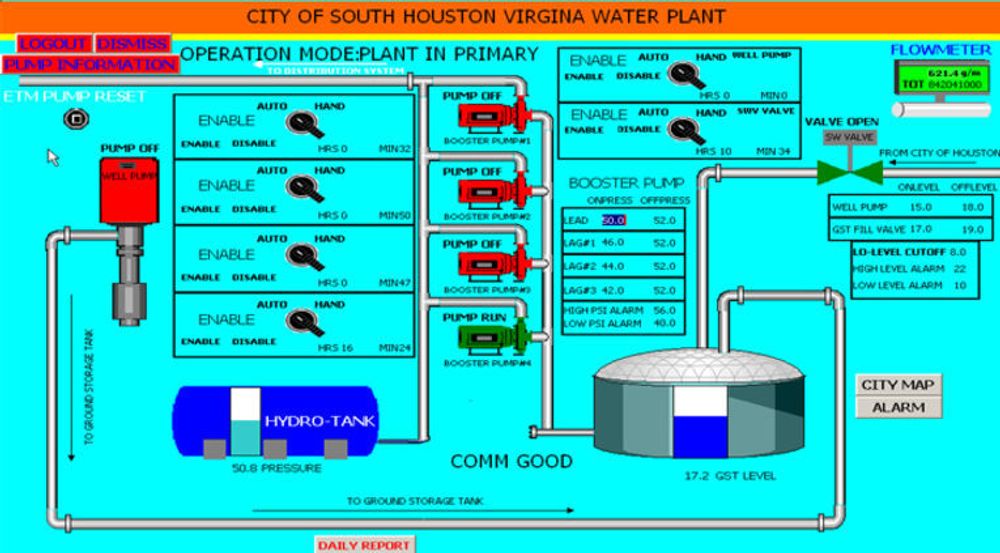

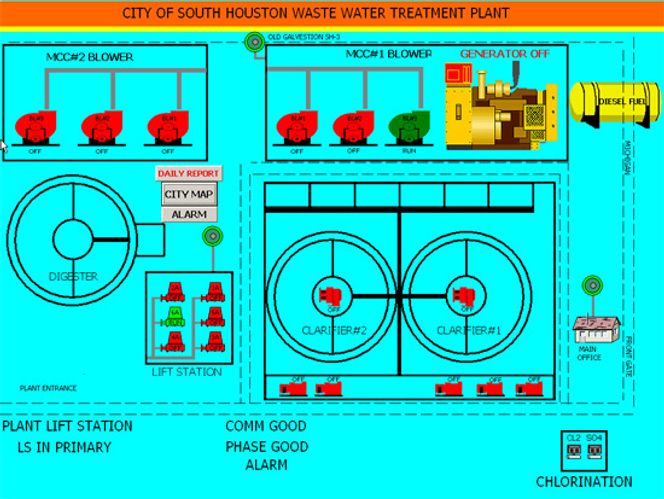

Pr0f tok følgelig i bruk et tilgjengelig hackerverktøy for å sniffe fram sårbarheter i Scada-systemer. Han fant fram til vannverket i South Houston i delstaten Texas (South Houston, i likhet med Houston, er den del av Harris County), kom seg inn i systemet, og publiserte fem skjermbilder fra sitt kortvarige innbrudd på denne siden på PasteBin.com.

– Jeg er dritlei hvordan DHS toner ned hvor langt nede den nasjonale infrastrukturen ligger, skriver pr0f.

Han legger til at han ikke akter å avsløre detaljer fra hacket, og at han ikke har til hensikt å begå noe så tåpelig som tankeløs vandalisme.

– På den andre siden: Det er like tankeløst å kople grensesnitt til Scada-utstyr til Internett. Jeg vil ikke kalle det jeg har gjort for et hack heller. Det krevde omtrent ingen ferdighet, og kunne vært begått av en to-åring med litt grunnleggende kjennskap til Simatic.

Simatic er et grensesnitt fra Siemens for å kontrollere Scada. Siemens advarte i sommer mot potensielle svakheter i passordvernet i Simatic-kontrollere.

I et e-postintervju med Threatpost.com presiserer pr0f at passordet som skulle verne vannforsyningen og kloakk systemet i South Houston, besto av hele tre tegn. Det var ingen sak å finne ut hvilke disse var.

Med andre ord: Nok et bevis på at den største trusselen kommer fra dem som ikke tar sikkerheten alvorlig: Illinois-hacket ble ikke rapportert tjenestevei, og i Texas har man ikke plass til passord utover tre tegn.