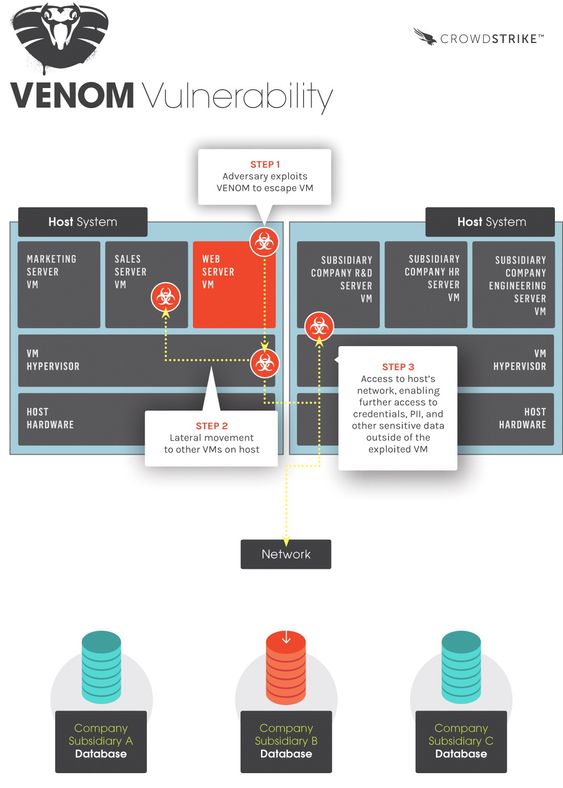

Denne uken ble det kjent at en flere vanlige virtualiseringsplattformer har en sårbarhet (CVE-2015-3456) som gjør det potensielt mulig for angripere å unnslippe grensene til en virtuell maskin. Dette innebærer blant annet mulighet til å kjøre kode på vertssystemet og å få tilgang til andre, virtuelle maskiner som kjøres på verten.

Les også: Enklere enn ventet å utnytte FREAK

VENOM

Sårbarheten kalles for VENOM (Virtualized Environment Neglected Operations Manipulation) og har blitt oppdaget av sikkerhetsselskapet CrowdStrike. Sårbarheten finnes i den virtuelle diskettstasjonkontrolleren (FDC - Floppy Disk Controller) i QEMU, en åpen kildekodebasert hypervisor.

Den sårbare kildekoden benyttes også av en rekke andre virtualiseringsplattformer og -verktøy, inkludert Xen, VirtualBox, KVM og QEMU-klienten, men også av en del mer spesialiserte løsninger.

Sårbarheten avhenger ikke av operativsystemet til vertssystemet, men angriperen må ha rot- eller administrator-tilgang i gjestesystemet for å utnytte VENOM.

Hypervisorene til VMware, Microsoft (Hyper-V) og Bochs er ikke berørt.

Patching

CrowdStrike mener at millioner av virtuelle maskiner globalt er berørt av sårbarheten, som skal ha blitt innført i koden til XEMU allerede i 2004. Selskapet skal ha begynt å informere de berørte leverandørene og prosjektene den 30. april i år.

Detaljer om sårbarheten ble offentliggjort på onsdag, samtidig som at sikkerhetsoppdateringer ble gjort tilgjengelige for i alle fall de mest brukte av de berørte produktene. Dette inkluderer også de større Linux-distribusjonene.

Tekniske detaljer

Det er ikke kjent at sårbarheten har blitt utnyttet i virkelige angrep. Fordi det fortsatt er berørte produkter som det ennå ikke er utgitt sikkerhetsoppdateringer til, vil CrowdStrike vente en stund med å offentliggjøre de tekniske detaljene om sårbarheten.

Selskapet skriver likevel at sårbarheten er knyttet til en overflytsfeil i en buffer som brukes til å lagre kommandoer og dataparametere til den virtuelle FDC-en, noe som åpner for kjøring av vilkårlig kode i konteksten til vertens hypervisorprosess.

Les også: – Har du en pc, er du et mål