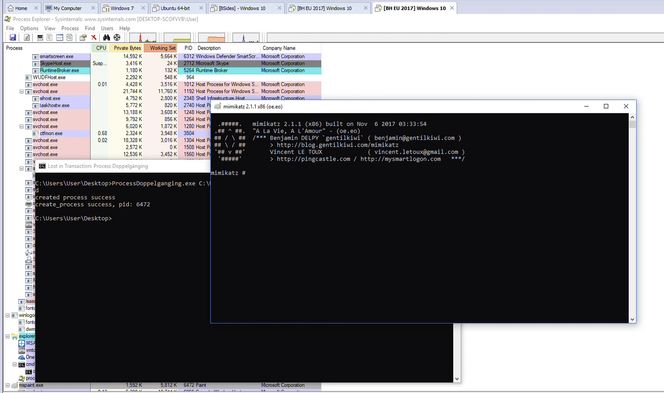

To sikkerhetsforskere fra selskapet Ensilo avslørte i går en ny teknikk for injisering av kode i legitime Windows-prosesser, som få eller ingen av dagens sikkerhetsprodukter er i stand til å detektere. En liste over de testede finnes i denne presentasjonen.

Foredraget om teknikken ble holdt under Black Hat Europe 2017-konferansen som ble arrangert i London tidligere denne uken. Det har blitt omtalt av blant annet Bleeping Computer.

Dobbeltgjenger

Teknikken, som kalles for «Process Doppelgänging», skal fungere i alle aktuelle Windows-versjoner og tar i bruk to separate nøkkelegenskaper i Windows for å maskere lastingen av modifiserte, kjørbare programmer. For det første utnyttes NTFS-transaksjoner til å endre på en kjørbar fil, uten at endringene faktisk blir skrevet til disken. Det forskerne egentlig gjør, er å manipulere hvordan Windows håndterer filtransaksjoner.

Dessuten benyttet sikkerhetsforskerne, Tal Liberman og Eugene Kogan, en del udokumenterte egenskaper ved prosesslastingsmekanismen til Windows for å laste den modifiserte, kjørbare filen, men først etter at endringene de gjorde i filen, var rullet tilbake.

Oppdages ikke

Resultatet av dette skal være å kunne skape en prosess basert på den modifiserte, kjørbare filen, samtidig som at det skjules for de sikkerhetsmekanismene som benyttes på systemet.

Målet med teknikken er å kunne kjøre vilkårlig kode, også kode som er kjent for å være ondsinnet, i konteksten til legitime prosesser.

Process Doppelgänging-teknikken har ifølge sikkerhetsforskerne fellestrekk med en eldre teknikk som heter Process Hollowing. Men mens det meste av dagens sikkerhetsprogramvare er i stand til å detektere og hindre bruk av denne teknikken, er bruken av Process Doppelgänging – ifølge sikkerhetsforskerne – langt vanskeligere å oppdage, for ikke å snakke om å forhindre.

Fundamental funksjonalitet

Ifølge Bleeping Computer er det likevel mange tekniske utfordringer som angripere må løse for å få teknikken til å fungere. Angriperne må blant annet ha dyp kunnskap om mange udokumenterte detaljer om hvordan prosesser opprettes i Windows.

På den annen side dreier det seg om utnyttelse av fundamental funksjonalitet i Windows, noe som ifølge sikkerhetsforskerne betyr at svakhetene ikke uten videre kan fjernes.

Interessant nok fungerte ikke teknikken skikkelig i Windows 10 tidligere i høst. I stedet endte kjøringen opp med blåskjerm (BSOD). Men siden da har Microsoft nylig rettet feilen som forårsaket blåskjermen, noe som gjorde at sikkerhetsforskerne denne uken også kunne demonstrere teknikken i en helt oppdatert utgave av den nyeste Windows-versjonen.

Ensilo har publisert mer informasjon om Process Doppelgänging på denne siden.