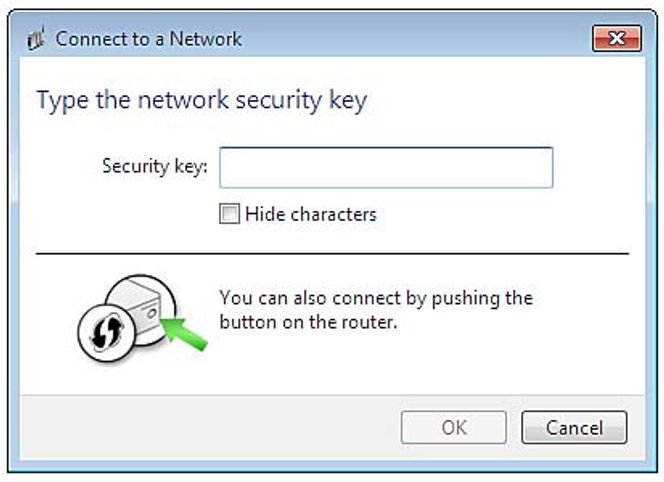

I 2007 lanserte Wi-Fi Alliance en teknologi som gjør det enklere å koble ulike enheter til trådløse datanettverk, også kjent som Wi-Fi eller WLAN. Teknologien kalles for Wi-Fi Protected Setup (WPS). Den støtter flere alternative autentiseringsmetoder for å knytte enheter til et WLAN-aksesspunkt eller -ruter. Blant disse er bruken av en åttesifret pinkode.

Rett før nyttår advarte US-CERT om at denne pinkoden kan knekkes temmelig raskt og enkelt i et «brute force»-angrep. På grunn av det US-CERT kaller en designfeil i WPS-spesifikasjonen.

Dersom en angriper sender feil WPS-pinkode til et aksesspunkt, blir en spesiell melding (EAP-NACK) returnert til klienten. Disse meldingene sendes på en slik måte at angriperen kan avgjøre om den første halvdelen av pinkoden er korrekt. De fire neste sifrene er en sjekksum for pinkoden og er dermed også kjent. Det skal dermed være mulig å finne pinnekoden i løpet av maksimalt 11 000 forsøk (104 + 103).

Fordi mange aksesspunkter har noen grense for hvor mange forsøk man har til å oppgi pinkoden, kan en angriper relativt raskt og enkelt få tilgang til det trådløse nettverket, men også til passordet som vanligvis må brukes. Det finnes minst ett åpen kildekodeverktøy som kan gjøre denne jobben på fire til ti timer, avhengig av aksesspunktet.

Ifølge US-CERT skal slike angrep ha ført til en tjenenekt-tilstand i enkelte WLAN-rutere, noe som har krevd en omstart av ruteren.

Det er bare en måte man kan sikre seg mot slike angrep, og det er å deaktivere Wi-Fi Protected Setup.

I alle fall aksesspunkter og rutere fra Belkin, Buffalo, D-Link Systems, Linksys/Cisco, Netgear Technicolor, TP-Link og ZyXEL skal være berørt.

Generelt anbefaler US-CERT at eiere av WLAN-aksesspunkter og -rutere kun benytter WPA2-kryptering med et sterkt passord. De anbefaler også at Universal Plug and Play (UPnP) deaktiveres. Dessuten rådes man til å aktivere MAC-adressefiltrering, slik at kun kjente enheter kan koble seg på det trådløse nettverket.

Les også:

- [22.04.2014] «Feilfiks» skjuler bakdør

- [06.01.2014] – Gapende hull i rutere

- [30.08.2012] UpnP+ skal fremskynde «tingenes internett»

- [15.01.2008] Alvorlig sårbarhet i de fleste hjemmerutere

- [09.01.2007] Trådløse nett skal endelig bli trygge