NSMs oppskrift for trygg tjenesteutsetting

Før dere inngår en avtale med en ekstern tjenesteleverandør, bør dere ifølge NSM vurdere om virksomheten er «rigget» for å håndtere alle faser i en tjenesteutsettingsprosess»:

- Oversikt og kontroll på hele livsløpet

- God bestillerkompetanse

- Gode risikovurderinger for å kunne ta riktig beslutning

- Riktige og gode krav til IKT-tjenesten og til leverandør

- Riktig beslutning på riktig nivå

Det er altså ikke bare å sette dette vekk til noen andre og glemme det. Skal det bli robust eksternt, må det være robust internt. God bestillerkompetanse er nøkkelen.

Noen i virksomheten må ha kompetansen til å vite hva dere trenger, med utgangspunkt i en kvalifisert sikkerhetsvurdering. Dét er ikke alltid like enkelt for enhver organisasjon. Er du usikker, kan det være lurt å samarbeide med en sikkerhetsleverandør.

Begynn med en GAP-analyse

Vi anbefaler å begynne med en GAP-analyse med utgangspunkt i Nasjonal sikkerhetsmyndighets grunnprinsipper for IKT-sikkerhet. Ordet «GAP» refererer til kløften/avstanden det er mellom et spesifisert sett med styringsprinsipper og sikkerheten i egen virksomhet. Etter GAP-analysen får dere en rapport dere kan basere sikkerhetstiltakene på – eventuelt bestillinger til eventuelle eksterne tjenesteleverandører.

?Tips!

Virker det som om flere av skyleverandørene tilbyr akkurat det samme?

Se om aktørene dere vurderer har fylt ut et CSA CAIQ-spørreskjema. Det gjør det enklere å skille de ulike tilbyderne fra hverandre. For eksempel finner du informasjon om en kjent aktør her.

Hva gjør leverandøren ved en hendelse?

Det er lett å slå seg til ro med sikkerhetsprodukter, så lenge du kan huke av på at de er på plass. Men er du brannsikker bare fordi du har et brannslukningsapparat?

Dessverre – det er en grunn til at vi holder brannøvelser. Du må vite hva som skal gjøres når noe skjer. Det samme gjelder for IT-sikkerhet; produkter er bare halve jobben. For hva gjør du når endepunktsikringen varsler deg om en hendelse? Eller brannmuren? Hva gjør tjenesteleverandøren? Får du en rapport?

Poenget er at du skal forstå hvorfor noe skjedde. Det er bra at brannmuren stopper noe skadelig, men den bør også rapportere hva som lå bak. På den måten kan du lære noe som forhindrer at de lykkes neste gang. Egentlig er det bare sunn fornuft. Vi ville jo ikke akseptert at politiet kun etterforsket vellykkede innbruddsforsøk.

Automatisk hendelseshåndtering er avgjørende

Hurtig respons kan være den store forskjellen. Enten dere selv eller tjenesteleverandøren skal agere, må dere validere at dette faktisk er på plass. I mange av de verste dataangrepene har hackerne fått jobbe i fred og ro over lang tid.

Følg med på tillatt trafikk (det er der det skjer)

Sikkerhetssystemene dine stopper et ukjent antall dataangrep i løpet av et år. Det er flott, men problemet er jo ikke først og fremst det som blir stoppet. Suksessfulle hendelser skjer i tillatt trafikk. Slik var det for Østre Toten kommune, SolarWinds og Equifax.

Er det noen som evaluerer den tillatte trafikken i nettverket deres? Har dere systemer for å gjenkjenne mistenkelig atferd?

Hvis ikke er det verdt å vurdere en løsning à la Next Generation Firewall fra fra Palo Alto Networks. Ved hjelp av tilleggsfunksjonen Cortex XDR, lærer den seg hva som er normal trafikk og responderer automatisk dersom noe skulle avvike.

Les også: IoT Security fra Palo Alto Networks beskytter alle enhetene i nettverket

Revisjoner og kompetanseheving

IT-sikkerhet er work-in-progress. Tenk på det som konvensjonelt forsvar: Selv om du ikke nødvendigvis er i faktisk strid, holder du deg oppdatert og posisjonert etter det til enhver tid gjeldende trusselbildet.

Slik bør vi tenke innen digitalt forsvar også. Gjør jevnlige sikkerhetsrevisjoner, kanskje hver sjette måned eller årlig, så du er sikker på at rustningen er relevant for dagens trusselbilde. Send dine ansatte (og særlig IT-personalet) på kurs så alle er kjent med hva de må vokte seg for.

Proaktiv IT-sikkerhet: En oppsummering

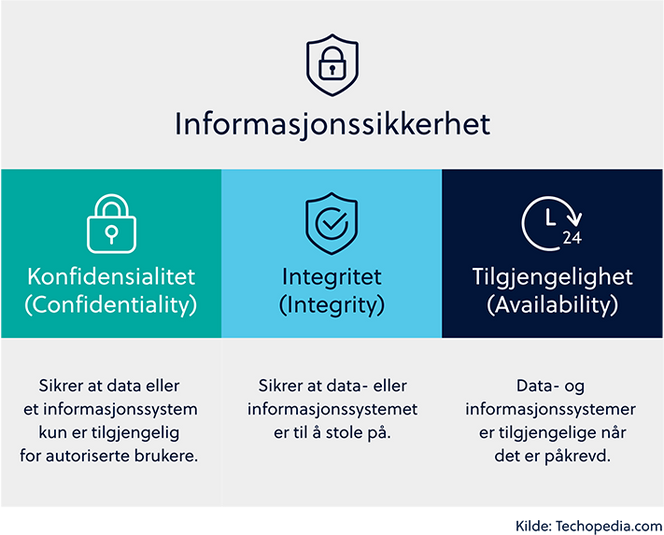

I denne artikkelen har vi sett på hvordan du går frem for å etablere proaktiv IT-sikkerhet. Først tok vi for oss det holdningsmessige, som går på sikkerhetskultur og menneskelig atferd, men også balanse i henhold til CIA-triangelet. Sentralt i dette står Zero Trust-prinsippet.

Deretter diskuterte vi forberedelsene du bør gjøre. Her står NSMs grunnprinsipper for IKT-sikkerhet sentralt, med bestillerkompetanse som et av hovedpoengene. Det er også fornuftig å evaluere både seg selv og leverandørene dere vurderer.

God hendelseshåndtering må også være ivaretatt. Det er nemlig ikke bare om å gjøre å ha de rette produktene og tjenestene. Oppfølgingen og læringen i forbindelse med et avverget angrep kan ha svært mye å si for et suksessfullt forsvar i neste runde.

Til slutt minnet vi om at IT-sikkerhet er et kontinuerlig prosjekt. Så lenge trusselbildet er i endring, må forsvaret holde tritt. Det oppnår du ved hjelp av oppdatert teknologi og kompetanseheving.

Lykke til, og ikke nøl med å kontakte oss dersom du vurderer å få hjelp fra en IT-sikkerhetspartner.