Mirai er navnet på et beryktet botnett som fungerer ved å utnytte IoT-enheter (Internet of things) til å blant annet utføre DDoS-angrep, og har dukket opp i flere utgaver den siste tiden. Nå har det kommet enda en Miari-variant, med en egenskap som gjør den vanskelig å knekke.

På bloggen sin rapporterer sikkerhetsselskapet Trend Micro nå at de har funnet en Mirai-utgave som skjuler seg med det anonymiserende Tor-nettverket.

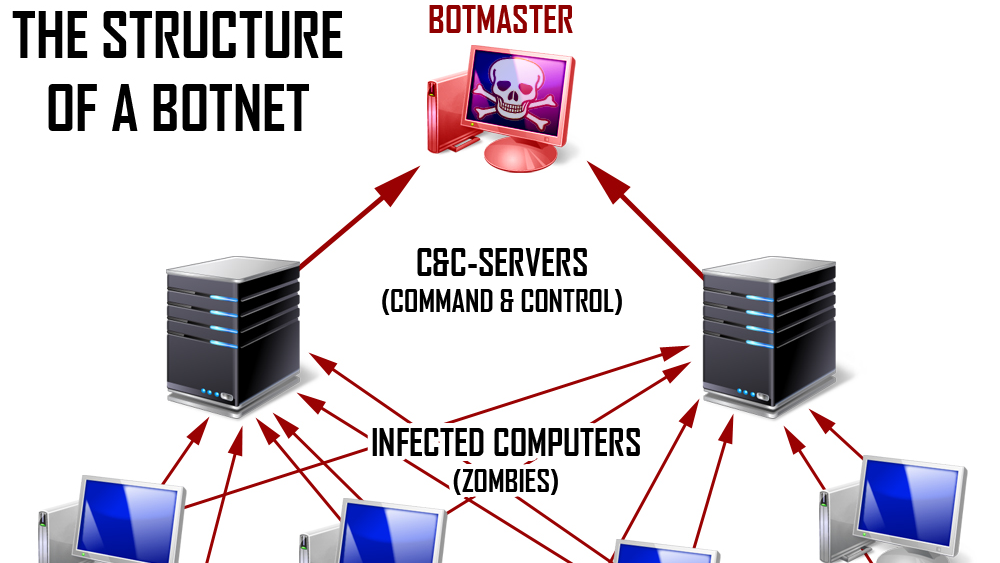

Gjemmer C&C-serveren

Bakmennene til denne nye varianten plasserte C&C-serveren (command and control), som brukes til å gi nettverket oppgaver, i Tor-nettverket for på den måten å unngå sporing av IP-adressen. På denne måten vil det altså være langt vanskeligere å stanse nettverket.

Trend Micro tror det nye funnet kan representere en ny kategori av skadevare som alle bør begynne å forberede seg på.

– Dette kan være en begynnende trend blant utviklere av IoT-skadevare, gitt at ondsinnede aktørers C&C-servere på det synlige nettet kan bli rapportert og tatt ned – og det er en trend som sikkerhetsforskere, bedrifter og brukere bør begynne å forsvare seg mot, skriver Trend Micro.

Den nye Mirai-skadevaren fungerer i likhet med tidligere utgaver ved å infisere IoT-enheter som IP-kameraer og videoopptakere via eksponerte porter, og setter angripere i stand til å bruke infiserte enheter til å utføre DDoS-angrep (distributed denial of service).

Ble brukt i massivt DDoS-angrep

Botnettet Mirai ble først kjent i 2016 da det ble brukt i et massivt DDoS-angrep mot den store, amerikanske nettleverandøren Dyn, som igjen førte til an rekke nettjenester ble rammet, deriblant Netflix, Reddit og Twitter. Angrepet rammet også norske tjenester, deriblant regjeringens nettsider.

Tre unge, amerikanske menn sa seg i 2017 skyldige i å ha skapt Mirai-nettverket. Ifølge tiltalen skal mennene ha forsøkt å finne enheter med både kjente og tidligere uavdekkede sårbarheter for å få kontroll over enhetene, og den første utgaven av Mirai skal etter hvert ha bestått av flere hundre tusen enheter.

Som digi.no meldte i mars i år oppdaget sikkerhetsselskapet Palo Alto Networks nylig en ny variant som er spesielt rettet mot nettverksrutere, nettverksbaserte lagringsenheter og videoopptakere, samt internettilknyttede kameraer. I tillegg går denne Mirai-varianten etter visse enheter som en stort sett bare finnes i virksomheter.

Mer informasjon om den nyeste varianten, som altså bruker Tor-nettverket, finner du hos Trend Micro.

Les også: Et av de farligste programmene noensinne er 15 år gammelt – fortsetter å gjøre skade i dag »