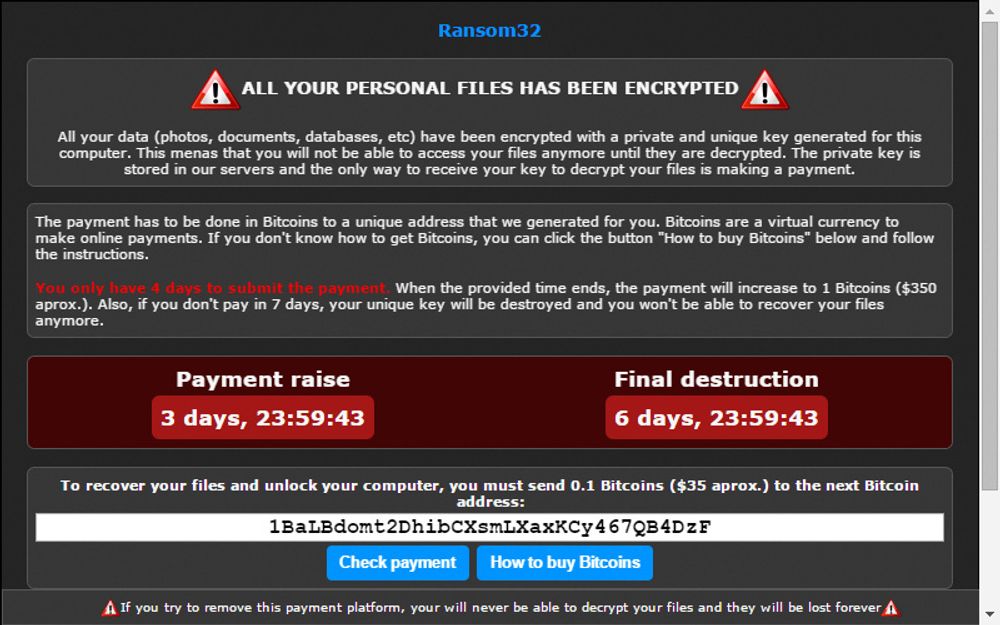

Fram til utgangen av 2015 var e-post med Office-dokumenter som vedlegg den klart dominerende måten å spre utpressingsvare på, altså skadevare som ved hjelp av for eksempel kryptering hindrer brukeren tilgang til sine egne dokumenter og filer. Men ifølge sikkerhetsselskapet Sophos har mange brukere nå blitt mistenksomme mot dokumenter som ber brukeren om å skru på støtten for makroer.

Dette fører til at mange unngår å bli rammet av skadevaren, men samtidig til at de kriminelle finner nye metoder for å spre «møkka».

Sophos observerer nå at skurkene i økende grad tyr til JavaScript-baserte e-postvedlegg i stedet, gjerne pakket sammen med andre filer i et ZIP-arkiv.

De fleste forbinder JavaScript med noe man kjører i nettleseren. Dette skjer i så fall i relativt trygge former, vanligvis innenfor en sikkerhetssandkasse og andre begrensninger som normalt forhindrer uønsket tilgang.

- Første tilfelle: Sprer utpressingsvare basert på JavaScript

Bruk Notepad

Men i Windows kan JavaScript-filer kjøres også uavhengig av nettleseren. Dobbeltklikker man på en JavaScript-fil (med filetternavnet .js), vil den vanligvis kjøres av Windows Script Host i stedet for av en nettleser.

Ifølge Sophos skjer denne kjøringen med all den tilgangen et vanlig, kjørbart program kan utnytte, for eksempel mulighet til å laste ned og kjøre annen skadevare.

De aller færreste har behov for å kjøre separate JavaScript-filer direkte i Windows. Derfor anbefaler Sophos at man sørger for at slike filer som standard ikke blir åpnet av Windows Script Host, men i stedet i Notepad.

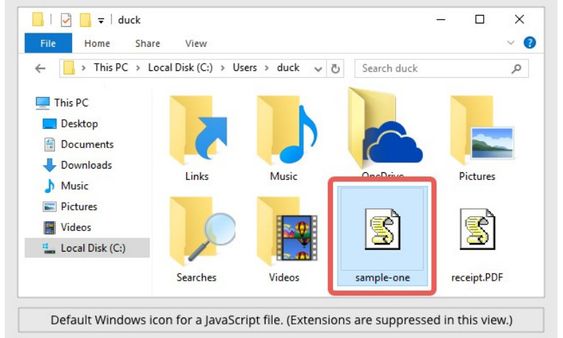

Vis filetternavn

For å gjøre dette skikkelig, bør man først skru av funksjonen som skjuler filetternavnene (filtypene) i Windows. En ikke helt oppdatert, norsk gjennomgang av hvordan dette gjøres, finnes her. En tilsvarende gjennomgang for Windows 10, men på engelsk, finnes her.

Når filetternavnet skjules er det, avhengig av visningsmodus i filutforskeren, vanskeligere for brukeren å se hva slags filtype en gitt fil egentlig tilhører. Med et litt villedende navn på filen, kan det være fort gjort for brukeren å tro at filen er av en annen type enn den egentlig er.

I Windows kan man på en rekke ulike måter endre hvilket program JavaScript-filer skal åpnes i som standard. Hvilke metoder som kan benyttes, avhenger dog ofte av hvilken Windows-versjon man benytter. På denne siden finnes det en engelsk gjennomgang som dekker alt fra Windows XP og nyere.

Når man har endret innstillingene i Windows slik at JavaScript-filer åpnes i Notepad, utgjør ikke ondsinnede JavaScript-filer lenger noen reell fare for det aktuelle systemet.

Generelt bør man ikke åpne uventede filer som man har mottatt per e-post. At man tilsynelatende har fått dem fra noen man kjenner, betyr lite. Avsenderadressen kan forfalskes. Dessuten kan også avsenderens datamaskin være infisert av skadevare.

- Leste du denne? Kryptovirus rammet OS X