Mange leverandører av Android-enheter er svært trege med å tilby nye Android-versjoner til enhetene de tilbyr. Mer alvorlig er det likevel at mange heller ikke tilbyr sikkerhetsoppdateringene som hver måned utgis av Google. Men i en del tilfeller oppgir leverandøren at sikkerhetsfiksnivået er høyere enn det som reelt sett er tilfellet.

Presenteres i dag

Ifølge Wired skal sikkerhetsforskerne Karsten Nohl og Jakob Lell fra Security Research Labs presentere disse funnene Hack in the Box-konferansen som arrangeres i Amsterdam i dag.

Hovedfunnene har allerede blitt offentliggjort.

Security Research Labs har funnet ut at ganske mange mobilleverandører oppgir et sikkerhetsfiksnivå på enhetene som ikke stemmer helt med virkeligheten, da leverandørene i det skjulte har latt være å inkludere enkelte sikkerhetsfikser.

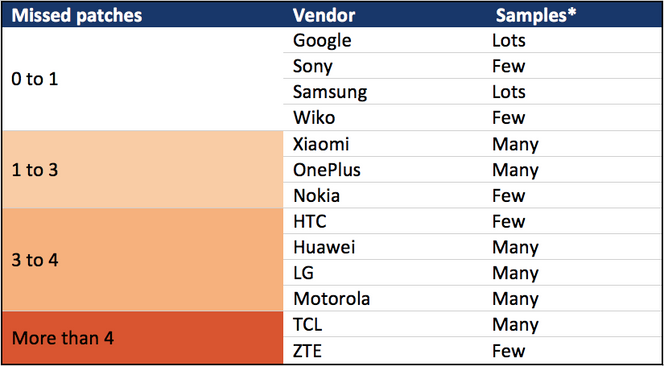

Security Research Labs har gjennomført en større undersøkelse hvor avsløres at de fleste leverandører av Android-enheter jevnlig glemmer å inkludere noen patcher når de utgir sikkerhetsoppdateringer til operativsystemet. Tabellen nedenfor gir en viss oversikt over gjennomsnittlig manglende patcher med kritisk eller høy alvorlighetsgrad.

Det er flere potensielle feilkilder i undersøkelsen, noe som er omtalt i denne artikkelen. Men felles for de aller fleste er at de heller bidrar til for lave tall enn for høye. Så antallet manglende patcher kan være høyere enn det som er gjengitt i tabellen.

Lover bedring

LG er blant leverandørene som ikke kommer så godt ut i undersøkelsen. I går kunngjorde selskapet at det har etablert et eget senter for programvareoppdatering. Senteret skal sørge for raskere utgivelse av operativsystemoppdateringer til selskapets produkter, inkludert Android-enheter. I tillegg skal senteret sørge for bedre kvalitet på oppdateringene.

Dette kan forhåpentligvis også bidra til at oppdateringene inkluderer alle de tilgjengelige sikkerhetsfiksene.

Trolig ingen stor fare

Sikkerhetsforskerne understreker at det er svært vanskelig å utnytte sårbarheter i Android. Ofte må flere sårbarheter kobles sammen for å kunne gjennomføre et hack. Heller ikke noen få, utelatte sikkerhetsfikser vil normalt være nok til å endre på dette, opplyser Security Research Labs.

– Kriminelle konsentrerer seg i stedet om å narre brukere til å installere ondsinnede apper, ofte fra usikre kilder, og deretter få brukerne til å gi appene omfattende tillatelser. Faktisk har det knapt blitt sett noen som helst kriminell hackingaktivitet rundt Android det siste året, skriver Security Research Labs.

Blant unntakene som nevnes er hackere som er statssponset. Disse går ofte etter såkalte nulldagssårbarheter, sårbarheter som ikke er kjente for leverandøren. Men de kan ifølge Security Research Labs også delvis basere angrep på kjeder av kjente sikkerhetshull som ikke har blitt tettet.

Test selv

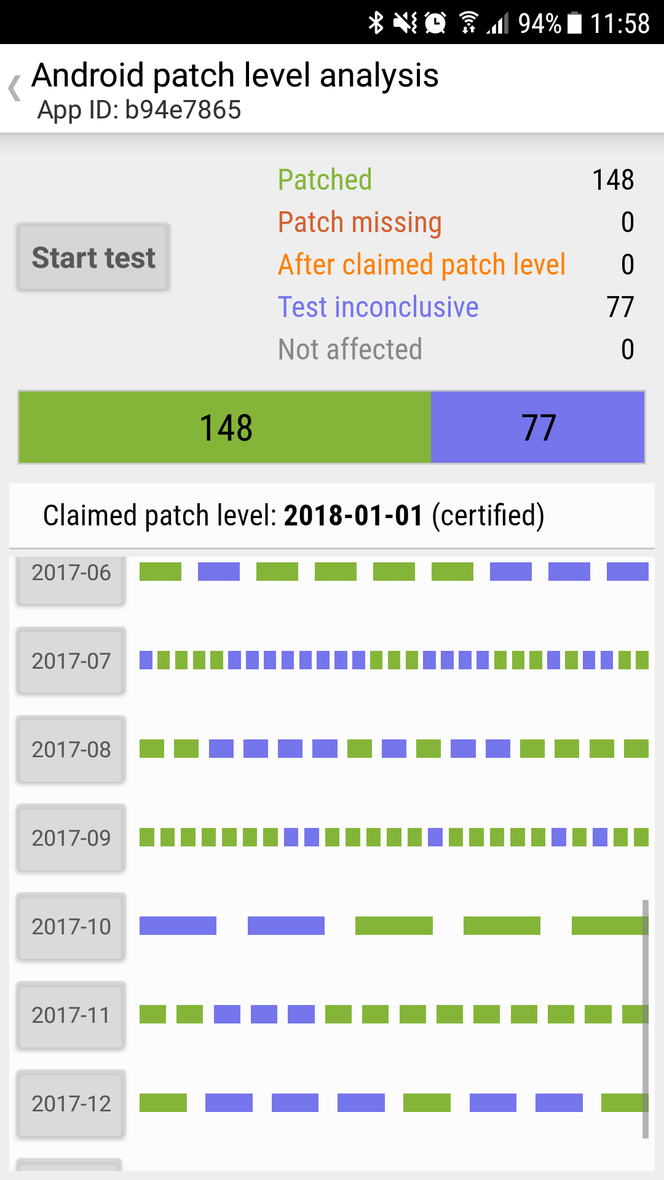

Security Research Labs tilbyr en egen Android-app, SnoopSnitch, som gjør det mulig for brukerne selv å få et inntrykk av hvordan tilstanden er på deres egen enhet. Appen sjekker om enheten har mottatt mange av de sikkerhetsfiksene som Google har gitt ut.

Det er likevel flere av deltestene som ikke gir noe avgjørende bevis på at den aktuelle sikkerhetsfiksen mangler. Men den har heller ikke blitt funnet.

Appen har også separat funksjonalitet for å overvåke nettverkssikkerhet og -angrep.