IT-sikkerhetsselskapet Check Point har på denne siden offentliggjort hvordan selskapets sikkerhetsforskere har vært i stand til å få full tilgang til andre brukeres konto, inkludert alle brukerdata, ved hjelp av flere sikkerhetshull i det svært populære nettspillet Fortnite.

Ved å få tilgang til andre brukeres kontoer, har potensielle inntrengere også kunnet kjøpe spillets virtuelle valuta ved hjelp av ofrenes betalingskort. Inntrengerne skal også ha kunnet lytte til samtaler i spillet, inkludert bakgrunnslyder og samtaler som fanges opp fra det stedet offeret befinner seg under spillingen.

Sårbarhetene har nå blitt fjernet av Epic Games, som står bak spillet. Det er ikke kjent at sårbarhetene faktisk har blitt utnyttet av ondsinnede.

- 36 år gamle sårbarheter: SCP – sikker filoverføringsteknikk var ikke så sikker likevel

Fanget opp brukernes tilgangssymboler

På grunn av sårbarhetene, som befant seg i brukerinnloggingssystemet til Fortnite, var det mulig for potensielle angripere å benytte vanlige phishingteknikker til å få ofrene til å klikke på en spesielt utformet lenke som peker til et domene som eies av Epic Games. Ved hjelp av MITM-teknikker (Man-in-the-Middle) har det vært mulig for potensielle angripere å fange opp autentiseringssymbolet til den innloggede brukeren.

Årsaken til at dette var mulig, er at serverne til to underdomener av epicgames.com kunne utnyttes til det Check Point kaller for ondsinnet omdirigering.

- Lover opptil 7,7 millioner kroner: Tesla lover finnerlønn til de som finner sårbarheter

Både SQL-injisering og XSS

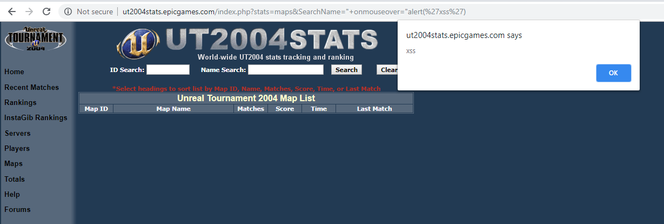

Check Point kom på sporet av sårbarhetene etter først å ha utført det som i blant kalles for en «fnuttetest» på en av de nevnte webserverne. Det innebærer at man i kjent URL erstatter én eller flere variabelverdier med et enkelt '-tegn (sitattegn, fnutt), for så å se hvordan serveren responderer.

Serveren til Epic Games svarte med feilmeldingen «Server database error», noe som tydet på utilstrekkelig filtrering av inndataene som brukes i dataspørringer, og dermed mulighet for SQL-injisering.

Det neste gjennombruddet var funnet av en XSS-sårbarhet (Cross-Site Scripting), hvor det viste seg å være mulig å inkludere JavaScript-kode i URL-en som ble kjørt direkte på siden URL-en pekte til.

De neste skrittene som ble gjort, er omtalt på denne siden.

Attraktivt mål

– Fortnite er ett av de mest populære spillene som primært spilles av barn. Disse sårbarhetene ga mulighet for en massiv invasjon av privatlivet, sier Oded Vanunu, sjef for produktsårbarhetsforskning hos Check Point, i en pressemelding.

– Sammen med de sårbarhetene vi nylig fant i plattformen som brukes av droner fra DJI, viser dette hvor mottakelige nettskyapplikasjoner er for angrep og sikkerhetsbrudd. Disse plattformene er i økende grad et mål for hackere på grunn av de enorme mengdene med følsomme kundedata de inneholder. Det å kreve to-faktor autentisering kunne ha forhindret denne sårbarheten, forteller Vanunu.

Men ikke alltid: To-faktor autentisering med engangskoder kan relativt enkelt omgås av angripere