Sikkerhetsforskere hos Kaspersky Lab har oppdaget og analysert en type skadevare som ikke kan fjernes med de vanligste midlene. Det dreier seg om et UEFI-bootkit, en type skadevare som trolig bare én gang tidligere har blitt observert i faktiske angrep.

– Denne Android-skadevaren er som å ha en «spion i lommen»

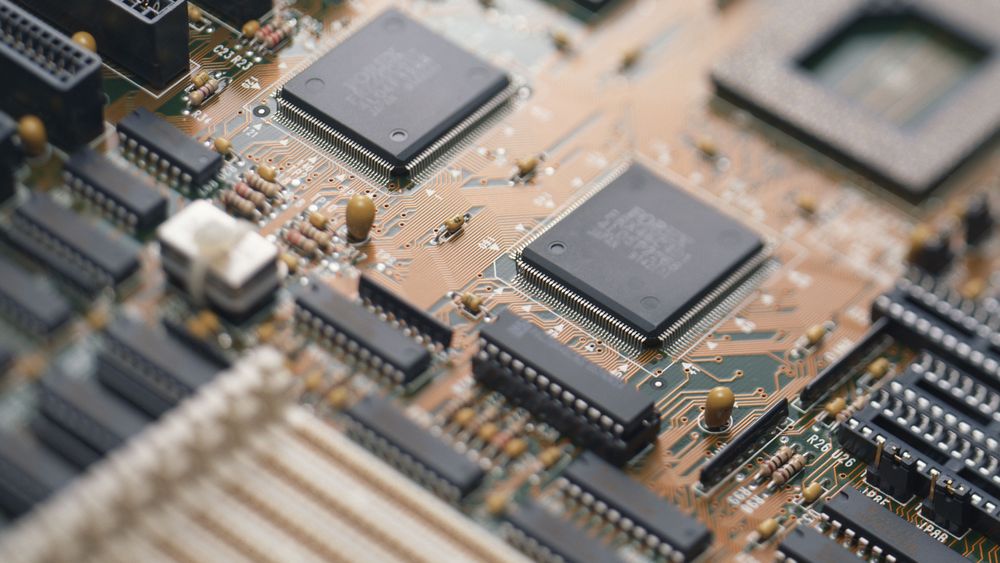

Oppstartssystemet

De fleste nyere PC-er er utstyrt UEFI (Unified Extensible Firmware Interface), fastvare som PC-en bruker under oppstarten og til å laste operativsystemet. Dette har langt på vei erstattet den tidligere BIOS-en (Basic Input/Output System).

De fleste PC-brukere forholder seg ikke til UEFI utover de få sekundene de viser noen beskjeder på PC-skjermen før operativsystemet overtar.

UEFI kan overskrives eller endres fra et operativsystem, og endringene vil bevares inntil UEFI-minnet endres på nytt.

Kaspersky Lab skriver at UEFI-fastvaren utgjør en perfekt mekanisme for varig lagring av skadevare. Verken reinstallasjon eller bytte av harddisk eller SSD fører til at UEFI-bootkitet slettes.

Trolig installert med minnepinne

For at denne skadevaren skal bli installert, må det installeres en UEFI-avbildning som har blitt modifisert av ondsinnede. Kaspersky Lab kjenner ikke til hvordan det har skjedd i de tilfellene selskapet har kommet over, men en mulighet er at noen har fått fysisk tilgang de berørte PC-ene og installert den ondsinnede UEFI-avbildningen ved å bruke en USB-minnepinne.

Skadevaren som har blitt funnet i UEFI-avbildninger blir brukt til å laste ned ytterligere skadevare som kjøres i PC-ens operativsystem. Denne skal være en del av et større rammeverk som Kaspersky har gitt navnet MosaicRegressor.

Observert i minst to angrep

Rammeverket har blitt brukt i angrep mot både diplomattjenester og ikke-statlige organisasjoner i Afrika, Asia og Europa i perioden 2017 til 2019. UEFI-bootkitet har derimot bare blitt funnet hos to av disse. Det skal ha skjedd i fjor.

Alle de kjente ofrene for angrep med MosaicRegressor skal ha hatt en eller annen form for forbindelse med Nord-Korea. Det er ikke dermed gitt at det er Nord-Korea som står bak angrepet. Kaspersky Lab mener aktøren er kinesisktalende. Denne antakelsen er blant er basert på blant analyse av kodingen av enkelte tegn som er brukt i skadevaren.

I tillegg til et blogginnlegg, har Kaspersky Lab kommet med flere tekniske detaljer om MosaicRegressor i dette PDF-dokumentet.

– Kjente hackergrupper angrep selskaper som jobber med covid-19-vaksiner