I mai kom Intel med en serie sikkerhetsoppdateringer til mange av selskapets prosessorprodukter. Oppdateringene skulle fjerne blant annet flere sårbarheter knyttet til angrepsmetoder som kalles for ZombieLoad. Intel ga den gang inntrykk av at problemet var løst.

Nå opplyser forskerne som oppdaget ZombieLoad at dette ikke stemmer. De opplyser i en oppdatering på denne siden at de allerede i april fortalte Intel om en ny variant av ZombieLoad-angrep som fortsatt kan brukes til å utnytte sårbarheter i en rekke av Intels prosessorer, inkludert prosessorene i Cascade Lake-familien, som først kom på markedet i år.

ZombieLoad Variant 2

Forskerne opplyser videre at de har demonstrert at sikkerhetsfiksene Intel kom med i mai, som kombinerte programvare- og mikrokodeoppdateringer, ikke var tilstrekkelig for å forhindre angrep av basert på MDS (Microarchitectural Data Sampling).

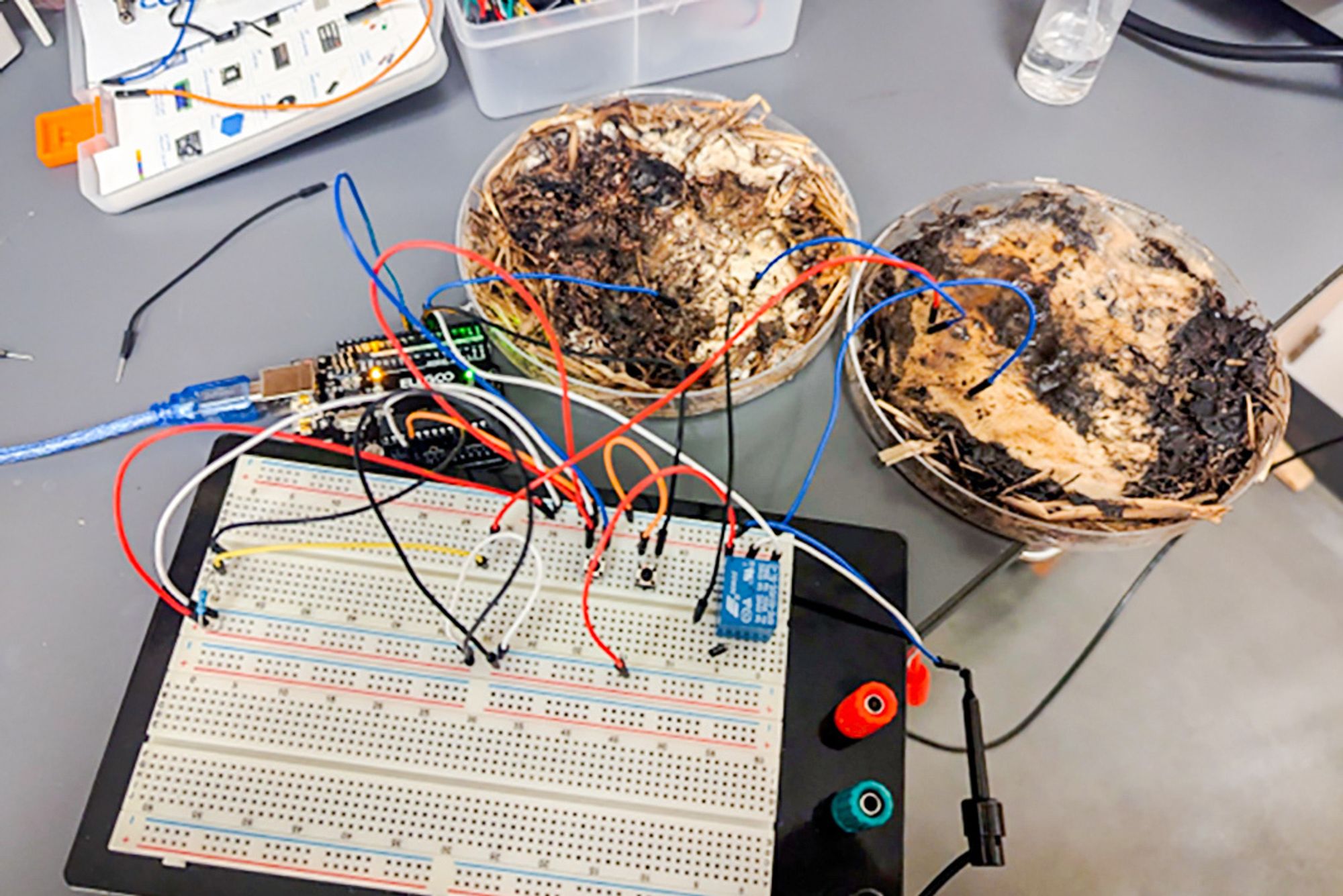

Forskere har bygget fungerende dataminne av sopp

I de nyere Cascade Lake-prosessorene er det gjort designendringer i silisiumbrikken som forhindrer MDS-baserte angrep tilsvarende den første varianten av ZombieLoad. Men med ZombieLoad Variant 2 har forskerne ved Vrije Universiteit Amsterdam greid å utføre angrep også mot disse nye prosessorene.

I går kom Intel med en ny serie med sikkerhetsoppdateringer. Ifølge sikkerhetsforskerne fjerner heller ikke disse muligheten for å benytte ZombieLoad Variant 2-angrep til å få tilgang til blant annet sensitiv informasjon som kan befinne seg i pro

Ba om taushet i tre omganger

Det ikke er uvanlig at sikkerhetsforskere går med å la være å offentliggjøre informasjon om sårbarheter inntil det har kommet sikkerhetsfikser som kan fjerne sårbarhetene eller avverge angrep som utnytter dem.

Til New York Times sier sikkerhetsforskerne de gikk med på å holde tyst om ZombieLoad i åtte måneder, før de deretter bedt om taushet i ytterligere seks måneder angående det som ikke var blitt rettet knyttet til ZombieLoad Variant 1.

Telenor: Økt sannsynlighet for destruktive cyberangrep og sabotasje

Sikkerhetsforskerne sier til New York Times at de motvillig gikk med på å holde de resterende sårbarhetene skjult for offentligheten i enda seks måneder, fordi de ikke ønsket at de skulle bli kjent før en sikkerhetsfiks er tilgjengelig.

Da Intel for tredje gang ba dem om å vente med avsløringene, denne gang om ZombieLoad Variant 2, nektet forskerne. Derfor de nå oppdatert den opprinnelige rapporten om ZombieLoad med blant annet informasjon om nye varianten av angrepet.

Bekrefter delvis

En talskvinne for Intel, Leigh Rosenwald, bekrefter overfor New York Times at mai-oppdateringen ikke fjernet alle sårbarhetene sikkerhetsforskerne hadde funnet, men at oppdateringene likevel reduserer faren angrep betydelig.

Sikkerhetsoppdateringene fra Intel vil i de fleste tilfeller bli distribuert som operativsystemoppdateringer eller systemoppdateringer fra leverandøren av datamaskinen eller hovedkortet.

KI-skepsisen øker i takt med bruken