Trickbot er navnet på en svært utbredt skadevare som knytter sammen et stort antall infiserte systemer i et «botnett» som brukes til å utføre cyberangrep i hele verden. Programvaren har i økende grad inntatt IoT-enheter, som rutere, men nå finnes det et mottiltak.

På sikkerhetsbloggen sin opplyser Microsoft at de har lansert et nytt verktøy som lar brukere skanne ruteren for den farlige Trickbot-skadevaren. Verktøyet er lastet opp på nettstedet Github. Blant andre The Register har skrevet om saken.

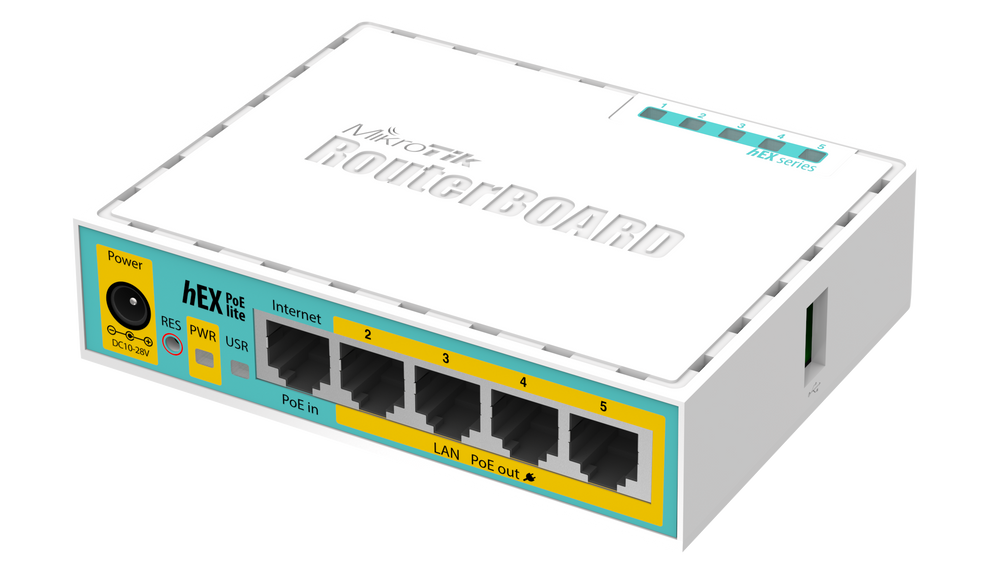

MikroTik-rutere

Det nye verktøyet er vel å merke primært designet for rutere fra den latviske produsenten MikroTik, som selges og brukes i store deler av verden – inkludert Norge.

Årsaken til at verktøyet er laget spesifikt for MikroTik-rutere, er at disse har blitt attraktive mål for botnett-aktører, deriblant Trickbot, blant annet på grunn av alvorlige sikkerhetshull som mange ennå ikke har installert fikser til.

Som Bleeping Computer rapporterte i desember, er flere hundre tusen MikroTik-rutere fremdeles sårbare. Nettstedet refererer til en rapport fra sikkerhetsselskapet Eclypsium, som peker på at ruterne er et yndet mål også av andre grunner.

– MikroTik-enheter har et forlokkende sett av egenskaper fra en angripers perspektiv. Først og fremst er de tallrike med over to millioner enheter i bruk globalt, og de er også spesielt kraftige og funksjonsrike. I tillegg til til SOHO-miljøer (small office/home office, journ-anm.) brukes MikroTik-rutere regelmessig av lokale internettleverandører. De samme hestekreftene som gjør MikroTik attraktive for en internettleverandør, er også attraktive for en angriper, skriver Eclypsium.

Brukes som proxy-servere

I september i fjor responderte MikroTik selv på rapporter om at selskapets rutere var blitt brukt i botnett-angrep, blant annet DDoS-angrep, men hevdet at sårbarhetene som var blitt brukt til å infisere ruterne, ble fikset i 2018. Mange skal imidlertid ikke har tatt fiksene i bruk.

Ifølge Microsoft benytter bakmennene bak Trickbot-skadevaren nå MikroTik-rutere som proxy-servere for C2-servere (command and control) og omdirigerer trafikk gjennom ikke-standardporter.

Selskapet sier de har oppdaget den eksakte måten Trickbots C2-infrastruktur bruker MikroTik-ruterne på, og det er altså denne innsikten som har satt Microsoft i stand til å utvikle skanneverktøyet de nå har gjort offentlig tilgjengelig.

– Trickbots hensikt med å bruke MikroTik-enheter er å opprette en kommunikasjonslinje mellom den Trickbot-infiserte enheten og C2-serveren som de vanlige forsvarssystemene i nettverket ikke fanger opp. Angriperne starter med å hacke seg inn på MikroTik-ruteren, forklarer Microsoft.

Microsoft beskriver Trickbot som en sofistikert trojaner som har utviklet seg betydelig siden den først ble oppdaget i 2016. Digi.no har også omtalt skadevaren flere ganger, blant annet i forbindelse med at botnettet ble brukt til å gjenopplive en annen farlig skadevare, nemlig Emotet.

To av verdens farligste skadevareprogrammer har «slått seg sammen»