Så mange som 5,3 milliarder enheter med innebygd Bluetooth-støtte kan angripes ved hjelp av en ny angrepsvektor som har blitt oppdaget av selskapet Armis Labs. Dette ble kjent tirsdag.

BlueBorne

Angrepsvektoren blir kalt for BlueBorne. Den krever ingen handlinger fra brukeren. Angrepet kan utføres fra én enhet til alle andre som er i nærheten så lenge Bluetooth er aktivert på enhetene. Enhetene behøver ikke å pares.

En angripende enhet kan kobles seg til en annen enhet, ta kontroll over denne og installere og spre skadevare, uten at brukeren av den angrepne enheten verken oppdager at den den har blitt infisert eller at den sprer skadevaren videre.

I tillegg til selve spredningen, kan skadevaren også gjøre betydelig skade, enten direkte på den infiserte enheten eller enheter som den før eller senere tilkobles.

For eksempel kan skadevaren som den er infisert med, inkludere ransomware-funksjonalitet eller også være spionvare som stjeler eller manipulerer data.

Noe av det som gjør at BlueBorne fungerer, er at Bluetooth-enheter kontinuerlig søker etter innkommende forbindelser fra andre Bluetooth-enheter

Les også: Lenger og raskere med Bluetooth

Sårbarheter nesten alle de vanligste operativsystemene

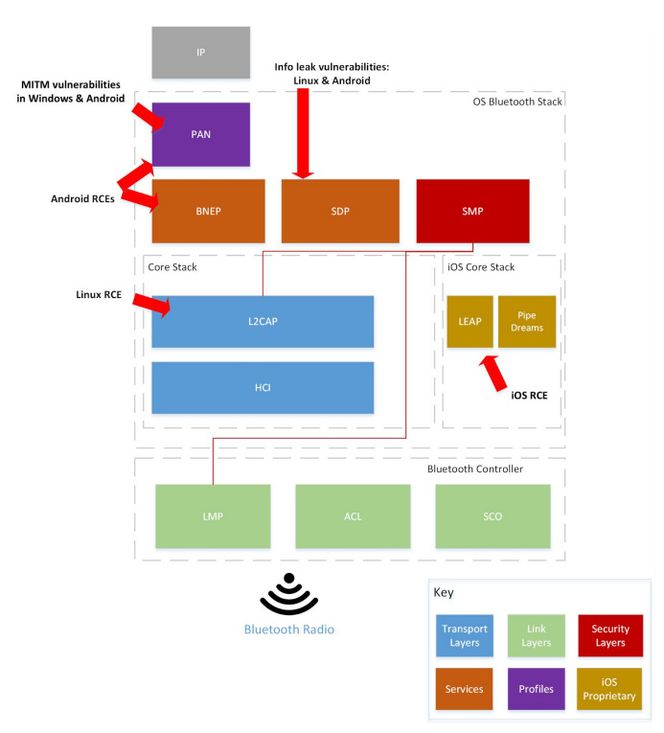

BlueBorne som grunnleggende angrepsvektor avhenger ikke av operativsystemet til enheten, men når man først har oppnådd kontakt, vil skadevaren observere hvilket operativsystem enheten kjører og basere det neste trinnet i angrepet til dette.

Ifølge Armis Labs er Bluetooth en vanskelig protokoll å implementere. Det gjør den utsatt for to ulike grupper av sårbarheter. I noen tilfeller følger leverandørene gjerne retningslinjene ord for ord. I disse delene vil en sårbarhet som berører ett operativsystem, ofte også kunne berøre andre operativsystemer.

I andre deler av Bluetooth-spesifikasjonen er det mye mer rom for tolkning. Sårbarheter i disse delene berører vanligvis bare ett operativsystem.

I forbindelse med BlueBorne har Armis Labs funnet flere sårbarheter i både Android, iOS, Linux og Windows. I alle fall to av disse er felles for både Android og Windows. Andre er operativsystemspesifikke.

Helt tyst fra Samsung

I utgangspunktet var alle de fire plattformene sårbare for BlueBorne-relaterte angrep. Armis Labs i løpet av perioden april til august i år varslet både Apple, Google, Microsoft, Samsung og ulike Linux-grupper om sårbarhetene.

Det noteres for øvrig at Samsung ikke har svart på noen sikkerhetsforskernes tre forsøk på å oppnå kontakt, selv om selskapets Tizen-operativsystem er berørt.

Ingen av Apple nyeste operativsystemversjoner skal være sårbare, men enheter med iOS 9.3.5 eller eldre, samt Apple TV-enheter med versjon 7.2.2 eller eldre, er berørt.

Microsoft kom med sikkerhetsfikser til Windows i går kveld, mens Google kom med dette til Android den 4. september. Men som vanlig vil det avhenge av den enkelte enhetsleverandør om brukerens enheter faktisk vil motta disse sikkerhetsoppdateringene.

Android brukes på ingen måte bare av smartmobiler og nettbrett. Smartklokker, tv-er og bilunderholdningssystemer kan også være berørt.

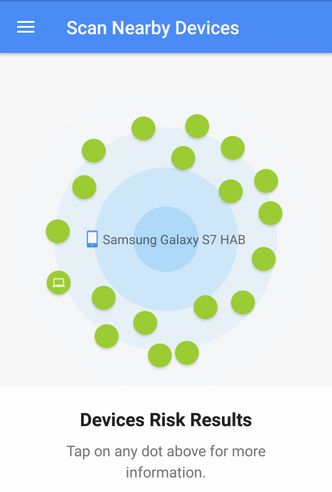

Armis Labs har utgitt en app til Android hvor brukerne kan sjekke om deres egne enheter, og alle enheter i nærheten, er berørt.

Ifølge Armis Labs er alle Linux-baserte enheter med versjon 3.3-rc1 eller nyere av Linux-kjernen, sårbare for fjernkjøring av vilkårlig kode. BlueZ-programvaren inkluderer dessuten en annen, men mindre alvorlig sårbarhet. Dette berører blant annet en rekke Samsung-enheter basert på blant annet operativsystemet Tizen, inkludert smartklokker, smart-tv-er og smartkjøleskap.

Armis Labs antyder at sikkerhetsoppdateringer til Linux-baserte operativsystemer ennå ikke er tilgjengelige.

Inntil det foreligger sikkerhetsfikser, anbefales Armis Labs at man deaktiverer Bluetooth på den aktuelle enheten og begrenser bruken så mye som mulig.

Armis Labs har utgitt en større rapport hvor angrepsvektoren og de ulike sårbarhetene beskrives i detalj.

Les også: Vi kan takke gammel filmstjerne for sentral teleteknologi