Flere millioner epostservere globalt ser ut til å kjøre en utgave av MTA-programvaren (Message transfer agent) Exim som er berørt av en kritisk sårbarhet (CVE-2019-10149) som ikke bare kan åpne for fjernkjøring av vilkårlige kommandoer med root-privilegier, men som allerede utnyttes av en orm. Det vil si skadevare som automatisk leter etter andre sårbare systemer og forsøker å infisere disse.

Sårbarheten ble oppdaget av Qualys i mai i år. Den sårbare koden ble innført med versjon 4.87 av Exim, som ble utgitt 6. april 2016. Pussig nok ble sårbarheten fjernet igjen i versjon 4.92, som ble utgitt 10. februar i år. På dette tidspunktet var det ingen som var klar over sårbarheten, som Qualys kaller for «The Return of the WIZard», så det er svært mange som ikke har installert denne oppdateringen.

Konfigurasjonen spiller en rolle

Sårbarheten kan utnyttes lokalt mer eller mindre uavhengig av Exim-konfigurasjonen. Det er også mulig med ekstern utnyttelse også med standardkonfigurasjonen til Exim, men Qualys skriver at dette i utgangspunktet krever at angriperen er i stand til å opprettholde en forbindelse til Exim-serveren i sju dager. Selskapet garanterer likevel ikke at det ikke finnes raskere metoder.

Visse endringer i konfigurasjonen gjør det mye enklere å utnytte sårbarheten. Qualys har oppgitt tre eksempler på slike endringer, for eksempel at Exim-programvaren er satt opp til å bringe videre epost til et eksternt domene, som en sekundær MX (Mail eXchange).

Detaljene om sårbarheten ble offentlig kjent den 5. juni. Allerede fire dager senere begynte enkelte å oppleve mer eller mindre vellykkede forsøk på å utnytte den.

Ormfunksjonalitet

Deretter gikk det ytterligere noen dager før IT-sikkerhetsselskapet Cyberreason kunne melde om en ny bølge med angrep. Det er her det har blitt tatt i bruk skadevare med ormfunksjonalitet.

Etter utnyttelse av sårbarheten, lastes det ned en hel del skriptfiler og programvare, inkludert en portskanner skrevet i Python. Denne brukes til å finne andre, sårbare servere, som deretter angripes og infiseres.

Det opprettes cron-jobber som sørger for at den installerte skadevaren kjøres med jevne mellomrom. Det legges dessuten til en RSA-basert autentiseringsnøkkel til datamaskinens SSH-server, slik at angriperne kan logge seg på som root.

Halvparten av epostserverne har en sårbarhet som kan gi angripere fritt spillerom

Hovedmålet med angrepet ser likevel ut til å være å installere programvare som utvinner kryptovaluta.

Selv Microsoft advarer nå om denne ormen og ber selskapets Azure-kunder som kjører Exim, om å oppdatere til versjon 4.92.

Millioner av servere

Cyberreason oppgir at Exim er verdens mest utbredte programvare for epostservere, med en andel på neste 57 prosent. Programvaren kjøres primært på Linux-baserte systemer. Selskapet oppgir at mer enn 3,5 millioner slike servere er sårbare.

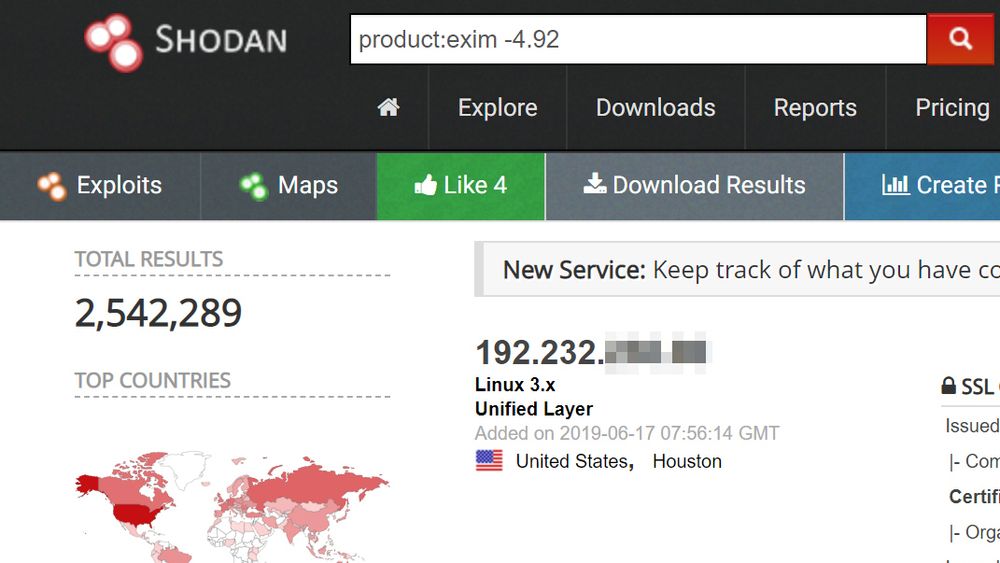

Dette tallet er hentet fra et Shodan-søk gjort den 13. juni, men i søket har Cyberreason tatt med alle servere eldre enn versjon 4.92, ikke bare de sårbare versjonene fra og med 4.87 til og med 4.91.

Det samme søket gir i dag 2,54 millioner treff, noe som er en oppsiktsvekkende stor nedgang på bare noen få dager. I tabellen nedenfor vises antallet servere som benytter hver av de sårbare versjonene, inkludert tall for Norge.

| Versjon | Globalt | Norge |

| 4.87 | 203.029 | 298 |

| 4.88 | 17.212 | 0 |

| 4.89 | 211.940 | 129 |

| 4.90 | 5599 | 10 |

| 4.91 | 2.009.649 | 2591 |

| Totalt | 2.447.429 | 3028 |

Også disse tallene er usikre. Shodan registrerer ikke alle internettilknyttede enheter i verden, og noen av de registrerte systemene kan være såkalte honningkrukker som er satt opp for å registrere angrepsforsøk. I tillegg har Exim-prosjektet patchet kildekoden til de eldre, sårbare utgavene («backported»), slik at det kan finnes Exim-servere med disse eldre utgavene, og som likevel ikke er sårbare.