For første gang er det observert det som ser ut som et koordinert nordkoreansk angrep på russiske privateide selskaper. Dette melder Check Point Reserch.

Angrepet skal komme fra den nordkoreanske APT-gruppen Lazarus, også ofte omtalt som «Hidden Cobra».

Valget av Russland som offer for angrepet er oppsiktsvekkende og ikke tidligere observert. Vanligvis reflekterer gruppens angrep de geopolitiske spenningene mellom Nord-Korea og nasjoner som USA, Japan og Sør-Korea.

Researchere i sikkerhetsselskapet Check Point har observerte flere skadelige Office-dokumenter laget og utformet spesielt for russiske ofre. Ved nærmere undersøkelse, fant de ut at dokumentene var en del av en metode som til slutt førte til en oppdatert variant av en allsidig Lasarus-bakdør kalt «Keymarble» av Det amerikanske datasikkerhetsbyrået US-CERT.

Les mer om hackernes framgangsmetode nederst i saken.

Den nordkoreansk-sponsede trusselaktøren er en av de mest utbredte og aktive APT-gruppene i verden. Den antas å stå bak noen av de største sikkerhetsbruddene i verden de ti siste årene.

Det inkluderer hackingen av Sony Pictures Entertainment, Bangladesh bank, og en rekke andre store angrep som for eksempel tyveri av flere millioner dollar i kryptovaluta fra minst fem forskjellige kryptotjenester over hele verden.

Flere nye ofre: Lazarus har begynt å rette blikket mot Mac (Ekstra)

Overveldende indisier

Forskningsgruppen hos Check Point Research, som har analysert funnene, påpeker at de, selv om det er svært vanskelig å bevise kilden til slike angrep, er rimelig sikre på at det dreier seg om et koordinert nordkoreansk angrep mot russiske mål.

– Vi har gode grunner til å tro at angrepet kommer fra Lazarus. Hvis du på et binært nivå sammenligner dette angrepet med tidligere Lazarus-angrep opp gjennom årene, finner du overveldende likheter, sier forskningsleder Yaniv Balmas, som la fram funnene på en pressekonferanse under Check Points sikkerhetskonferanse i Wien denne uka.

Av andre indikasjoner på at angrepet kommer fra Nord-Korea mot Russland, trekker Balmas frem bruken av Excel og måten dokumentenes språk og utseende er tilpasset angrepets mål på. I tillegg kunne dokumentene brukt i angrepet knyttes til koreanske Microsoft Office.

Mer om Lazarus: USA advarte Norge om nordkoreanske kyberangrep – norsk IP-adresse involvert (Ekstra)

To spesialiserte hackergrupper

Lazarus har i samme periode som angrepet mot Russland også angrepet sørkoreanske sikkerhetsselskaper, da med andre metoder.

Sikkerhetsmiljøer har lenge antatt at Lazarus er delt inn i minst to enheter: Den første, navngitt «Andariel», retter seg mot den sørkoreanske stat og virksomheter. Den andre, «Bluenoroff», som har hovedfokus på inntektsgenerering og global spionasje.

De to parallelle hackeroperasjonene styrker teorien om at Lazarus består av flere avdelinger, skriver Check Point.

Fremgangsmetode:

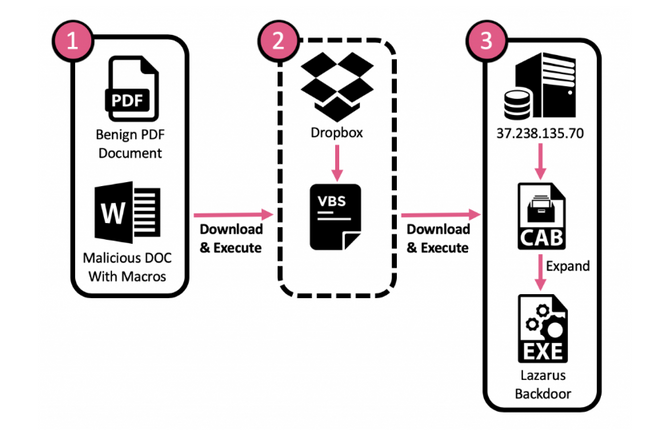

Infiseringen bestod i hovedsak av følgende tre trinn:

- En Zip-fil som inneholdt et vanlig PDF-dokument og et skadelig Word-dokument med makroer, ble sendt til ofrene på e-post.

- Den skadelige fila laster ned et VBS-skript fra en Dropbox-URL.

- VBS-skriptet laster deretter ned en CAB-fil fra en Dropzone server, pakker ut en EXE-fil (bakdør) ved hjelp av Windows’ "expand.exe"-verktøy, som eksekveres til slutt.

På et tidspunkt bestemte hackerne seg for å hoppe over trinn to i kjeden, ved å modifisere makroene i Word-fila til å direkte "laste ned og kjøre" Lazarus-bakdøra i trinn tre.

Se illustrasjon av metoden under, eller les mer om hackernes metode her. (Check Point Research blog)