OpenSSH er den meste brukte programvaren med støtte for SSH-teknologien (Secure Shell). Primært brukes det til kryptert fjernstyring av datamaskiner, men også til å opprette krypterte tunneler for å overføre annen datatrafikk. I forrige uke kom versjon 9.0 av programvaren. Særlig én nyhet knyttet til kryptering er interessant. Den kan potensielt forhindre flere framtidige former for angrep.

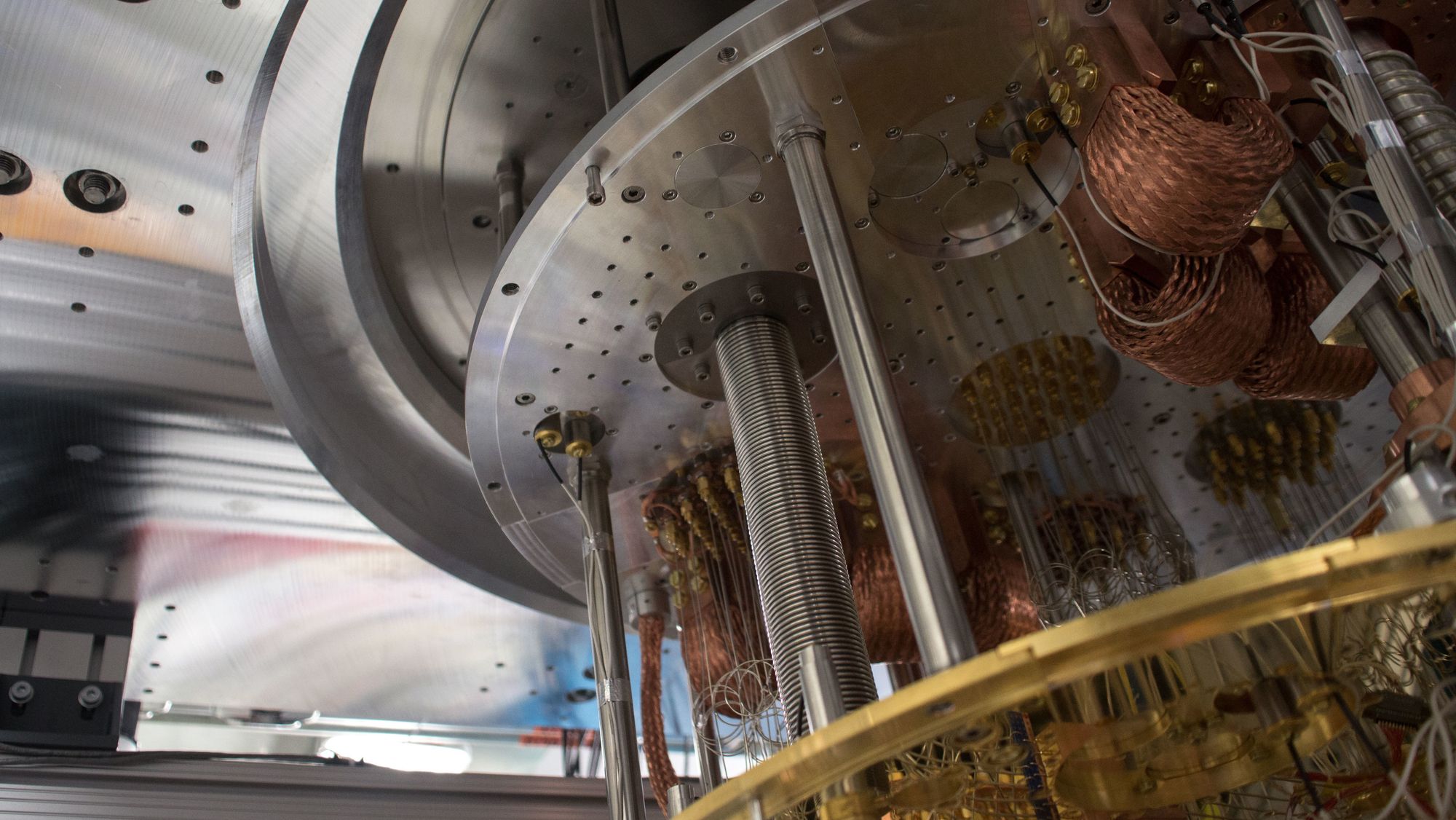

Kvantetrusselen

Det er ventet at framtidige kvantedatamaskiner på relativt kort tid vil kunne løse oppgaver som vil være umulige å løse for tradisjonelle datamaskiner, i alle fall om mange ikke har tusenvis av år til rådighet. En slik oppgave kan være å knekke krypteringsalgoritmene som i stor grad benyttes i dag.

Selv om fortsatt kan ta lang tid før kvantedatamaskiner er i stand til å knekke slik kryptering, så vil det for mange kunne være behov for å beskytte seg mot det allerede nå. Følsomme data som overføres eller lagres kryptert i dag, kan havne i feil hender og bli lagret i mange år framover. Når kvantedatamaskiner en dag blir i stand til å knekke krypteringen, kan de bli brukt på disse lagrede dataene.

Sintef-forsker: – 2020 er ikke dommedag for kryptografi

Kvanteresistent kryptering

For potensielt å forhindre dette, må det benyttes krypteringsalgoritmer som man i alle fall foreløpig tror at ikke vil la seg knekke, selv med kvantedatamaskiner. Det er nettopp dette som nå har blitt innført i OpenSSH 9.0, både i klient- og serverprogramvaren.

Der er NTRU Prime-algoritmen (Nth degree Truncated polynomial Ring Units ), som antas å kunne motstå angrep ved hjelp av framtidige kvartamaskiner, kombinert med nøkkelutvekslingsmetoden X25519 ECDH. Den sistnevnte skal kunne bidra til ekstra sikkerhet dersom det i framtiden blir funnet svakheter i NTRU Prime.

– Vi gjør denne endringen nå (det vil si i forkant av kryptografi-relevante kvantedatamaskiner) for å forhindre «capture now, decrypt later»-angrep, hvor en motstander som kan fange opp og lagre chiffertekst fra SSH-økter vil kunne klare å dekryptere den straks en tilstrekkelig avansert kvantedatamaskin er tilgjengelig, skriver OpenSSH-prosjektet, som er en del av det større OpenBSD-prosjektet.

En annen vesentlig nyhet i OpenSSH 9.0 er at SCP-kommandoen nå er endret til å bruke SFTP-protokollen som standard, istedenfor den tradisjonelle SCP/RCP-protokollen. SCP (Secure Copy) er en sikker, men primitiv protokoll for overføring av filer. Endringen kan medføre noen potensielle kompatibilitetsproblemer som kan løse ved at SCP/RCP-protokollen likevel brukes, ved å ta i bruk flagget -O.

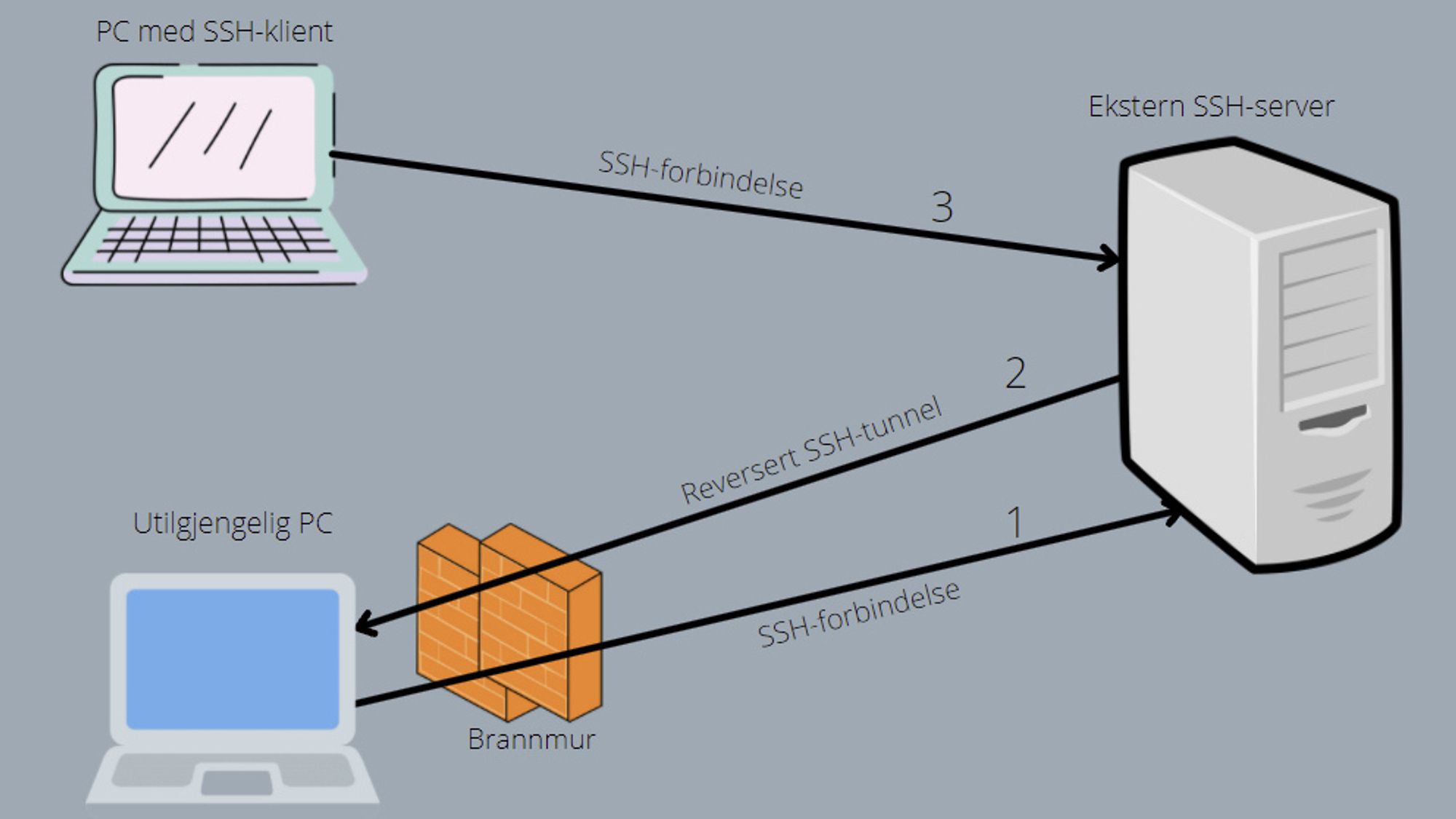

Fjernstyr den «utilgjengelige» PC-en med reversert SSH