De siste årene har det blitt oppdaget en rekke maskinvarerelaterte svakheter som gjør det mulig for angripere å lese data som er midlertidig lagret i minnet til datamaskiner. Angrepsformene er kjent under navn som Spectre, Meltdown, Rowhammer og Rambleed.

Dette kan potensielt utnyttes til å stjele følsom informasjon, inkludert krypteringsnøkler og passord.

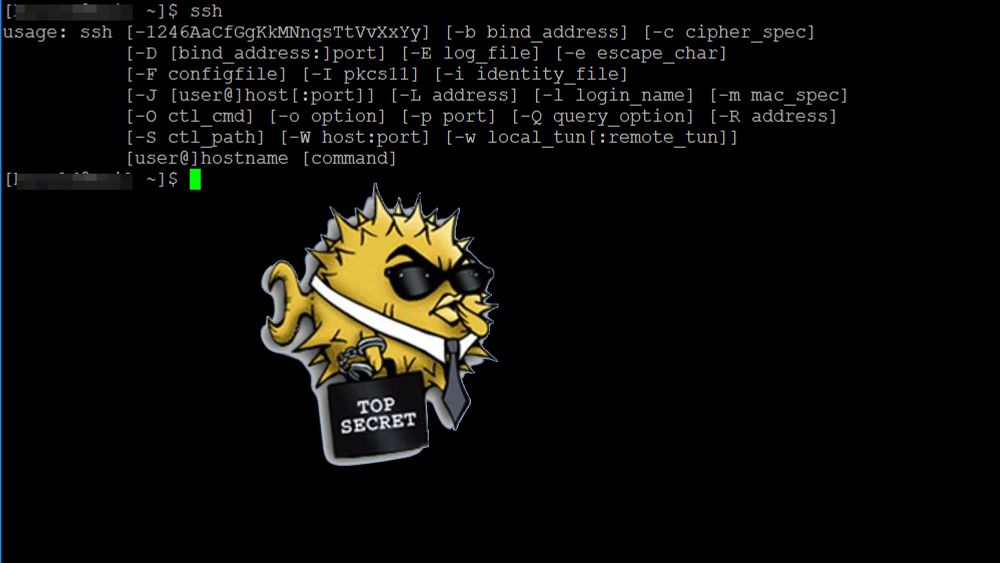

OpenSSH er en mye brukt implementering av den kryptografiske nettverksprotokollen Secure Shell (SSH), som i stor grad benyttes til fjernstyring av datamaskiner, og da først og fremst maskiner med et Unix-lignende operativsystem. Relativt nylig har også Windows 10 og Windows Server fått støtte for SSH, også dette basert på OpenSSH.

Kryptert krypteringsnøkkel

Nå har en sikkerhetsforsker hos Google, Damien Miller, som også er en aktiv bidragsyter til OpenSSH og operativsystemet OpenBSD, utviklet en løsning som skal beskytte private nøkler som OpenSSH lagrer i minnet til datamaskinen mellom hver gang de aktivt benyttes. Dette skriver ZDNet.

Løsningen går rett og slett ut på at den private nøkkelen krypteres når den ligger i ro i minnet. Dermed er det kun den krypterte utgaven av nøkkelen som kan bli fanget opp ved hjelp av de nevnte angrepene.

Krypteringen gjøres med en symmetrisk nøkkel som er generert fra en «prekey» bestående av omtrent 16 kilobyte med vilkårlige data. For å dekryptere den beskyttede privatnøkkelen vil en angriper ifølge Miller måtte gjenskape «prekey»-dataene med stor nøyaktighet.

Håper den blir unødvendig

Til ITWire sier Miller at de nevnte angrepsformene ikke er perfekte, slik at dataene som hentes ut har en viss feilrate. Dette, kombinert med behovet for å gjenskape «prekey»-dataene, skal bidra til å gjøre at angrepene i liten grad vil kunne lykkes.

– Vi har fortsatt noen forbedringer vi kan gjøre, dersom vi har feilberegnet, sier Miller.

Han skriver at han håper at denne typen beskyttelse vil bli unødvendig om noen år ved at datamaskinarkitekturen er blitt mindre usikker enn den er i dag.

Det er uklart i hvilken versjon av OpenSSH Millers nyeste kodebidrag vil være inkludert.

Les også: Sikker filoverføringsteknikk var ikke så sikkert likevel