Sikkerhetsselskapet Malwarebytes rapporterer nå om en ny type skadevare som spres gjennom falske nettleseroppdateringer. Skadevaren omfatter blant annet «banking»-programmer, som kan brukes til å stjele bankinnloggingsinformasjon, og programmer som kan brukes til å overføre filer eller fjernstyre PC-er.

«FakeUpdates campaign», som Malwarebytes har kalt den nye kampanjen, ble først oppdaget i desember og er en ganske sofistikert type skadevare. Den spres ved at gjerningspersonene først legger inn kode i legitime nettsider, og denne koden gjør at besøkende får opp et vindu med beskjed om å oppdatere nettleseren når de besøker nettsidene.

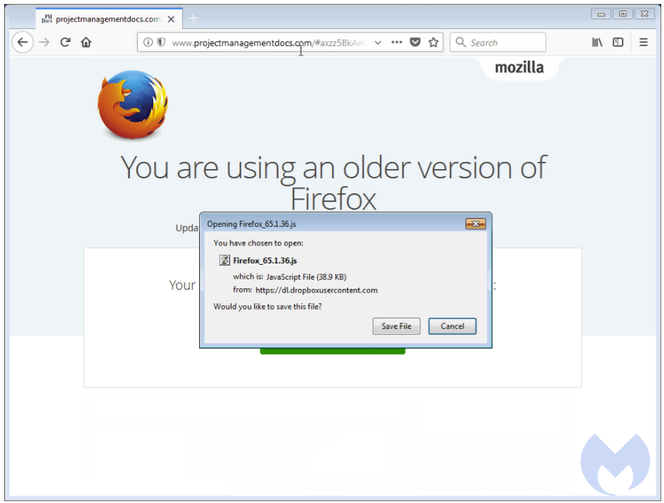

Oppdateringsvarslene omfatter hovedsakelig de store nettleserne Google Chrome og Mozilla Firefox, og i noen tilfeller får man også beskjed om å oppdatere Flash. Oppdateringsvinduene ser ekte ut og er vanskelig å skille fra ekte vare.

Bruker først JavaScript-fil

Når man klikker på det falske oppdateringsvinduet laster man først ned en JavaScript-fil fra et annet legitimt nettsted, skytjenesten Dropbox. JavaScript-filen brukes av hackerne til å se etter – og unngå – virtuelle maskiner og såkalte «sandbox»-funksjoner. Sistnevnte er en sikkerhetsmekanisme for å isolere ukjente og tvilsomme programmer.

Dersom kysten er klar leveres «hovedlasten», som er en .exe-fil med det ondsinnede programmet som signeres med en OS-godkjent, digital signatur. Dersom JavaScript-programmer finner sikkerhetsmekanismer vil hovedprogrammet ikke blir levert til målet.

Ifølge Malwarebytes gir bruken av en «lokkefil» i form av JavaScript-filen hackerne stor fleksibilitet til å tåkelegge aktiviteten og skjule «fingeravtrykkene» sine, så det dreier seg altså om ganske sofistikerte bakmenn.

Nettsider som skal ha blitt infisert med den ondsinnede koden som ligger bak de falske oppdateringsvarslene skal blant annet omfatte nettsider publisert med publiseringsverktøyene WordPress, Joomla og SquareSpace. Sikkerhetsselskapet vet ikke nøyaktig hvor mange nettsider som er rammet til sammen.

Mer informasjon kan du finne hos Malwarebytes.

Utpressingsvare er nå den vanligste formen for skadevare, viser det seg »