De fleste som i dag bryter seg inn i IT-systemer, ønsker ikke å bli oppdaget, slik at tilgangen kan vare så lenge som mulig.

Dette var tydeligvis ikke målet for et skadevareangrep som rammet et selskap som Microsoft Detection and Respons Team (DART) omtaler i en rapport. Der mistet selskapet gradvis tilgangen til flere og flere systemer, ved at skadevaren tok i bruk mer og mer ressurser – så mye at internettilgangen ble overbelastet og datamaskiner endte med blåskjerm på grunn av overoppheting.

Microsoft til storaksjon mot omfattende skadevare-nettverk

Selskapet, som i Microsofts rapport gjengis med det fiktive navnet Fabrikam, skal ha forstått at det var under angrep av skadevare. Men selv når de greide å fjerne skadevaren fra ett system, skal det ikke ha tatt lang tid før systemet var blitt infisert på nytt.

Vanskelig å oppdage

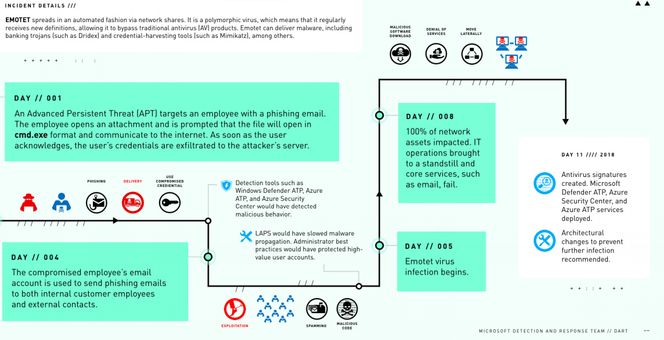

Skadevaren skal ha vært polymorf, det vil si at den daglig oppdaterte seg selv med nye definisjoner. Dette førte til at skadevaren ikke ble oppdaget av de tradisjonelle antivirusverktøyene som Fabrikam hadde, selv om skadevaren, som kalles for Emotet, har vært kjent i flere år.

Som så ofte ellers, startet angrepet med et forsøk på phishing via e-post. En rekke ansatte mottok den samme e-posten, men det var tilstrekkelig at én av dem åpnet vedlegget til e-posten. Vedkommende skal ha godkjent at vedlegget både ville bli åpnet i cmd.exe og forespørselen om internettilgangen.

Resultatet av det hele var at selskapets IT-systemer i praksis var utilgjengelige i en uke, siden noe av det første skadevaren gjorde, var å skaffe seg innloggingsinformasjonen til den ansatte som åpnet e-postvedlegget. Dette ga angriperne full kontroll over den ansattes datamaskin.

Saken fortsetter under bildet.

Brukte intern e-post

Fire dager senere brukte angriperne denne datamaskinen til å sende ondsinnede e-postvedlegg til andre ansatte i bedriften. Selskapet hadde ikke løsninger på plass for å skanne intern e-post, og mange skal ha åpnet vedlegget, angivelig også noen med administratorrettigheter i nettverket.

Spredningen foregikk uoppdaget fordi Fabrikam ikke hadde verktøy som kunne gi innsyn i nettverksaktiviteten. Mye av spredningen skjedde dessuten i løpet av en helg hvor kontorene var stengt. Dermed var det ingen som oppdaget at enkelte PC-er stanset helt opp fordi de var blitt overopphetet. Etter hvert ble det flere.

Splittet opp nettverket

Fabrikams IT-avdeling fant til slutt ut at dette var en situasjon de ikke ville greie å løse på egenhånd, og tok kontakt med Microsoft DART.

For å få et overtak på situasjonen, skal den innledende løsningen ha vært å gjøre arkitekturendringer i det interne nettverket (nettverkssegmentering), i tillegg til å innføre økt tilgangskontroll og å skape buffersoner hvor kontoer og annet med administrative privilegier ble skilt ut.

Ifølge Microsoft var det særlig to faktorer som gjorde det vanskelig for Fabrikam: Det ene handlet som nevnt om mangel på verktøy som kunne ha oppdaget og begrenset angrepene. Det andre var at selv om selskapets IT-avdeling hadde mye erfaring med daglig drift, hadde den liten erfaring med kritiske situasjoner som dette, inkludert å lage kriseplaner.

Om det var noen annen hensikt med angrepet mot Fabrikam enn å drive hærverk, er ukjent. Det framstår først og fremst som et noe uvanlig tjenestenektangrep.