Blant sikkerhetsoppdateringene Microsoft kom med den 11. februar i år, var det en som skal fjerne en alvorlig sårbarhet (CVE-2020-0688) som finnes i alle støttede versjoner av selskapets Exchange Server.

Sårbarheten åpner for at ondsinnede kan fjernkjøre vilkårlig kode på serveren. Riktignok kreves det tilgang til brukernavnet og passordet til en vanlig e-postkonto på serveren, men dette ser ikke ut til å ha bremset interessen til statssponsede hackergrupper i noen særlig grad. I alle fall så lenge kontoene ikke er beskyttet med to-faktor autentisering.

Allerede i slutten av februar ble det meldt om omfattende skanning etter sårbare servere, noe som senere har blitt bekreftet av flere parter. Amerikanske National Security Agency (NSA) advarte spesifikt om denne sårbarheten for en måned siden.

De færreste har installert sikkerhetsfiksen

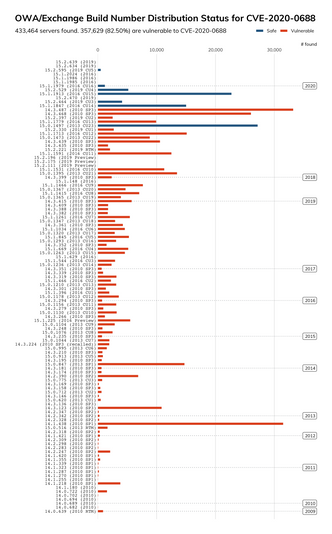

Også IT-sikkerhetsselskapet Rapid7 har gjort tilsvarende kartlegging, som nå har blitt offentliggjort. Rapid7 er nok mest kjent for Metasploit, et rammeverk for penetrasjonstesting.

Selskapet fant 433.464 Exchange-servere som er eksponert på internett. Av disse er minst 357.629 fortsatt sårbare. Det tilsvarer 82,5 prosent.

Tallene er riktignok rundt to uker gamle, så andelen ikke-oppdaterte servere bør ha gått noe ned.

Sannsynligheten er likevel høy for at de som faktisk hadde planer om å installere oppdateringen, gjorde det i løpet av de seks ukene som gikk mellom da sikkerhetsoppdateringen kom og da Rapid7 utførte skanningen.

Under skanningen ble versjonsnummeret til Exchange-programvaren på de ulike serverne registrert.

Dette forteller ikke bare hvilke servere hvor sikkerhetsfiksen fra februar er installert, men også i stor grad hvilke andre sikkerhetsoppdateringer som mangler.

Noen har ikke oppdatert på mange år

Blant annet fant Rapid7 mer enn 31 tusen Exchange 2010-servere som ikke har blitt oppdatert siden 2012. Nærmere 800 av disse har aldri blitt oppdatert.

Diagrammet over viser bare Exchange 2010 og nyere. Rapid7 fant i tillegg 10.731 servere som kjører en versjon av Exchange 2007. Denne Exchange-utgaven har ikke mottatt sikkerhetsoppdateringer på tre år. I løpet av den tiden har det blitt gitt ut mange sikkerhetsoppdateringer til nyere versjoner av Exchange, og mange av disse adresserer sårbarheter som trolig også finnes i 2007-utgaven.

Det er samtidig uklart om Exchange 2007 er berørt av CVE-2020-0688-sårbarheten.

Også i Norge

Som blant annet bildet øverst i saken antyder, finnes det også norske Exchange-servere ikke er oppdatert. Med søkeverktøy som Shodan er norske Exchange-servere ikke spesielt vanskelige å finne, men søket avslører ikke hvilke som er sårbare og ikke. Det kan trolig gjøres med et enkelt skript eller mer manuelt.

At færre enn 20 prosent hadde oppdatert internett-eksponerte Exchange-servere mer enn en måned etter at sikkerhetsoppdateringene var utgitt, er skremmende. Både de vanlige, interne brukerne av disse systemene, og alle de eksterne som sender eller mottar e-post via disse, forventer at e-posten blir noenlunde trygt oppbevart.

Dersom ondsinnede får tilgang til en slik server, kan de gjøre det meste, inkludert å lese all e-post.

Samme kryptografiske nøkkel hos alle

Selve sårbarheten finnes i en komponent som heter Exchange Control Panel (ECP). Denne komponenten er ikke nødvendigvis aktivert på alle servere, men vil typisk være det på servere som har Client Access Server-rollen (CAS), altså den serveren brukerne benytter for å få tilgang til Outlook Web App (OWA).

Det finnes mange Exchange-servere som ikke er satt opp til å tilby dette.

Sårbarheten skyldes at noe går galt når Exchange skal generere unike krypteringsnøkler for det nevnte kontrollpanelet når dette installeres. I stedet for unike nøkler, brukes den samme nøkkelen i alle installasjonene.

Ifølge Zero Day Initiative kan angripere narre serveren til å deserialisere spesielt utformede ViewState-data. Dette kan utnyttes til å kjøre .NET-kode i konteksten til Exchange Control Panel-webapplikasjonen, som kjøres med SYSTEM-privilegier. Alt som behøves er altså kjennskap til den statiske nøkkelen og tilgang til en vanlig e-postkonto på den aktuelle serveren.

I videoen nedenfor demonstreres et konseptbevis for hvordan sårbarhetene kan utnyttes.

Rapid7 oppgir i dette blogginnlegget i alle fall noe av det Exchange-administratorer bør se etter i loggene for å finne ut om deres system har blitt kompromittert.