Bare uker etter at en ikke navngitt finansorganisasjon var målet for et HTTP-basert DDoS-angrep (Distributed Denial of Service) som sendte opptil 17,2 millioner forespørsler i sekundet – et rekordstort angrep som ikke fikk store konsekvenser fordi selskapet hadde DDoS-beskyttelse fra Cloudflare, er rekorden etter alt å dømme blitt slått på nytt.

Den russiske teknologigiganten har i store deler av august, og også nå i september, blitt utsatt for gjentatte DDoS-angrep på det samme botnettet, altså en samling med kaprede, nettverkstilknyttede enheter.

Det i alle fall hittil mest massive angrepet skjedde 5. april. Da ble det sendt opptil 21,8 millioner HTTP-forespørsler per sekund.

_logo.svg.png)

Utnytter digert botnet

De brukerrettede tjenestene til Yandex skal ifølge russiske Vedomosti ikke ha blitt berørt av angrepet. I samarbeid med selskapet Qrator Labs tilbyr Yandex DDoS-beskyttelse som en tjeneste, og selskapet benytter etter alt å dømme denne tjenesten selv også.

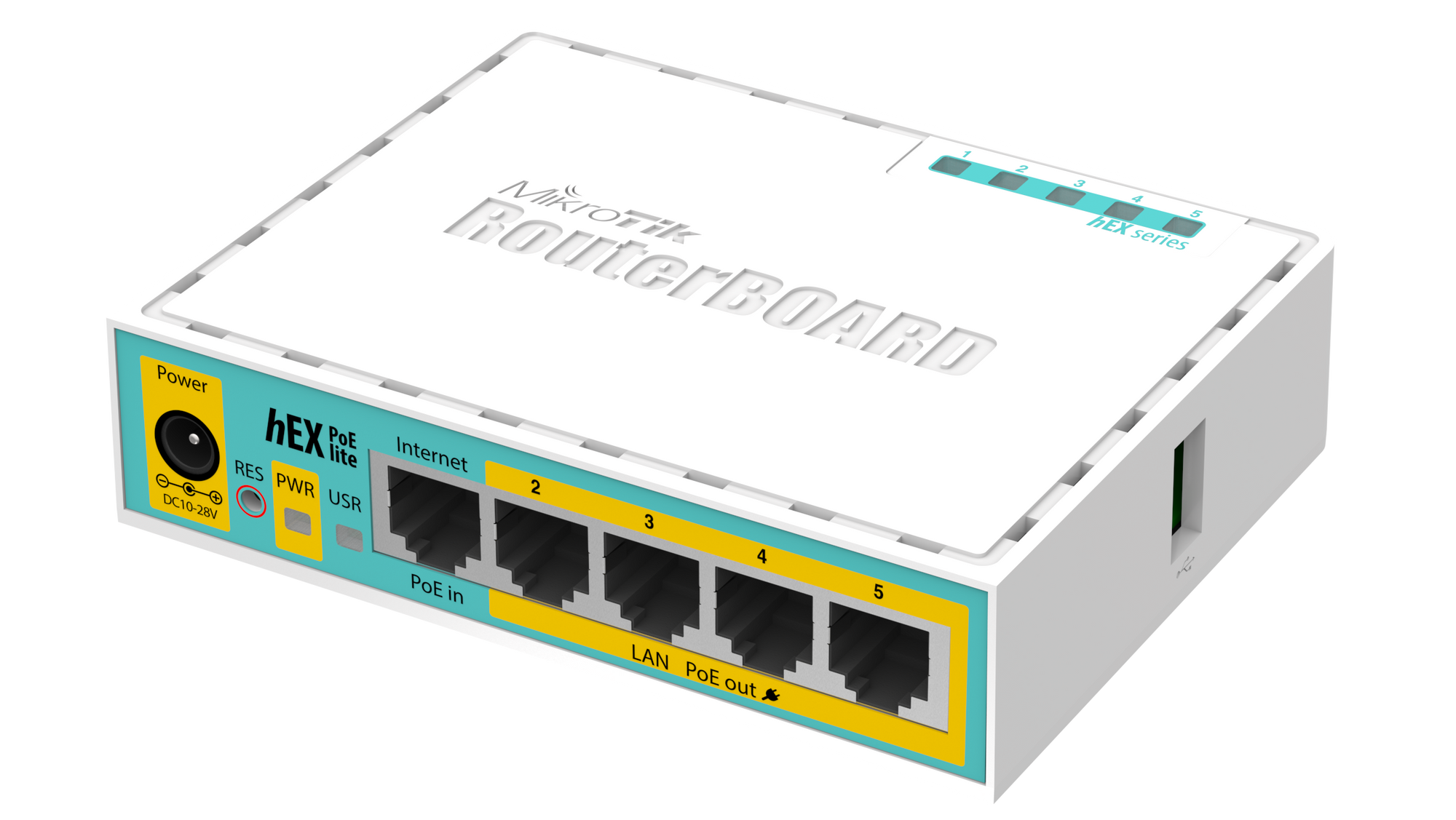

Qrator kom i forrige uke med et blogginnlegg hvor DDoS-angrepene mot Yandex beskrives. Det opplyses at botnettet som brukes i angrepene trolig består av mer enn 200.000 infiserte enheter. Samtlige ser ut til være eldre nettverksrutere fra latviske Mikrotik, som kjører en sårbar versjon av operativsystemet

Qrator kaller botnettet for Mēris, et latvisk ord som betyr pest. Det samme botnettet skal i forrige uke også ha blitt brukt i et kraftig, men kortvarig DDoS-angrep mot Krebs on Security, og ifølge sistnevnte var det også Mēris som ble benyttet i DDoS-angrepet mot finansorganisasjonen nevnt i starten av artikkelen.

Mann drev DDoS-tjeneste – risikerer 35 år i fengsel

Også norske zombier

Ifølge Qrator har de infiserte enhetene i botnettet en enkelt identifiserbar egenskap, nemlig at nettverksportene TCP/2000 og TCP/5678 er åpne og svarer på forespørsler. Qrator har funnet drøyt 328.000 aktive enheter med port TCP/5678 eksponert mot internett. Nærmere halvparten av disse enhetene befinner seg i USA. Sverige er det landet i Europa med flest slike enheter, 4750. Også i Norge er det berørte enheter, men Qrator har ikke oppgitt noe konkret tall for dette.

Det kan selvfølgelig være andre enheter enn medlemmene av Mēris-botnettet som har TCP/5678-porten åpen, men trolig ikke så mange.

En sikkerhetsoppdatering som fjerner sårbarheten som har blitt utnyttet i Mikrotik-ruterne, ble gjort tilgjengelig i 2018. Men ifølge Mikrotik er det ikke tilstrekkelig å installere oppdateringen. Det er også nødvendig å endre innloggingspassordet på ruterne.

En bølge av angrep

Ifølge russiske Vedomosti har det vært en rekke DDoS-angrep mot russiske tjenester i det siste. Blant annet skal Russlands største bank, Sberbank, ha greid å avverge et slikt angrep i slutten august. 3. september skal Vkontakte ha blitt angrepet, noe som skal ha ført til at brukerne slet med å få tilgang til det sosiale mediet.

I New Zealand ble landets tredje største internettilbyder, Vocus NZ, rammet av et angrep 3. september. Det førte til at mange av selskapets kunder mistet internettilgangen i en halvtimes tid.

Det er uklart om Mēris-botnettet har blitt brukt også i disse angrepene.

Microsoft-verktøy: Rutere fra denne produsenten kan nå skannes for en av verdens farligste skadevarer