Nesten alle datamaskiner som har blitt rammet av kryptoskadevaren WannaCry, kjører Windows 7. Det viser tall som Costin Raiu, direktør for det globale forsknings- og analyseteamet til Kaspersky Lab, publiserte rett før helgen.

Ifølge tallene var det bare to prosent av de infiserte maskinene som kjørte noe annet enn Windows 7, og da i stor grad Windows Server 2008.

Tallet for Windows 10 er også synlig i diagrammet. Ifølge Raiu skal disse tilfellene primært dreie seg om testing eller manuell infisering.

Les også: Så mye (les: lite) har angriperne tjent på kryptoangrepet så langt

Fungerte dårlig i andre versjoner

Det ble tidlig mye omtale av situasjonen rundt WannaCrypt og Windows XP, som det i utgangspunktet ikke var utgitt noen sikkerhetsfiks til. Men skadevare skal ikke ha fungert skikkelig i det gamle operativsystemet, noe tallene til Kaspersky Lab også viser.

Men ifølge Bleeping Computer har det senere vist seg at den heller ikke har fungert særlig godt i andre Windows-versjoner enn Windows 7.

Men dette gjelder den opprinnelige versjonen. Det har skjedd en del siden den ble utgitt. Blant annet har det blitt utgitt en patch som gjøre at NSA-verktøyet EternalBlue, som WannaCrypt er delvis basert på, nå også fungerer i Windows 8 og Windows Server 2012.

Dessuten meldes det om at flere nye tilfeller av skadevare som er basert på noen av de samme angrepsverktøyene fra NSA som det WannaCry er basert på.

Leste du denne? Fungerte ikke WannaCry med Windows XP?

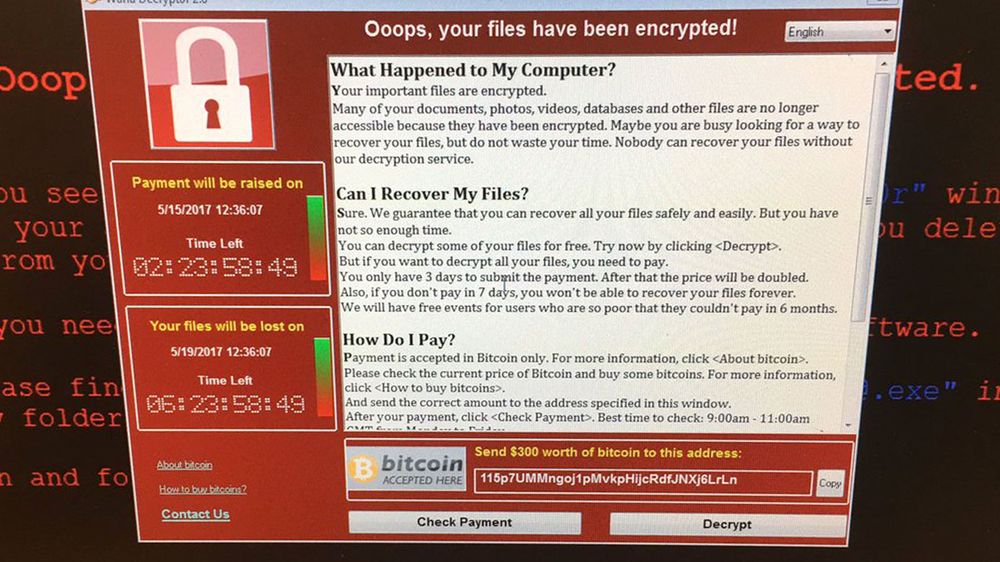

Kan kanskje reddes

Nå er det ikke nødvendigvis slik at alt håp er ute selv om man har fått filene kryptert, ikke har noen backup og heller ikke ønsker å støtte organisert kriminalitet, altså å betale løsepengene, noe som på ingen måte er noen garanti om at man får låst opp filene igjen.

Det har nemlig blitt utgitt et par verktøy som er i stand til å gjenopprette de krypterte filene. Det opprinnelige verktøyet fungerte bare i Windows XP, men nå har det kommet et nytt verktøy, wanakiwi, som fungerer i Windows 7.

I begge tilfeller dreier det seg om å skanne minnet til WannaCry-prosessen for å gjenskape primtallene som har blitt benyttet under krypteringen.

For at dette skal fungere, må WannaCry-prosessen fortsatt være aktiv. Dersom prosessen har blitt drept, for eksempel ved at pc-en har blitt startet på nytt, vil ikke primtallene være lagret i systemets minne lenger.

Så det er viktig å ikke skru av pc-en etter et slikt angrep.

Det kan også være at verktøyet bare fungerer i 32-bits versjonene av blant annet Windows 7. Det står i alle fall et spørsmåltegn ved x64-utgavene i kompatibilitetsoversikten på denne siden.

Det er ingenting som tyder på at mange i Norge har blitt berørt WannaCry. Dette kan skyldes at de fleste i Norge enten installerer sikkerhetsoppdateringene innen kort tid, bruker Windows 8 eller nyere, eller har kontroll på hvilke porter så er åpne i brannmuren de benytter.

Les også: Venter en bølge av Windows 10-oppgraderinger etter virusutbruddet