Apple Airtag er små og relativt billige sporingsbrikker som kan brukes til å gjenfinne gjenstander som sporingsbrikkene er festet til. Disse ble lansert i våres. I ettertid har de vært preget av enkelte barnesykdommer. Dette inkluderer sikkerhetsproblemer.

Denne uken ble et nytt, sikkerhetsrelatert problem gjort kjent.

Det har blitt oppdaget av en amerikansk penetrasjonstester, Bobby Rauch, som den 20. juni varslet Apple om det han har oppdaget. Apple skal ha startet en etterforskning basert på dette, og den pågår fortsatt, tre måneder senere.

Manglende rensing av inndata

Rauch skal være misfornøyd med Apples manglende evne eller vilje til å informere om slik som dusør og forventet rettetid. Dette har nå ført til at han har gått offentlig ut med det han har funnet, nemlig en temmelig klar XSS-sårbarhet (Cross-Site Scripting).

Den kan utnyttes av brikkeeieren til å gjennomføre phishingangrep mot gode samaritaner, i dette tilfellet personer som har funnet en mistet sporingsbrikke og forsøker å kontakt med eieren.

Dersom man mister en Airtag, kan den registrerte eieren sette brikken i mistet-modus. Dersom noen finner brikken og skanner den med sin smartmobil (med NFC-støtten skrudd på), så vil det sprette opp en melding på skjermen. Meldingen kan inneholde et telefonnummer som eieren har oppgitt, men på grunn av det som framstår som manglende validering av inndataene fra dette feltet, er det mulig å erstatte telefonnummeret med HTML og Javascript, som deretter tolkes og gjengis av programvaren som viser meldingen.

Dette kan brukes til å få nettleseren til den som har funnet brikken, til å åpne en ondsinnet webside, for eksempel en falsk side for innlogging på Icloud. I stedet stjeles innloggingsinformasjonen.

Egentlig er det ikke noe krav om at finneren av brikken må identifisere overfor Apple, men ikke alle er klar over dette og vil kanskje ikke reagere på den manipulerte atferden.

Effektiv trojansk hest

I utgangspunktet virker dette som en temmelig smal sak for Apple å fikse. Det er ingen grunn til at det som oppgis i telefonfeltet skal tolkes som kode av programvaren som viser meldingen. Men tre måneder etter at selskapet ble varslet, skal altså sårbarheten fortsatt være tilstede.

Krebs on security-bloggen til Brian Krebs har omtalt funnene til Rauch. Ifølge bloggen mener Rauch sårbarheten gjør enhetene til billige og potensielt svært effektive, trojanske hester.

– Jeg kan ikke huske noe annet tilfelle hvor denne typen forbrukerrettede sporingsenheter, med så lav pris, kan brukes som et våpen, forteller Rauch til Krebs.

Ifølge Krebs har denne formen for angrep en del felles med angrep utført med USB-pinner. Disse er svært billige, kan legges ut overalt, og før eller senere vil noen finne dem og være nysgjerrige nok til å putte dem i PC-en og åpne noen filer som kanskje er skadevare.

Krebs og flere amerikanske teknologimedier har bedt om kommentar fra Apple, men så langt ser det ut til at selskapet har unnlatt å uttale seg.

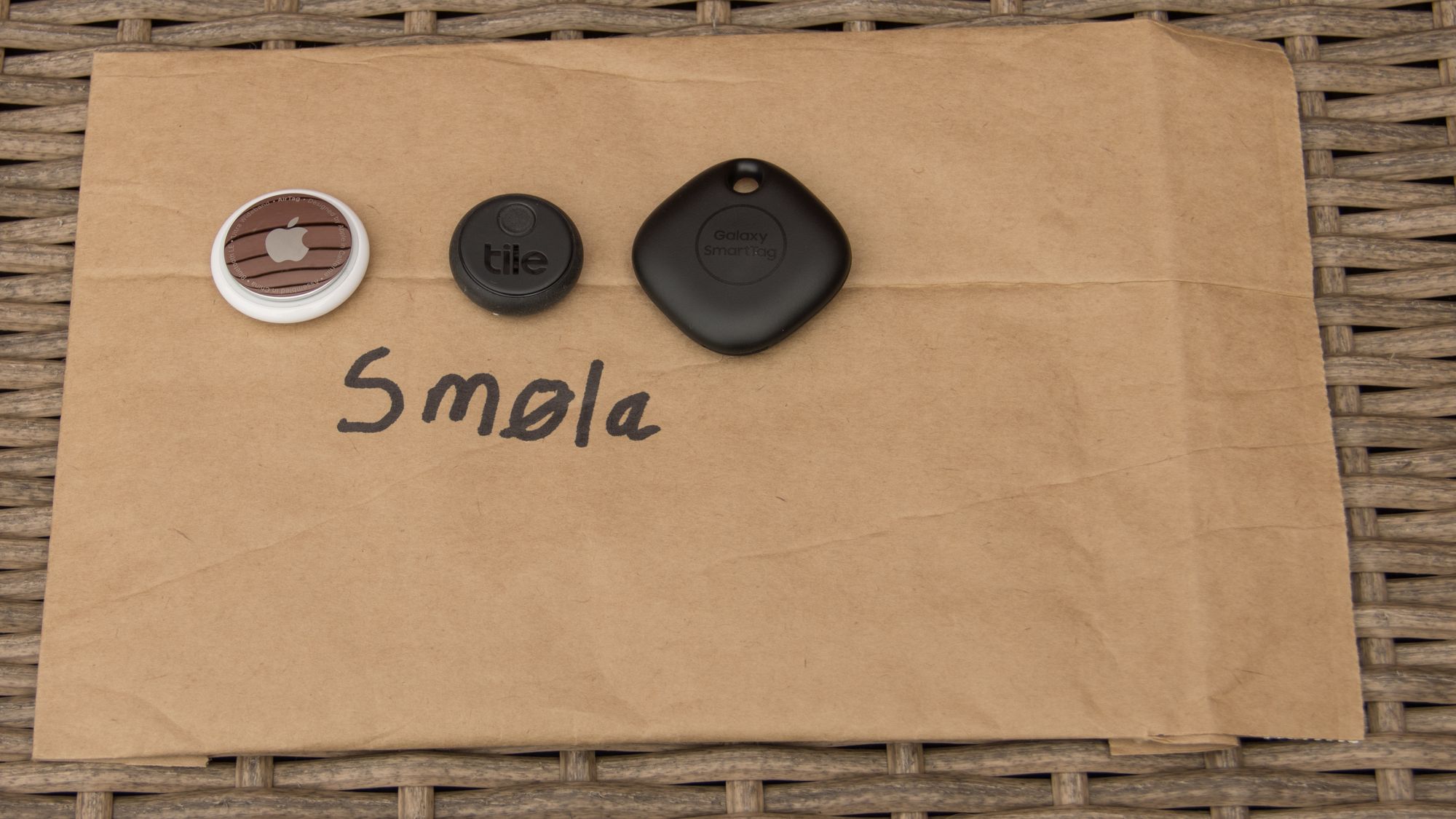

Å spore postpakker med sporingsbrikker fungerer flott. Men velg riktig brikke!