I begynnelsen av 2017 ble det kjent at det var blitt utført et samordnet og målrettet angrepsforsøk mot ni helt spesifikke, norske epostkontoer. Disse tilhørte Arbeiderpartiets stortingsgruppe, enkeltpersoner i Utenriksdepartementet, Forsvaret, Statens strålevern og en høgskole og PST.

I praksis skal det ha dreid seg om et forsøk på phishing. Det har ikke blitt offentliggjort om angrepsforsøkene faktisk var vellykkede i noen de nevnte tilfellene. Ingen av kontoene skal ha hatt tilgang til gradert informasjon.

Cozy Bear

Dette angrepet ble oppdaget av en utenlandsk sikkerhetstjeneste. Angrepet ble trolig utført av en spionasjeaktør som omtales som blant annet APT29 (Advanced Persistent Theat), The Dukes eller Cozy Bear. Aktøren knyttes til russiske myndigheter og skal sammen med aktøren Fancy Bear (APT28) ha vært involvert i cyberangrepene mot Democratic National Committee i USA i 2016.

Etter angrepsforsøket mot de norske målene, har det tilsynelatende vært stille rundt Cozy Bear, men det skal skyldes at gruppen har greid å holde seg under radaren. Riktignok ble ATP29 mistenkt for å ha stått bak en rekke phishingforsøk mot Fireeye-kunder i slutten av 2018, men skadevaren som ble brukt har vært offentlig tilgjengelig i flere år, så noen sikker kobling var det ikke.

Tidligere samme år ble det for øvrig hevdet at den nederlandske etterretningstjenesten AIVD allerede i 2014 hadde brutt seg inn i datanettverket til APT29 og har kunnet følge med på aktiviteten.

Operation Ghost

Ifølge en fersk rapport fra sikkerhetsselskapet Eset forteller selskapet at det nå mistenker at Cozy Bear har vært aktive hele perioden, men at gruppens aktiviteter ikke har blitt gjenkjent på grunn av skjulte kommunikasjonsteknikker og bruk av helt nye verktøy.

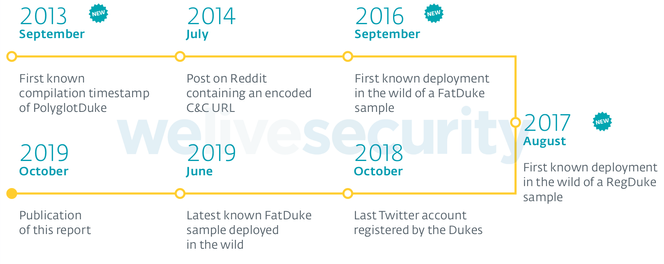

Eset knytter nå Cozy Bear til en serie kampanjer som de samlet kaller for Operation Ghost. Dette kan ha pågått helt siden 2013 og knyttes nå til kompromittering av tre europeiske utenriksdepartementer, samt et EU-lands ambassade i Washington DC.

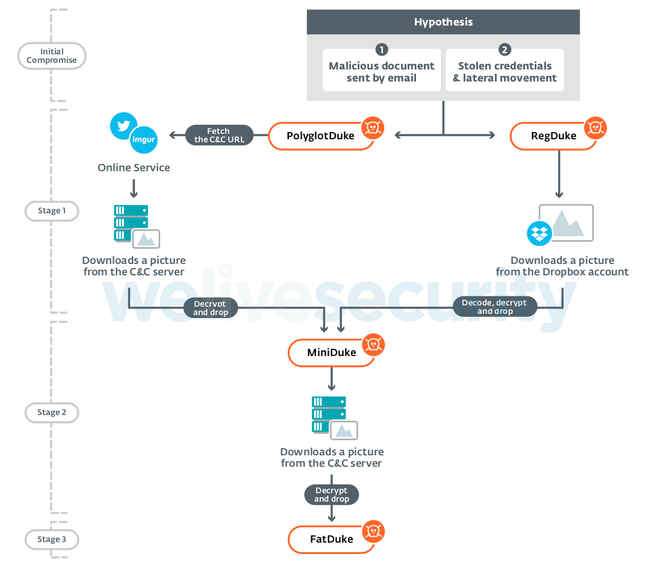

I operasjonen brukes det skadevare som har fått navn som PolyglotDuke, RegDuke, FatDuke

og LiteDuke. Det benyttes også en bakdør, MiniDuke, som Cozy Bear også tidligere skal ha brukt.

Reddit og steganografi

For å kontrollere skadevaren, har APT29 blant annet benyttet meldinger i tjenestene Twitter, Imgur og Reddit som en kommando- og kontrollkanal. Gruppen skal også ha brukt teknikker som steganografi, som innebærer å skjule informasjon inne i ellers legitime datafiler. Det har de siste månedene kommet flere rapporter om at lydfiler av typen Waveform Audio File Format, mer kjent som WAV, har blitt brukt på denne måten.

Eset skriver riktignok at man ikke kan se helt bort fra at den nevnte aktiviteten kan være falsk flagg-operasjoner utført av helt andre. Mange kan ha brukt de samme verktøyene, men Eset mener at Operation Ghost startet på et tidspunkt for få av de nye verktøyene i arsenalet til Cozy Bear var kjent.