Store mengder Android-baserte smartmobiler fra minst 10 ulike leverandører, samt enheter utstyrt med Android-distribusjonen LineageOS, kan angripes ved hjelp av såkalte AT-kommandoer. Dette opplyser en gruppe forskere hos Florida Institute for Cyber Security Research ved University of Florida, i samarbeid med forskere hos Samsung Research America og Stony Brook University.

Ifølge Bleeping Computer har forskerne opprettet et eget nettsted der sårbarhetene er beskrevet.

Fra 1980-tallet

AT-kommandoer, også kjent som Hayes' kommandosett, ble utviklet av Dennis Hayes på begynnelsen av 1980-tallet for å kontrollere modemer. AT-kommandoene brukes også av dagens smartmobiler for å støtte telefonifunksjoner.

Men en via USB-kontakten til en rekke Android-mobiler skal det også være mulig for uvedkommende å oppnå omfattende kontroll over enheten ved hjelp av AT-kommandoene.

Dette inkluderer å skrive om fastvaren til enheten, omgå sikkerhetsmekanismer innebygd i Android, ta bilder med kameraet, hente ut sensitiv informasjon eller låse opp låseskjermen til enheten. Det har også vist seg mulig å injisere berøringshendelser gjennom AT-grensesnittet og å få tilgang til enheten via et ADB-skall (Android Debug Bridge), uten at utviklerinnstillingene på enheten er aktivert.

USB

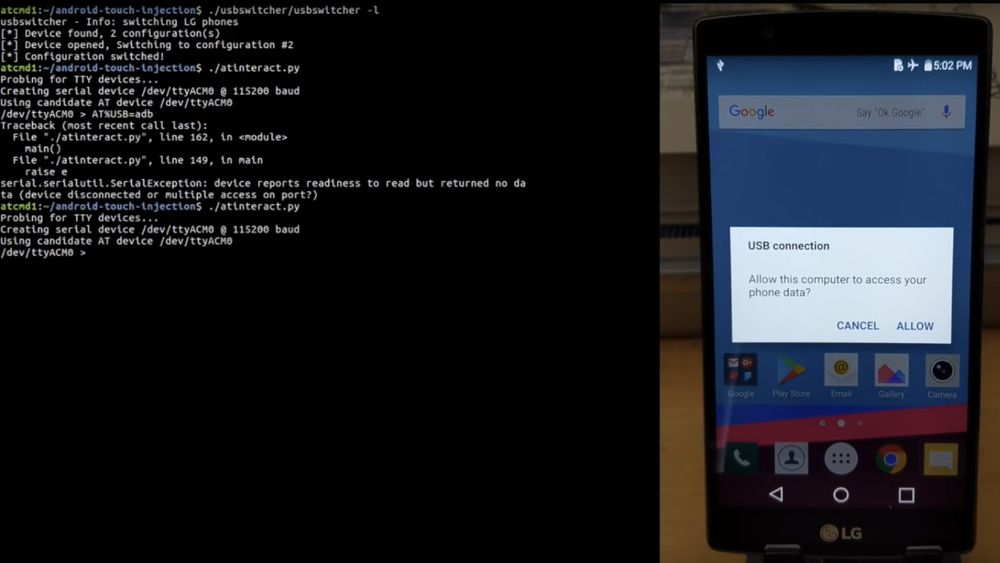

I videoen nedenfor forteller brukerne at de via USB-grensesnittet kan skru på en skjult modus i telefonene, som gir dem tilgang til grensesnittet for AT-kommandoer. Ved hjelp av to kommandoer greier forskerne så å omgå varselet som brukerne må godkjenne før det tillates tilgang til telefondataene via USB-forbindelsen.

Dette skal være mulig med standardinnstillingene for USB på enheten.

Selv om sårbarhetene ikke kan utnyttes trådløst, kan de utnyttes både når brukere unnlater å ha med seg mobilen til enhver tid, men ikke minst gjennom gratis, USB-baserte ladestasjoner som finnes på mange offentlige tilgjengelige steder, som her. Det er umulig for brukerne på forhånd å se om en slik ladestasjon kun tilbyr strøm eller om den har mer funksjonalitet.

En rekke av aktivitetene som forskerne testet, kan utføres uten at noe vises på skjermen til enheten.

Sjokkerende

– Ved å sende én kommando kan du komme rett til hjemmeskjermen, selv om et passord er aktivert. Det var temmelig sjokkerende fordi dette ble gjort med små tekstkommandoer vi sendte gjennom en USB-kabel, sier Grant Hernandez, en doktorgradsstudent ved University of Florida som har deltatt i prosjektet, i en pressemelding.

Forskerne skal ha fokusert på Android 6.0, men det har blitt påvist at enkelte enheter med Android-versjoner så nye som 8.1, tilbyr AT-grensesnittet uten å kreve autentisering eller lar det blir brukt fra låseskjermen på enheten.

Over 2000 versjoner

I alt skal forskerne ha analysert mer enn 2000 fastvareversjoner til en mengde ulike enheter fra leverandørene Asus, Google, HTC, Huawei, Lenovo, LG, Motorola, Samsung, Sony og ZTE.

Forskerne har riktignok bare studert åtte ulike, fysiske enheter, inkludert Google Nexus 5, LG G4 og Samsung Galaxy S8 Plus. Det resterende er gjort ved at forskerne har lastet ned fastvarefilene og utført automatisk uttrekking av de tilgjengelige AT-kommandoene.

– I mange tilfeller er disse kommandoene fullstendig udokumenterte. Det neste skrittet var å ta denne store listen med kommandoer og finne ut hva som skjer dersom vi kjører dem på virkelige enheter, sier forskeren som har ledet prosjektet, Kevin Butler, førsteamanuensis ved University of Florida, i pressemeldingen.

Database

Prosjektet skal ha blitt unnfanget ved at Dave Tian, en doktorgradsstudent ved Butlers laboratorium, begynte å studere effekten av AT-kommandoene på Samsung-enheter mens han var utplassert hos selskapet. Da han kom tilbake til universitetet, gikk han enda grundigere til verks.

Dette er samlet i en database som er tilgjengelig for alle. Der kan brukerne se hvilke AT-kommandoer som er tilgjengelige i spesifikke fastvareversjoner for en mengde ulike enheter.

Til sammen tilbyr de undersøkte enhetene og fastvareversjonene rundt 3500 ulike AT-kommandoer.

Sikkerhetsoppdateringer

Mange av de berørte enhetene er så gamle at de ikke lenger mottar sikkerhetsoppdateringer.

Ifølge University of Florida skal i alle fall Samsung og LG i juli ha utgitt sikkerhetsoppdateringer som fjerner svakheter knyttet til låseskjermen og berøringsfunksjonaliteten. Dette begrenser trolig mange av mulighetene som har vært mulig via AT-grensesnittet på disse enhetene.

På mange Android-telefoner kan en se hvor sikkerhetsoppdatert enheten er ved å gå velge Innstillinger, deretter Om enheten, og så Programvareinformasjon. Men framgangsmåten her kan variere fra leverandør til leverandør.

Under overskriften Android sikkerhetsfiksnivå er det oppgitt en dato. Datoen bør være så fersk som mulig.

Leste du denne? Nesten ingen Android-mobiler har fått Pie-utgaven så langt. Dette er forklaringen