Justisdepartement i USA har i samarbeid med justismyndigheter i flere europeiske gått til aksjon mot en tilsynelatende legitim tilbyder av proxytjenester. Men i virkeligheten var tjenestene basert på kompromitterte enheter satt sammen i et stort botnett.

Virksomheten, som har gått under navnet RSocks, har markedsført seg gjennom et eget nettsted som nå er beslaglagt av FBI. Eldre kopier av nettstedet viser at det har vært knyttet til et London-basert selskap med samme navn.

Botnettbaserte proxytjenester

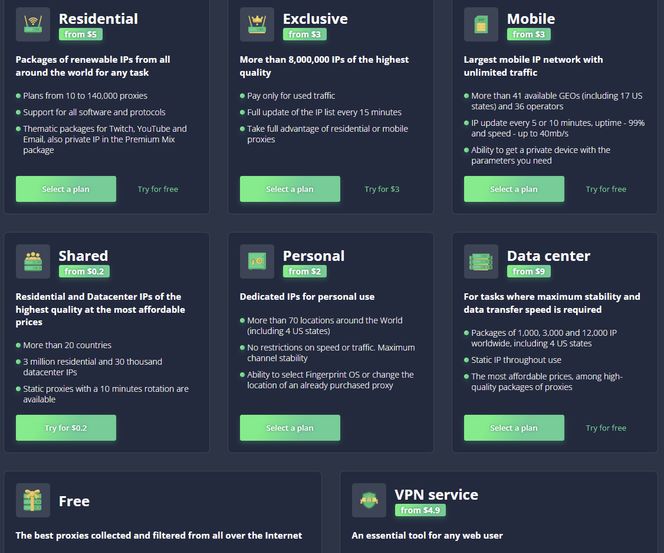

Gjennom nettstedet har RSocks solgt tilgang til «proxyer med høy kvalitet». Kunder har kunnet kjøpe seg tilgang til proxyer på så mye som 8 millioner forskjellige IP-adresser og i mer enn 50 land. Kriminelle kunder har kunnet utnytte dette til en rekke formål, inkludert DDoS-angrep, utvinning av kryptovalute eller phishingoperasjoner.

Men disse proxyserverne har egentlig vært infiserte datamaskiner og IoT-enheter som har vært av RSocks-virksomheten.

Snart kan Google Gemini hjelpe deg med mye mer

– RSocks-botnettet kompromitterte millioner av enheter over hele verden. Cyberkriminelle vil ikke unnslippe loven uansett hvor de opererer fra, sier Randy Grossman, U.S. Attorney for the Southern District of California, i en pressemelding.

– Ved å samarbeide med offentlige og private partnere rundt om på kloden, vil vi uten pause forfølge dem ved å bruke alle verktøyene vi har tilgang til, for å forstyrre truslene deres og rettsforfølge de ansvarlige.

Infiltrert i 2017

Etterforskere hos FBI kjøpte seg tilgang til RSocks-tjenestene for å kartlegge infrastrukturen og identifisere ofrene. Allerede da de gjorde det første kjøpet i 2017, kunne de identifisere rundt 325.000 ofre.

Analyser skal ha vist at enhetene for en stor del ble kompromittert ved hjelp av «brute force»-angrep, altså utprøving av store mengder passord. Etter at enhetene var blitt kompromittert, skal de ha hatt en kontinuerlig forbindelse med RSocks' servere.

Blant de identifiserte ofrene har etterforskerne funnet en rekke store offentlige og private virksomheter, inkludert et universitet, et hotell, et tv-studio og en elektronikkprodusent. Men også småbedrifter og individuelle personer har vært rammet.

Sikkerhetsrapport: Kraftig økning i angrep med utpressingsvirus

Tre av ofrene skal i forbindelse med etterforskningen ha samtykket til installasjon av «honningkrukker» – i dette tilfellet enheter kontrollert av myndighetene – som erstatning for de infiserte enhetene. Alle honningkrukkene ble senere kompromittert av RSocks.

Ikke ulovlig å bruke

I pressemeldingen fra kontoret til Grossman opplyses det at det finnes mange legitime aktører som tilbyr tilgang til proxyer mot betaling, men da på servere som aktørene selv eier. Også disse kan misbrukes av kunder til kriminell virksomhet, men da er det vanligvis kundene og ikke leverandøren som er skurken.

Utad kunne også tjenestene til RSocks se temmelig tilforlatelige ut, blant annet med mange positive anmeldelser hos Trustpilot. Trolig har mange av kundene dermed ikke vært klar over at de har kjøpt tjenester av en kriminell virksomhet, som har basert tjenestene på de kompromitterte enhetene til virksomheter og privatpersoner.

Selv om botnettet er slått ut, kan de berørte enhetene fort bli kompromittert på nytt av andre aktører dersom ikke sikkerheten til enhetene forbedres – for eksempel ved å sørge for at enhetene ikke er tilgjengelig direkte fra internett.

– Vi er ikke lenger «gissel» for Microsofts uryddige praksis