Cellebrite, det israelske hackeverktøyet som blant annet brukes av norsk politi for å hente ut data fra beslaglagte telefoner, kan ha blitt hacket på en måte som vil gjøre det vanskelig å bruke disse dataene som bevis i straffesaker.

Onsdag publiserte nemlig Moxie Marlinspike, gründeren bak den krypterte meldingsappen Signal, en bloggpost hvor han hevder at han har avdekket sårbarheter i Cellebrite som gjør det mulig å manipulere beslaglagte data i Cellebrite-verktøyet.

Marlinspike har hatt en torn i siden til Cellebrite siden Cellebrite før jul gikk ut med en melding om at verktøyet deres kunne dekryptere meldingsdatabasen til Signal-appen. Han svarte raskt med et syrlig blogginlegg hvor han påpekte at det Cellebrite hadde klart, var å åpne appen på en ulåst telefon. Nå hevder han at det i stedet er Signal som har funnet ut hvordan de kan ta seg inn i Cellebrite-verktøyet.

Kodere brukte mer tid med KI-hjelp

Endringene vil ikke synes

Marlinspike hevder at han har avdekket sårbarheter i Cellebrite-programvaren som gjør det mulig for ham å kjøre skadelig kode på Windows-datamaskinen som brukes når Cellebrite skal analysere innholdet på en telefon.

I bloggposten skriver han at han ved å inkludere en spesielt tilpasset, men tilsynelatende harmløs fil, i en app på en telefon som skannes med Cellebrite, gjør det mulig å endre på ikke bare dataene Cellebrite henter ut i den skanningen, men også data som er hentet ut ved tidligere skanninger, eller hentes ut ved framtidige skanninger.

Marlinspike hevder at det på denne måten er mulig å både fjerne og legge til tekst, eposter, fotografier, kontakter, filer eller andre typer data. Og at det kan gjøres uten at det er mulig å se noen endringer i tidsstempler eller sjekksummer som brukes for å verifisere at dataene ikke er tuklet med.

Signal-grunnlegger med Chat GPT-konkurrent: Skal ivareta privatlivet

Bevis kan bli ubrukelige

Dersom Marlinspike har rett i dette, betyr det at man i en rettssak vil kunne trekke i tvil ethvert digitalt bevis som politiet har hentet ut av en telefon med Cellebrite-verktøyet. Det vil i så fall ikke være første gang politiet har problemer med Cellebrite.

I fjor vår ble det nemlig oppdaget at Cellebrite i noen tilfeller feiltolket tidsstemplene på filer som ble hentet ut, slik at tidspunktet for når filene var opprettet ble vist feil for etterforskerne. Feilen hadde fått virke i to år før den ble oppdaget, og man måtte gjennomgå mellom 300 og 400 rettssaker i Norge og Danmark for å sjekke om feilen kunne ha ført til feilaktige dommer.

Cellebrite-verktøyet består av to deler. UFED Ultimate brukes til å låse opp telfeoner og knekke krypteringer, mens Physical Analyzer avdekker innholdet som potensielt kan brukes som digitale bevis. Marlinspike skriver at Signal-utviklerne ble overrasket over hvor dårlig datasikkerheten var ivaretatt i Cellebrites programvare. Ifølge Signal-gründeren mangler den grunnleggende sårbarhetsvern, noe han mener kan utnyttes på en rekke måter.

I bloggposten trekker han særlig fram ett eksempel på sårbarheter som kan utnyttes. Cellebrite har inkludert filformatet FFmpeg. i sine produktet. Det har blitt sluppet over 100 sikkerhetsoppdateringer til dette formatet siden lanseringen i 2012, men ifølge Marlinspike er ingen av disse oppdateringene inkludert i FFmpeg-programvaren som er bundlet inn i Cellebrite-produktene.

Utviklere frykter oppsigelser – Volvo tenker annerledes

Kan Signal gjøre telefoner Cellebrite-sikre?

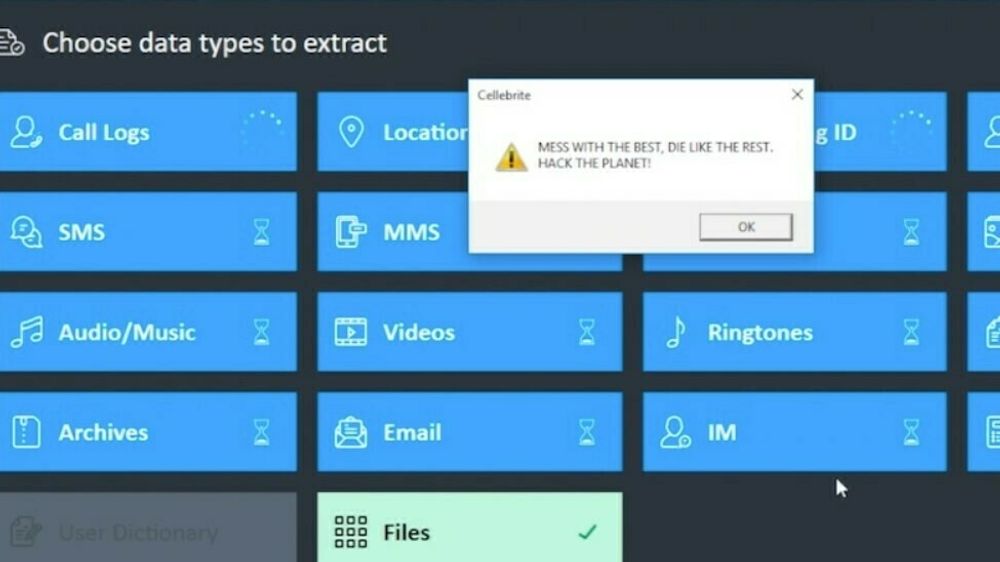

Til bloggposten har Signal fått laget en video som viser hackere legge ut det noe som kan tolkes å være hilsen til Cellebrite på en Cellebrite-skjermmeny: «Mess with the best, die like the rest.»

Men Marlinspike mer enn antyder at han kan komme til å utnytte sårbarhetene han har avdekket med mer alvorlige konsekvenser. I et kryptisk avsnitt i bloggposten skriver han at kommende versjoner av Signal-appen vil inneholde filer bare fordi de ser pene ut, og fordi estetikk er viktig i programvare.

I kommentarfeltet til nettstedet Ars Technica, som har omtalt Marlinspikes bloggpost, er det flere som mener dette ikke kan bety annet enn at Signal truer med å legge inn modifiserte bildefiler i appen, som kommer til å utnytte den avdekkede FFmpeg-sårbarheten hvis telefoner med Signal installert blir forsøkt hacket med Cellebrite.

Andre mener at dette i så fall er tomme trusler, fordi Signal da risikerer å bli kastet ut av app-butikkene til både Google og Apple.

Anthropic: Hevder ny KI-modell er den beste til å bruke en PC på egen hånd

Vil dele funn - hvis Cellebrite gjør det

Om Signal-trusselen er humoristisk ment, er den ikke det eneste i bloggposten som er skrevet med et kryptisk glimt i øyet. Når Marlinspike skal forklare hvordan Signal «ved en utrolig tilfeldighet» har fått tak i en Cellebrite-enhet - som slett ikke kan kjøpes av privatpersoner, forteller han at han var ute og gikk da noe falt av en lastebil som passerte ham. Et fotografi i bloggposten viser det som skal være en bag med den nyeste versjonen av Cellebrite og tilhørende utstyr.

I bloggen skriver han også at Signal er villige til å dele sine funn rundt sårbarhetene i Cellebrite, dersom også Cellebrite vil dele sårbarhetene verktøyet deres utnytter for å kunne hacke mobiltelefoner.

Ars Technica har bedt Cellebrite om en kommentar til Moxie Marlinspikes påstander, og spurt om selskapet kjenner til sårbarhetene han beskriver. Men de har bare fått en epost med en generell uttalelse til svar. I eposten skriver selskapet at «Cellebrite er forpliktet til å beskytte integriteten til kundenes data. Vi reviderer og oppdaterer kontinuerlig programvaren vår for å utstyre våre kunder med de beste digitale etterretningsløsningene som er tilgjengelig.»

App-gründer: Det er ikke teknologien som er problemet med språkmodellene