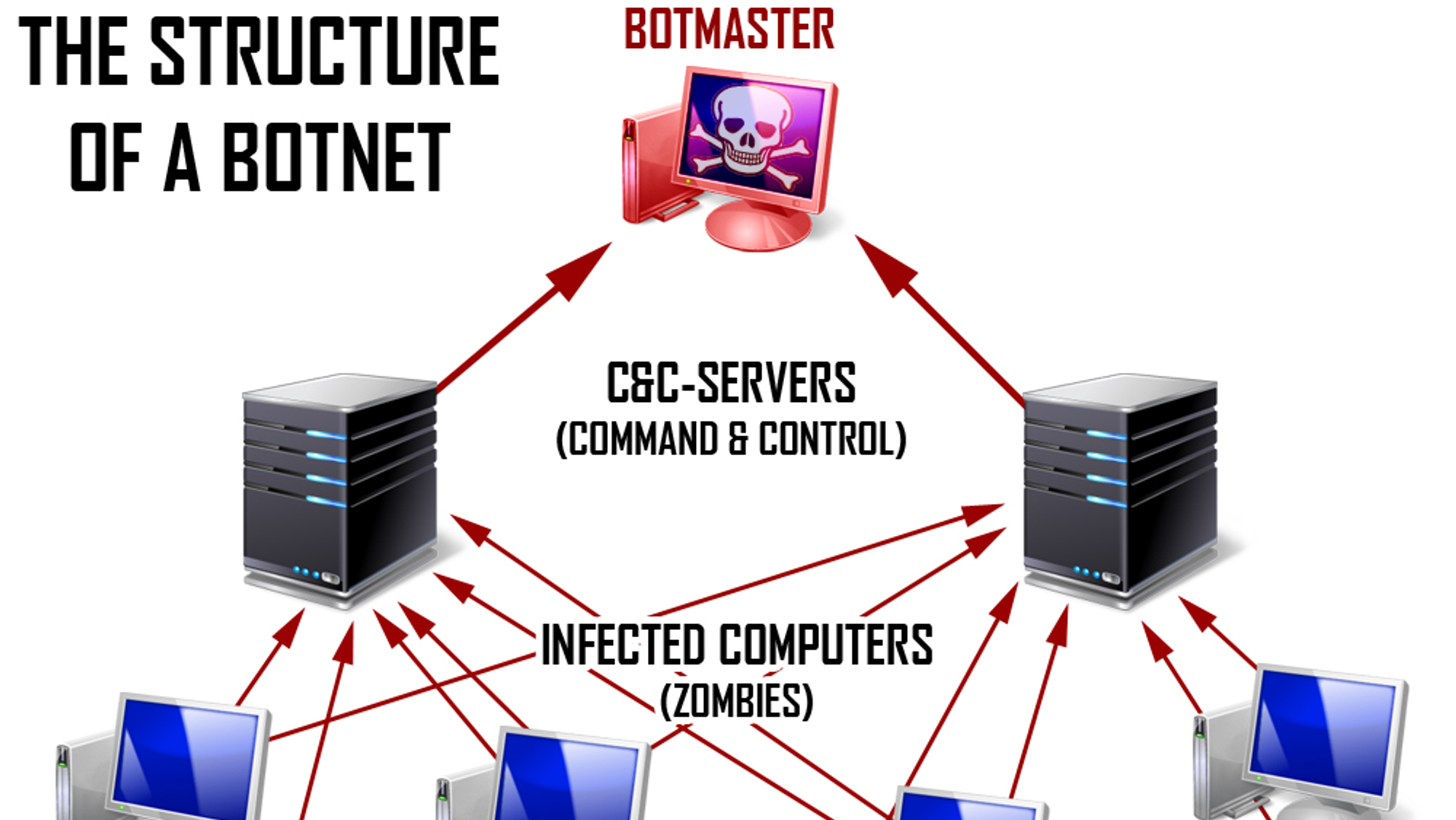

Mirai er navnet på en skadevare som infiserer nettverksenheter og bruker dem som ledd i et stort botnett til å utføre kraftige DDoS-angrep, eller tjenestenektangrep på norsk. Nå har sikkerhetsforskere oppdaget en ny utgave av skadevaren som er aktiv i skrivende stund.

Palo Alto Networks (via Threatpost) rapporterer at de har funnet en ny Mirai-iterasjon som angriper nettverksenheter fra SonicWall, Netgear og D-Link, i tillegg til et antall andre IoT-enheter, via kritiske sårbarheter i enhetene.

Pågår ennå

– Angrepene pågår fortsatt i skrivende stund. Etter vellykket utnyttelse av sårbarhetene forsøker angriperne å laste ned et ondsinnet «shell script» med ytterligere infeksjonsadferd slik som nedlasting og kjøring av Mirai-varianter og «brute force»-programmer, skriver Palo Alto.

Noen av angrepene skal ha funnet sted bare timer etter at sårbarhetene ble kjent, ifølge sikkerhetsselskapet. Det dreier seg om fem kjente sårbarheter i nettverksenheter og tre hittil ukjente sårbarheter i IoT-enheter.

En liste over sårbarhetene og hvilke enheter det gjelder finner du nederst i artikkelen.

Fikser for alle sårbarhetene skal allerede være tilgjengelige, men botnettet retter seg altså mot enheter som ennå ikke har installert fiksene.

Lett mål

– IoT-området forblir et lett tilgjengelig mål for angripere. Mange sårbarheter er veldig enkle å utnytte og kan, i noen tilfeller, ha katastrofale konsekvenser. Vi råder kunder sterkt til å få på plass patcher så snart som mulig, skriver sikkerhetsselskapet.

Mirai-botnettet har blant annet blitt brukt i noen av de kraftigste DDoS-angrepene noensinne. For noen år siden ble en sikkerhetsforsker utsatt for et angrep med et trafikkvolum på 620 gigabit med data per sekund via botnettet, som digi.no rapporterte. Dette var på daværende tidspunkt ny rekord, som siden er blitt forbigått av enda heftigere angrep.

Siden skadevaren først ble oppdaget er det blitt registrert nye utgaver som utnytter flere typer nettverks- og IoT-enheter, og utgaver som benytter seg av det anonymiserende Tor-nettverket.

Listen over sårbarheter og enheter som er rammet:

| ID | Sårbarhet | Beskrivelse | Alvorlighetsgrad |

| 1 | VisualDoor | SonicWall SSL-VPN Remote Command Injection Vulnerability | Kritisk |

| 2 | CVE-2020-25506 | D-Link DNS-320 Firewall Remote Command Execution Vulnerability | Kritisk |

| 3 | CVE-2021-27561 and CVE-2021-27562 | Yealink Device Management Pre-Auth ‘root’ Level Remote Code Execution Vulnerability | Kritisk |

| 4 | CVE-2021-22502 | Remote Code Execution Vulnerability in Micro Focus Operation Bridge Reporter (OBR), affecting version 10.40 | Kritisk |

| 5 | CVE-2019-19356 | Resembles the Netis WF2419 Wireless Router Remote Code Execution Vulnerability | Høy |

| 6 | CVE-2020-26919 | Netgear ProSAFE Plus Unauthenticated Remote Code Execution Vulnerability | Kritisk |

| 7 | Uidentifisert | Remote Command Execution Vulnerability Against an Unknown Target | Ukjent |

| 8 | Uidentifisert | Remote Command Execution Vulnerability Against an Unknown Target | Ukjent |

| 9 | Ukjent sårbarhet | Vulnerability Used by Moobot in the Past, Although the Exact Target is Still Unknown | Ukjent |

Ny variant av beryktet botnet utnytter enda flere IoT-enheter