Da det amerikanske forsvarsdepartementet, DoD, i november i fjor for første gang etablerte en dusørordning for rapporter av sårbarheter i de ulike nettstedene til U.S. Army, skal det bare ha tatt fem minutter før den første rapporten kom. Dette til tross for at departementet opplyser at det prioriterer IT-sikkerhet høyt. I løpet av den første måneden kom det inn 416 rapporter om til sammen cirka 120 forskjellige sårbarheter.

Blant annet greide en av deltakerne å komme seg fra et offentlig tilgjengelig nettsted og videre inn på et internt nettsted, hvor det egentlig skulle kreves spesielle innloggingsakkreditiver for å få tilgang.

Selv om mange sårbarheter kan oppdages ved automatiserte verktøy som utnytter teknikker som fuzzing, viser det seg hele tiden at menneskelig innsats er helt avgjørende. For å finne sårbarhetene før de ondsinnede angriperne oppdager dem, trenger man tilgang på de samme kunnskapene som det «black hat»-ene har opparbeidet seg.

Vellykket: USA kaller dusør til hackere en kjempesuksess. Pentagon vil ha mer av det

I mer enn 35 år

DoD er på ingen måte først ute med å tilby dusør for sårbarheter. Netscape gjorde dette allerede i 1995, men det muligens aller første tilfellet var i 1983, da selskapet Hunter & Ready lovet en Folkevogn til dem som kunne finne en sårbarhet i sanntidsoperativsystemet VRTX.

Mens enkelte virksomheter politianmelder dem som varsler dem om sårbarheter som de har funnet i virksomhetens infrastruktur, er mange andre glade for å bli gjort kjent med sårbarhetene. Og en del har altså egne ordninger som oppmuntrer alle interesserte til å lete etter sårbarheter, så lenge de ikke gjør skade og melder om sårbarhetene på en ansvarlig måte.

HackerOne er et selskap etablert av tidligere sikkerhetsledere fra Facebook, Google og Microsoft. Med seg har de blant annet Chris Evans som også etablerte Googles Project Zero, og Mårten Mickos, som ledet MySQL fram til selskapet ble kjøpt av Sun i 2008.

Denne uken kom HackerOne med en rapport som blant annet tar for seg data fra de drøyt 800 dusørordningene som selskapet selv tilbyr på vegne av kunder. Det dreier seg altså ikke om noen uavhengig rapport.

Ifølge Wikipedia har HackerOne kunder som Twitter, Slack, Adobe, Yahoo, LinkedIn, GitHub, Airbnb, Lufthansa, Snapchat, Qualcomm, General Motors, YouPorn, Panasonic Avionics, Shopify, Uber, Yelp og Nintendo.

HackerOne kaller dette for hackerdrevet sikkerhet.

Siden oppstartet i 2012 skal selskapene ha kunnet lukke nær 50 000 sårbarheter som har blitt varslet gjennom dusørordningene som HackerOne arrangerer.

Les også: Webrivaler sammen om ny dusørordning

Ikke bare IT-industrien

I de senere år har selskaper som Google, Microsoft og Facebook fått mye oppmerksomhet for slike ordninger. Men blant dusørprogrammene som ble etablert i fjor, tilhørte 41 prosent virksomheter i helt andre bransjer enn IT-bransjen. Globalt har både offentlige myndigheter, selskaper innen medie- og underholdningsbransjen, finans- og bankvirksomheter, samt nettbutikker, etablert slike ordninger i fjor.

Selv om DoD veldig raskt fikk vist resultater da departementets dusørprogram ble lansert i fjor, er det ikke uvanlig at det tar kort tid før de første rapportene kommer. Ifølge HackerOne hadde 77 prosent av alle dusørprogrammene i undersøkelsen mottatt den første rapporten allerede før det hadde gått 24 timer.

Dusørene som utbetales, har hos en del aktører blitt betydelig høyere med årene. Dette henger sammen med at det blir stadig vanskeligere å finne sårbarheter i programvaren til aktører som har hatt slike programmer i flere år.

I omtrent 60 prosent av ordningene som omtales i rapporten, belønnes rapporter om kritiske sårbarheter med i gjennomsnitt tusen dollar. Men det finnes ordninger som i spesielle tilfeller lover så mye som 100 000 dollar for det som anses å være ekstremt krevende sikkerhetsomgåelser.

USA topper begge lister

Ikke overraskende er det virksomheter i USA som står for de fleste av dusørutbetalingene. Mellom april 2016 og april 2016 skal amerikanske selskaper til samme ha betalt ut nesten 7 millioner dollar i slike dusører. Canadiske selskaper, som samlet havnet på andreplass, betalte ut 663 000 dollar.

Sverige er det eneste nordiske landet som er med i HackerOnes liste. I den nevnte perioden skal svenske selskaper har betalt ut 25 000 i dusør for sårbarhetsrapporter.

Nesten en tredel av dusørbeløpet tilfalt amerikanske hackere det siste året. Men India ligger på en god andreplass med 1,8 millioner dollar. Som digi.no tidligere har skrevet, er det for mange mennesker i India fullt mulig å leve godt av slike dusørordninger.

Les også: Arbeidsledige indere lever fett som «white hats»

Offentlig eller privat ordning?

En utfordring med offentlige dusørsordninger, er at en betydelig andel av rapporten er for støy å regne. Blant dusørordningene som HackerOne står for, er derfor 88 prosent «private» eller lukkede dusørordninger. I praksis betyr dette at de som får delta i ordningene kan bevise at de har den dyktigheten og påliteligheten som behøves, for eksempel ved å vise til aksepterte sårbarhetsrapporter som de har levert til andre aktører tidligere.

Ifølge HackerOne er mengden av støy betydelig lavere i de lukkede ordningene, men støyen har også blitt redusert i de offentlige ordningene. Det er likevel en betydelig større andel av de kvalifiserte rapportene som fører til at en sårbarhet blir fjernet, når ordningen er lukket framfor offentlig.

Alternativet er heller ikke gratis

Dusørordningene kan fort koste en del penger, både i form av dusører og for å administrere og følge opp det hele – i alle fall dersom det oppdages mange sårbarheter.

Men alternativet for mange kan være at verdifulle eller fortrolige data kommer på avveie, noe som ikke bare vil kunne føre til at man må rette problemene umiddelbart – uavhengig av annen drift – men også til omdømmesvikt, noe som kan bli langt mer kostbart.

Dessuten kan aktører med virksomhet i EU/EØS få betydelige gebyr dersom det skjer uautorisert utlevering av personopplysninger fra systemer de er behandlingsansvarlige for, etter at personvernforordningen GPRS trer i kraft i mai 2018. Slapp IT-sikkerhet vil i alle fall ikke bidra til lavere gebyrer.

Tror norske virksomheter kan få seg en overraskelse i arbeidet med GDPR (Digi Ekstra)

Policy

Virksomheter må ikke nødvendigvis ha en egen dusørordning for å bli varslet om sårbarheter, selv om dette nok gir mange litt ekstra motivasjon til å melde ifra om funn. Men ønsker man å motta slike rapporter fra «white hats», bør virksomhetene i alle fall informere om dette.

HackerOne har undersøkt i hvilken grad selskapene på Forbes Global 2000-liste har offentliggjort regler for varsling av sårbarheter. Bare 6 prosent har slike policyer tilgjengelige på internett.

Dette inkluderer for eksempel to av 24 flyselskaper, tre av 31 bilprodusenter og seks av verdens 64 største banker.

Blant verdens største leverandører av programvare, er andelen derimot på 54 prosent.

Leste du denne? Brukerdata og passord til flere hundre tusen kunder kan være på avveie

Hvem er hackerne?

I rapporten vises det også til en tidligere rapport som HackerOne publiserte i fjor, hvor man får litt mer innblikk hvem disse etiske hackerne egentlig er. HackerOne har mer enn 100 000 registrert hackere i tilknytning til dusørordningene selskapet drifter. Det er svarene fra 600 av disse som danner grunnlag for rapporten.

Nær 60 prosent av disse bruker mindre enn 20 timer i uken på denne typen hacking, noe som tyder på at de i alle fall ikke har det som sin hovedgeskjeft. 24 prosent oppgir at de hacker i minst 40 timer i uka.

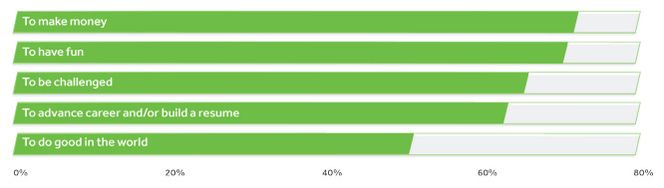

Rapporten viser at det ikke bare handler om penger. Riktignok forteller 72 prosent at det å tjene penger er en motivasjonsfaktor, men veldig mange gjør dette også fordi de syns det er morsom eller utfordrende.

Nesten 85 prosent av hackerne oppgir at de er mellom 18 og 34 år. 0,3 prosent er under 13 år gamle.

Ingen aldersgrense: Ga tiåring dusør for funn av sårbarhet