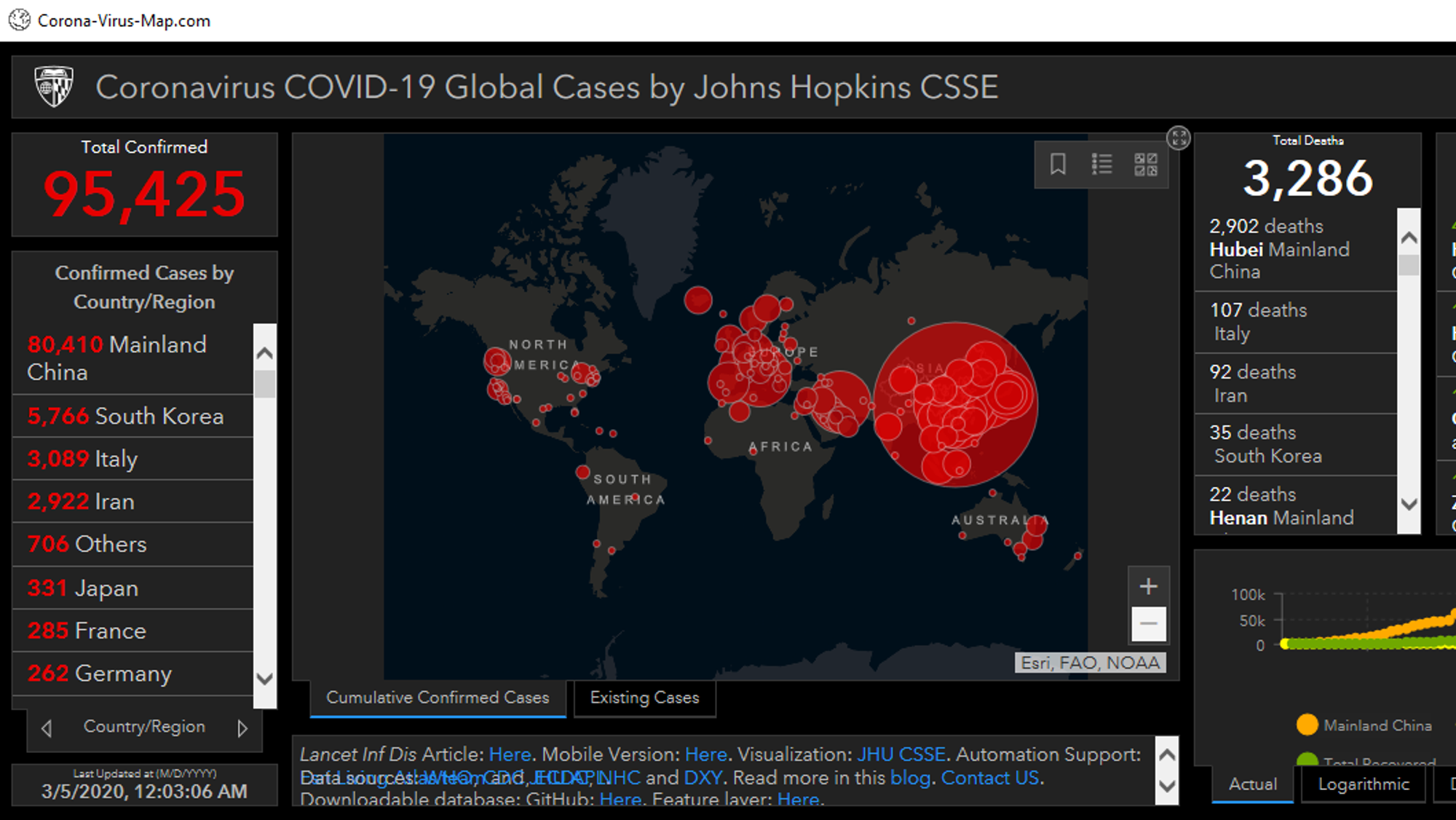

Koronavirus-pandemien rammer nå de aller fleste områder av samfunnet på en eller annen måte, og datasikkerhet er intet unntak. Vi har allerede sett eksempler på hvordan viruset utnyttes av ondsinnede aktører, og nå viser det seg at fenomenet også gjør seg gjeldende på høyt nivå.

Blant andre ZDNet rapporterer at statssponsede hackere nå benytter seg av den pågående pandemien til å spre ondsinnet programvare.

Sofistikerte aktører

Flere sikkerhetsselskaper har identifisert aktører fra hovedsaklig Russland, Kina og Nord-Korea. I Russland skal en gruppe med tilknytning til hackergruppen Fancy Bear ha spredt trojanere via e-poster forkledd som oppdateringer rundt COVID-19-viruset.

Fancy Bear er samlenavnet på aktører som tidligere har stått bak flere sofistikerte angrep, blant annet det som angivelig var et angrep mot partiet Demokratene i USA og et hackerangrep mot e-postkontoene til flere amerikanske senatorer.

Trojanerne som har blitt spredt i denne kampanjen skal blant annet gjøre det mulig med fjernkjøring av kode på infiserte systemer.

Slik bruker hackere koronavirus-frykten til å spre skadevare

Samler inn informasjon

Nordkoreanske aktører skal på sin side ha brukt falske COVID-19-dokumenter til å spre en skadevare kalt Babyshark. Denne skadevaren, som tidligere har blitt omtalt av blant andre sikkerhetsselskapet Palo Alto Networks, fungerer ved å koble seg opp til en C2-server som brukes til å hente ut informasjon og vente på instrukser fra bakmennene.

De fleste skadevare-kampanjene som har benyttet seg av koronavirus-relatert informasjon stammer imidlertid fra Kina, hvor e-poster med COVID-19-informasjon og ondsinnede filtillegg har blitt sendt ut til blant andre statlige aktører i Asia-regionen. Tilleggene installerer trojanere på offerets maskiner og kobles opp mot en C2-server.

Den kinesiske kampanjen er omtalt i mer detalj av sikkerhetsselskapet Check Point og skal være den seneste iterasjonen av en langvarig kampanje iverksatt av en gruppe som tidligere har stått bak angrep mot en rekke land, deriblant Russland, Hviterussland og Ukraina.